【Try to Hack】IPSec

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年10月1日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

@toc

IPSec

IPSec(Internet Protocol Security) 。在 TCP/IP 协议网络中,由于 IP 协议的安全脆弱性,如地址假冒、易受篡改、窃听等,

根据 IP 的安全需求, IPSec 工作组制定了相关的 IP 安全系列规范:认证头 (Authentication Header, 简称 AH) 、封装安全有效负荷 (Encapsulatin SecurityPayload, 简称 ESP) 以及密钥交换协议。

AH

AH 是一种安全协议,又称为认证头协议。其安全目的是保证 IP 包的完整性和提供数据源认证,为 IP 数据报文提供无连接的完整性、数据源鉴别和抗重放攻击服务。

其基本方法是将IP 包的部分内容用加密算法和 Hash 算法进行混合计算,生成一个完整性校验值,简称 ICV(Integrity Check Value) ,同时把 ICV 附加在 IP 包中

ESP

ESP也是一种安全协议,其用途在于保证 IP 包的保密性,而AH 不能提供IP包的保密性服务。

ESP 的基本方法是将 IP 包做加密处理,对整个 IP 包或 IP 的数据域进行安全封装,并生成带有 ESP 协议信息的 IP 包,然后将新的 IP 包发送到通信的接收方。接收方收到后,对ESP 进行解密,去掉 ESP 再将原来的 IP 包或更高层协议的数据像普通的 IP 包那样进行处理。

密钥交换协议

手工配置的方法比较简单,双方事先对 AH 的安全密钥、 ESP安全密钥等参数达成 一致,然后分别写入双方的数据库中。

自动的配置方法就是双方的安全关联的各种参数由 KDC (Key Distributed Center) 和通信双方共同商定,共同商定的过程就必须遵循一个共同的协议,这就是密钥管理协议。目前, IPSec 的相关密钥管理协议主要有互联网密钥交换协议 IKE 、互联网安全关联与密钥管理协议 ISAKMP 、密钥交换协议 Oakley

工作模式

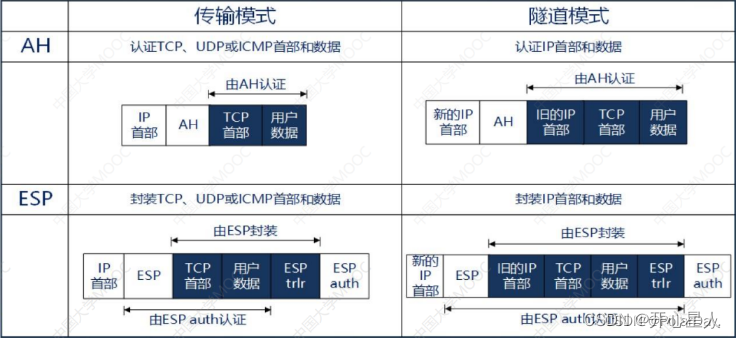

AH和ESP 都有两种工作模式,即传输模式 (Transport mode) 和隧道模式 (Tunnel

Mode) 。传输模式只保护 IP 包中的数据域 (data payload) ,而隧道模式则保护 IP 包的包头和数据域。因此,在隧道模式下,将创建新的 IP 包头,并把旧的 IP 包(指需做安全处理的 IP 包)作为新的 IP 包数据。

- 点赞

- 收藏

- 关注作者

评论(0)