软考中级(软件设计师)——计算机网络(5分)与信息安全(3分)

软考中级(软件设计师)——计算机网络(5分)与信息安全(3分)

目录

软考中级(软件设计师)——计算机网络(5分)与信息安全(3分)

计算机网络(5分)

开放系统互连参考模型(★★)

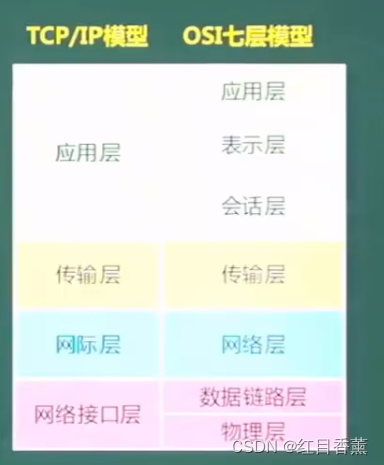

传输层主要是tcp、upd这里是核心考点。

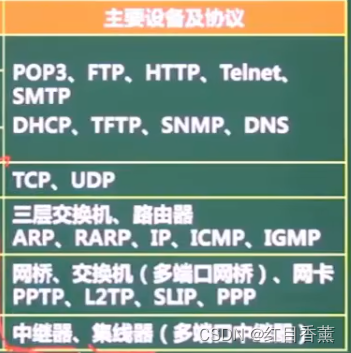

七层对应的主要设备以及说明

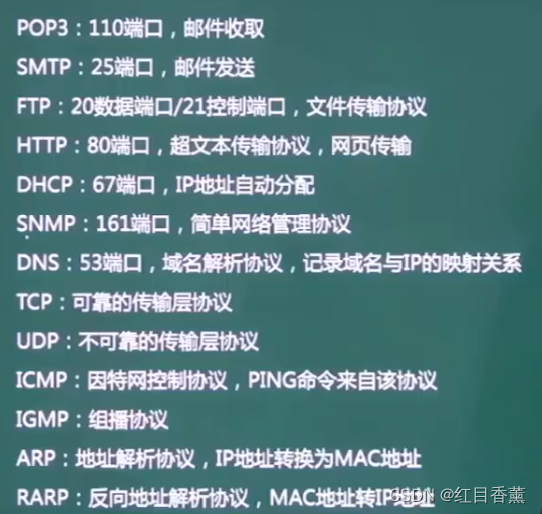

TCP/IP协议族(★★★★)

协议族这里将七层分为四块。

IP地址与子网划分(★★★★★)

A类127、B类191、C类254、

网络规划与设计(★)

需求分析、网络规划原则、网络设计与实施原则、层次化网络设计。

其中【需求分析】:

网络功能要求

网络的性能要求

网络运行环境的要求

网络的可扩充性和可

维护性要求

【网络规划原则】:

实用性原则

开放性原则

先进性原则

【网络设计与实施原则】:

可靠性原则

安全性原则

高效性原则

可扩展性原则

【层次化网络设计】:

核心层、汇入层、接入层

计算机网络分类

星型对主机要求太高不行,环形更不行,最好的还是总线。

蓝牙属于个人网络。

3G与4G标准★★)

这里的一些关键词需要注意,例如(PSTN)是公用交换电话网络,(DDN)是数字数据网等。

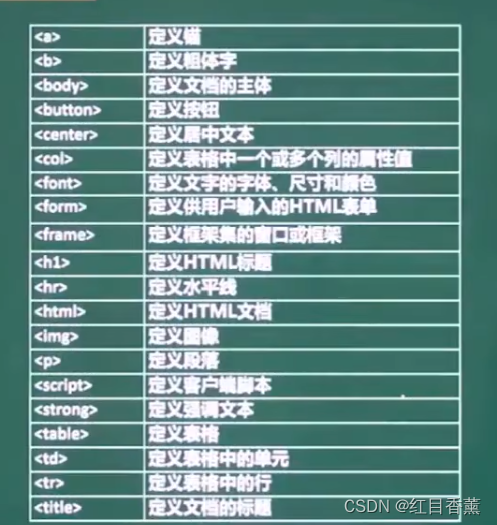

HTML语言(★★)

这个应该没有不会的,就不说了,如果不会的话在菜鸟教程上多看看也就都会了,一般软考里面会出个1分的题,来考标签的意思就可以。基本上也都是常用的,如果是纯搞后台的技术人员简易写一个后端的数据管理系统也就都记得扎实了。

信息安全(3分)

对称加密与非对称加密(★★★)

加密强度不高,但是效率高。

对称加密:DES、3DES、RC-5、IDEA算法。

加密速度慢,但强度高。

非对称技术:RSA、ECC算法。

信息摘要与数字签名(★★)

信息摘要

由单向散列函数加密成固定长度的散列值,是个不可逆的过程。

常用的消息摘要算法有MD5 , SHA等。市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。

数字签名

A私钥签名,使用A的公钥来验证签名。证明文件来自于A。

数字签名:使用验证方的私钥签名,使用验证方的公钥来验证签名。

数字证书(★★)

PKI公钥体系

网络安全协议(★★★)

各个网络层次的安全保障

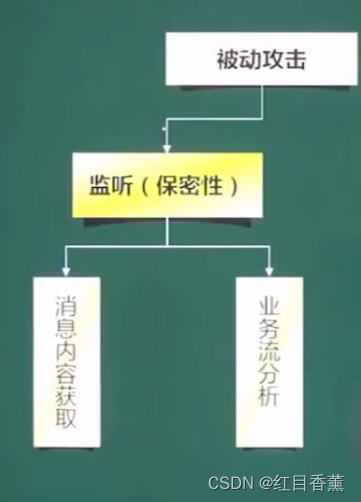

防火墙技术与网络攻击(★★★)

主动攻击与被动攻击

各个网络层次的安全保障

计算机病毒与木马(★★★)

DoS (拒绝服务)与DDoS

防火墙有硬件的也有软件的。

安全性分为五类

物理环境的安全性、操作系统的安全性、网络的安全性、应用的安全性、管理的安全性。

木马和病毒

木马是窃取,病毒是破坏,是两者最大的区别。

病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影

响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

木马:计算机木马是一种后门程序,常被黑客用作控制远程计算机的工具。

系统病毒(前级: Win32、PE、W32,如: KCOM- Win32.KCOM )

蠕虫病毒(如:恶鹰-Worm.BBeagle )

木马病毒、黑客病毒(如: QQ消息尾巴木马一-Trojan.QQ3344)

脚本病毒(如:红色代码Script.Redlof )

宏病毒(如:美丽莎-Macro.Melissa )

后门病毒(如:灰鸽子Backdoor.Win32.Huigezi )

病毒种植程序病毒(冰河指种者一Dropper.BingHe2.2C )

破坏性程序病毒(杀手命令一Harm.Command.Killer )

玩笑病毒(如:女鬼一-Jioke.Grl ghost )

捆绑机病毒(如:捆绑QQ BinderQQPass.QQBin )

- 点赞

- 收藏

- 关注作者

评论(0)