【Try to Hack】IDS入侵检测系统

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年7月29日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

@toc

IDS概述

IDS(instrusion detection systems),入侵检测系统,专业上是就是按照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图,攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。入侵检测是网络安全态势感知的关键核心技术

与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求就是:IDS应当挂接在所有所关注流量都必须流经的链路上。

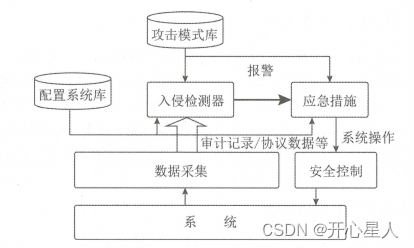

入侵检测模型

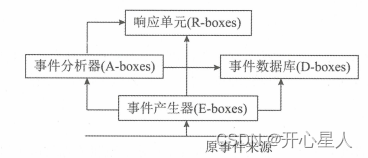

一种通用的入侵检测框架模型被提出,简称为 CIDF 。入侵检测系统由事件产生器 (event generators) 、事件分析器 (event analyzers) 、响应单元 (response units) 和事件数据库(event databases) 组成。

CIDF 将入侵检测系统需要分析的数据统称为事件,它可以是网络中的数据包,也可以是从系统日志等其他途径得到的信息。事件产生器从整个计算环境中获得事件,并向系统的其他部分提供事件。事件分析器分析所得到的数据,并产生分析结果。响应单元对分析结果做出反应,如切断网络连接、改变文件属性、简单报警等应急响应。事件数据库存放各种中间和最终数据,数据存放的形式既可以是复杂的数据库,也可以是简单的文本文件。

部署位置选择

对IDS的部署唯一要求:IDS应挂在所有所关注流量都必须流经的链路上。在这里,所关注的流量指的是:来自高危网络区域的访问流量和需要进行统计、监视的网络报文。

位置一般在(尽可能靠近攻击源):

1、服务区区域的交换机上

2、Internet接入路由器之后的第一台交换机上

3、重点保护网段的局域网交换机上

IDS作用

(1) 发现受保护系统中的入侵行为或异常行为;

(2) 检验安全保护措施的有效性;

(3) 分析受保护系统所面临的威胁;

(4) 有利千阻止安全事件扩大,及时报警触发网络安全应急响应;

(5) 可以为网络安全策略的制定提供重要指导;

(6) 报警信息可用作网络犯罪取证。

除此之外,入侵检测技术还常用千网络安全态势感知,以获取网络信息系统的安全状况。网络安全态势感知平台通常汇聚入侵检测系统的报警数据,特别是分布在不同安全区域的报警,然后对其采取数据关联分析、时间序列分析等综合技术手段,给出网络安全状况判断及攻击发展演变趋势。

入侵检测技术

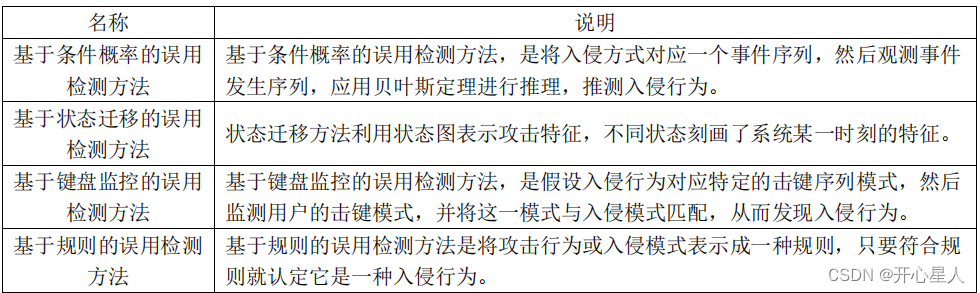

基于误用的入侵检测技术

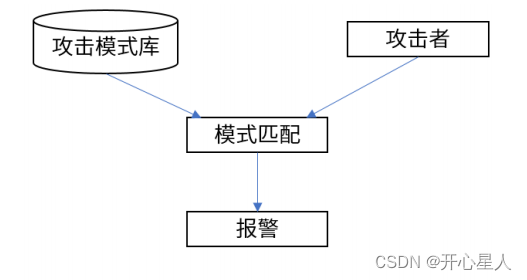

误用入侵检测通常称为基于特征的入侵检测方法,是指根据已知的入侵模式检测入侵行为。

误用入侵检测的前提条件是:入侵行为能够按某种方式进行特征编码,而入侵检测的过程实际上就是模式匹配的过程。

误用入侵检测依赖于攻击模式库

目前,大部分IDS采用的是基于规则的误用检测方法。 Snort是典型的基于规则的误用检测方法的应用实例。

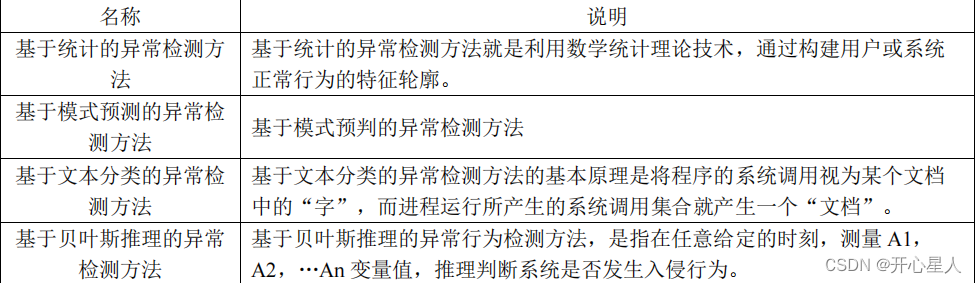

基于异常的入侵检测技术

异常检测方法是指通过计算机或网络资源统计分析,建立系统正常行为的“轨迹”,定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比较,得出是否有被攻击的迹象。

入侵检测系统组成

一个入侵检测系统主要由以下功能模块组成:==数据采集模块、入侵分析引擎模块、应急处理模块、管理配置模块和相关的辅助模块==。

数据采集模块的功能是为入侵分析引擎模块提供分析用的数据,包括操作系统的审计日志、应用程序的运行日志和网络数据包等。

入侵分析引擎模块的功能是依据辅助模块提供的信息(如攻击模式),根据一定的算法对收集到的数据进行分析,从中判断是否有入侵行为出现,并产生入侵报警。该模块是入侵检测系统的核心模块。

管理配置模块的功能是为其他模块提供配置服务,是 IDS 系统中的模块与用户的接口。应急处理模块的功能是发生入侵后,提供紧急响应服务,例如关闭网络服务、中断网络连接、启动备份系统等。

辅助模块的功能是协助入侵分析引擎模块工作,为它提供相应的信息,例如攻击特征库、漏洞信息等。

IDS分类

根据 IDS 的检测数据来源和它的安全作用范围,可将 IDS 分为三大类:

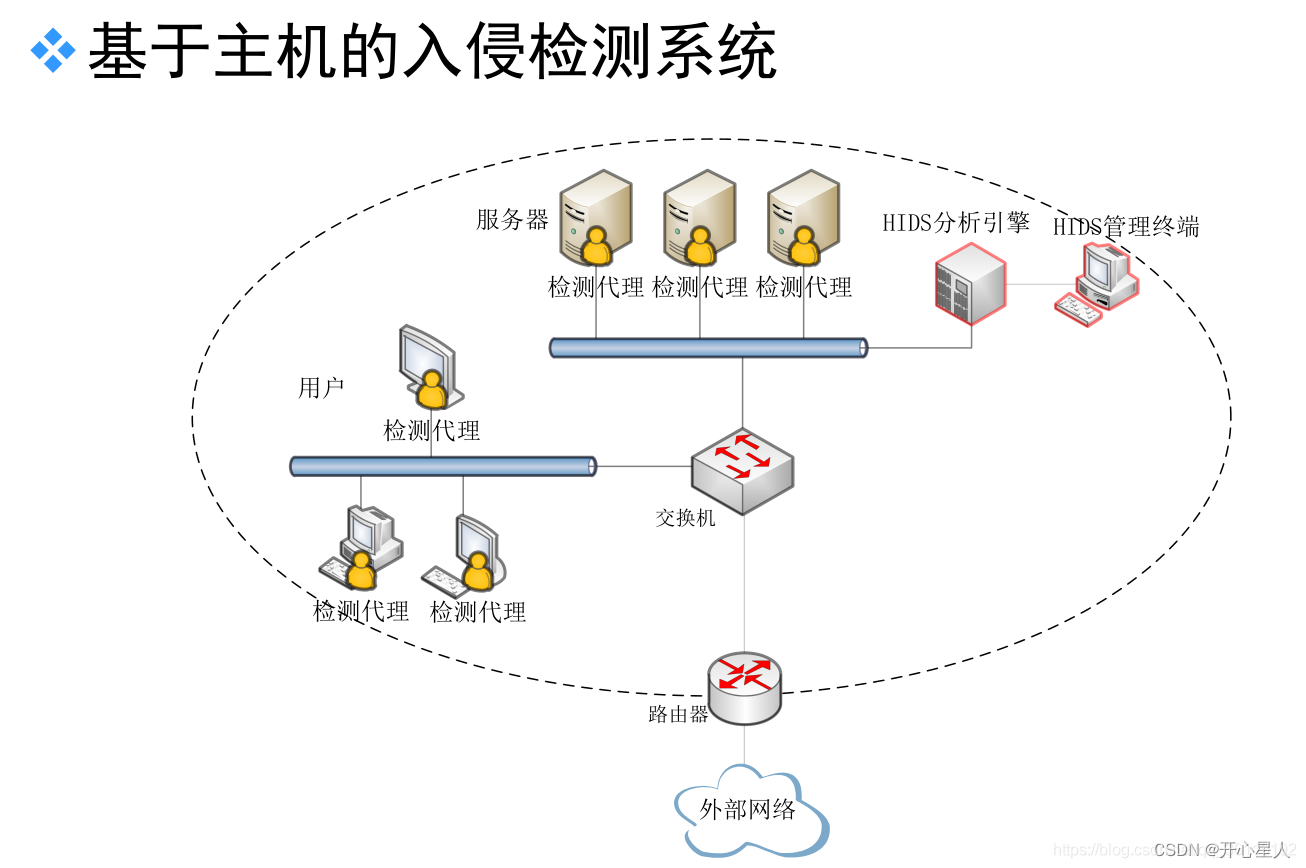

基于主机的入侵检测系统(简称 HIDS) ,即通过分析主机的信息来检测入侵行为;

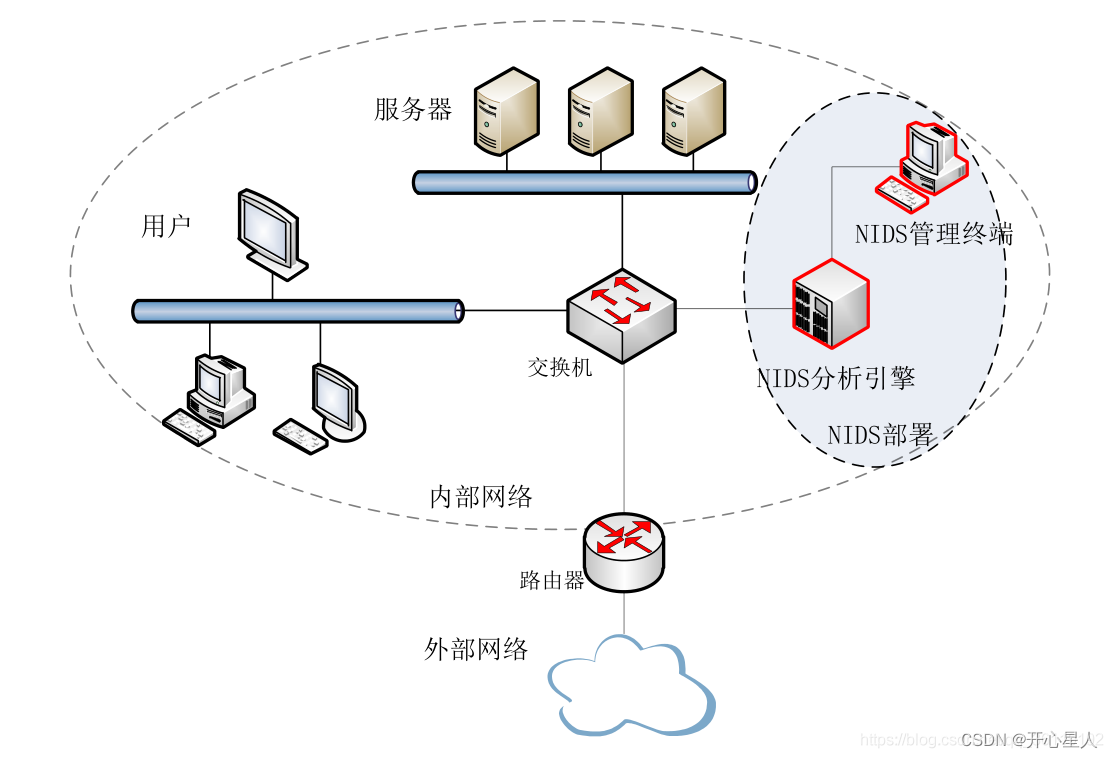

第二类是基于网络的入侵检测系统(简称 NIDS) ,即通过获取网络通信中的数据包,对这些数据包进行攻击特征扫描或异常建模来发现入侵行为;

第三类是分布式入侵检测系统(简称 DIDS) ,从多台主机、多个网段采集检测数据,或者收集单个 IDS 的报警信息,根据收集到的信息进行综合分析,以发现入侵行为。

HIDS

HIDS 通过收集主机系统的日志文件、系统调用以及应用程序的使用、系统资源、网络通信和用户使用等信息,分析这些信息是否包含攻击特征或异常情况,并依此来判断该主机是否受到入侵 由于入侵行为会引起主机系统的变化,因此在实际的 HIDS 产品中, CPU 利用率、内存利用率、磁盘空间大小、网络端口使用情况、注册表、文件的完整性、进程信息、系统调用等常作为识别入侵事件的依据 。

NIDS

NIDS 通过侦听网络系统,捕获网络数据包,并依据网络包是否包含攻击特征,或者网络通信流是否异常来识别入侵行为。 NIDS 通常由一组用途单一的计算机组成,其构成多分为两部分:探测器和管理控制器。探测器分布在网络中的不同区域,通过侦听(嗅探)方式获取网络包,探测器将检测到攻击行为形成报警事件,向管理控制器发送报警信息,报告发生入侵行为。管理控制器可监控不同网络区域的探测器,接收来自探测器的报警信息。

Snort 是轻量型的 NIDS, 它首先通过 libpcap 软件包监听 (sniffer/logger) 获得网络数据包,然

后进行入侵检测分析。其主要方法是基于规则的审计分析,进行包的数据内容搜索/匹配。目前,Snort 能检测缓冲区溢出、端口扫描、 CGI 攻击、 SMB 探测等多种攻击,还具有实时报警功能。

- 点赞

- 收藏

- 关注作者

评论(0)