Linux服务器端网络抓包和分析实战

【摘要】 本文实战了CentOS7下的网络抓包,以及windows下通过wireshark分析抓包数据

欢迎访问我的GitHub

这里分类和汇总了欣宸的全部原创(含配套源码):https://github.com/zq2599/blog_demos

服务端抓包场景

-

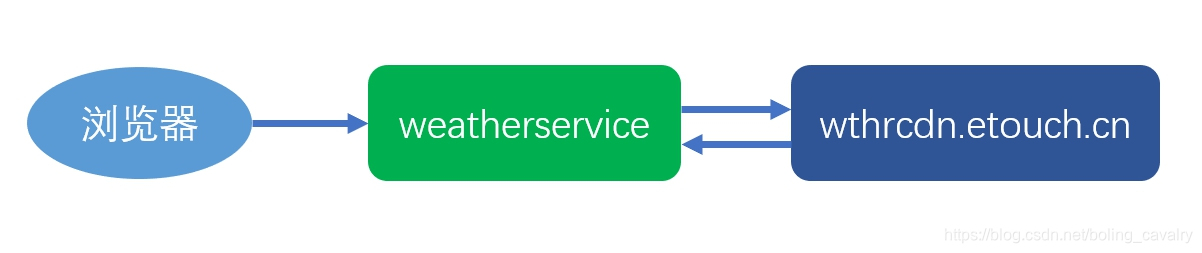

下图是个普通的web架构图,weatherservice是个服务端应用,收到来自浏览器的请求后,会向网站wthrcdn.etouch.cn发起请求,并将响应的数据返回给浏览器:

-

上述应用在开发调试时,需要抓包分析weatherservice和wthrcdn.etouch.cn网站之间的请求响应,接下来实战抓包和分析步骤;

关于本次实战的weatherservice应用

- weatherservice是个基于springboot的java后台服务,详情请参考《springboot应用查询城市天气》;

抓包

- ssh登录weatherservice应用所在的服务器,我这里是CentOS7;

- 执行以下命令,安装抓包工具tcpdump:

yum install -y tcpdump

- 执行命令ip addr查看网卡名,如下所示,我这里是ens33:

[root@localhost ~]# ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:0c:29:6a:5f:93 brd ff:ff:ff:ff:ff:ff

inet 192.168.119.160/24 brd 192.168.119.255 scope global noprefixroute dynamic ens33

valid_lft 1358sec preferred_lft 1358sec

inet6 fe80::1646:1c58:ee87:bc13/64 scope link noprefixroute

valid_lft forever preferred_lft forever

- 执行以下命令即可开始抓ens33网卡的包,并保存到名为weatherservice.cap的文件:

tcpdump tcp -i ens33 -w ./weatherservice.cap

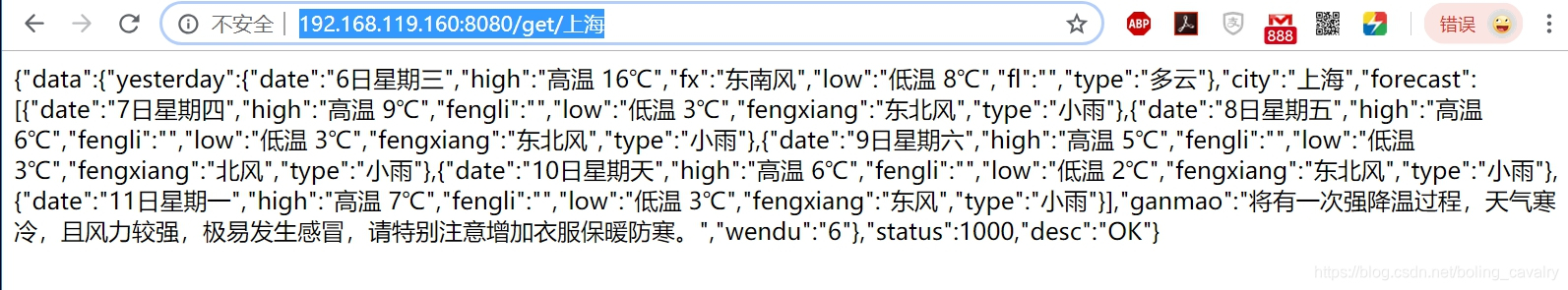

- 现在已经开始抓包了,我们打开浏览器发几次请求,以便能抓到weatherservice和wthrcdn.etouch.cn网站之间的请求响应,如下图,地址是:http://192.168.119.160:8080/get/上海

- 返回ssh窗口,按下ctrl+c,结束抓包;

- 抓包数据在文件weatherservice.cap中,将其下载到装有wireshar的windows机器上;

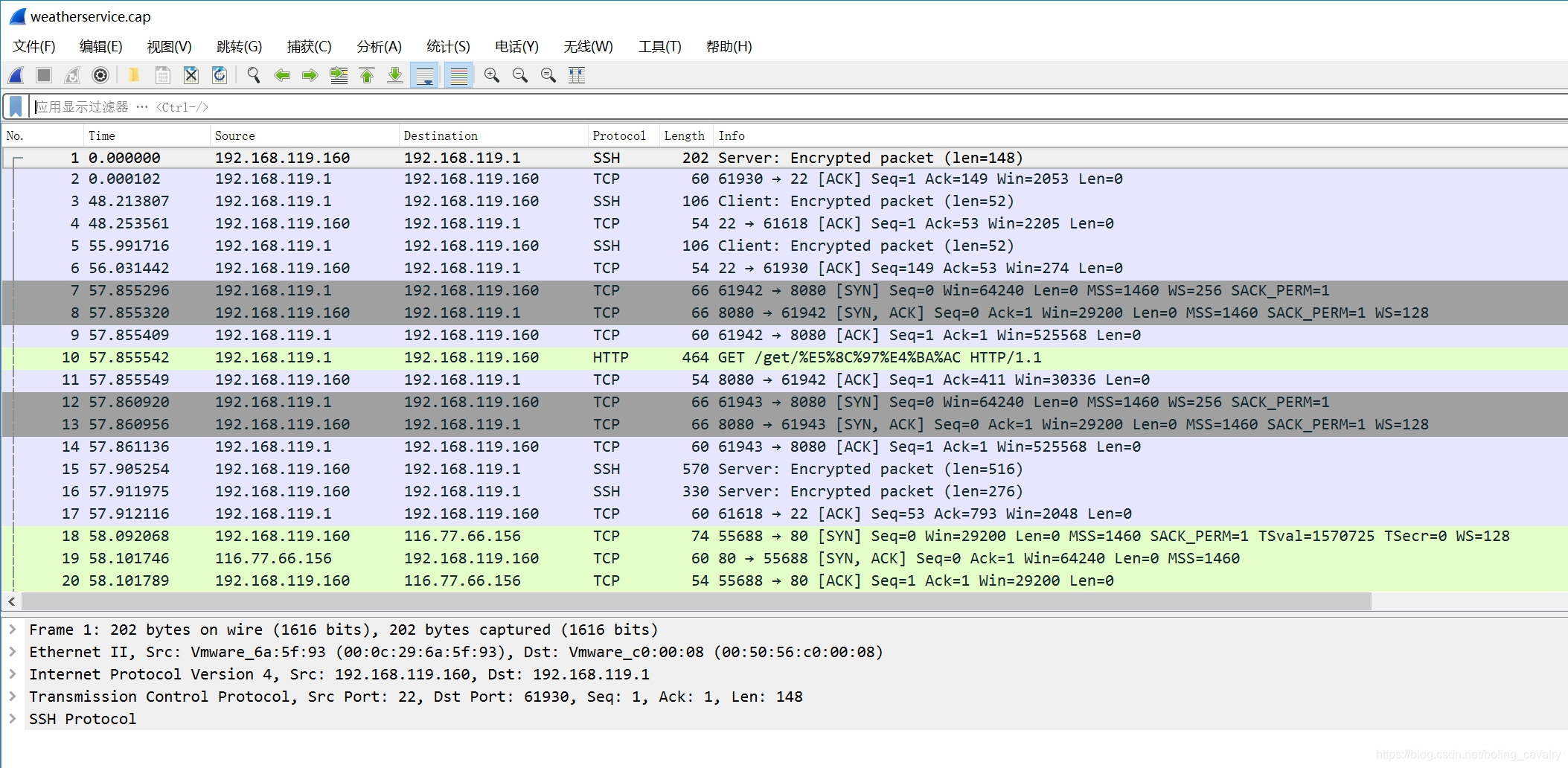

- 打开wireshark,在"文件"->“打开”,选择weatherservice.cap,如下图:

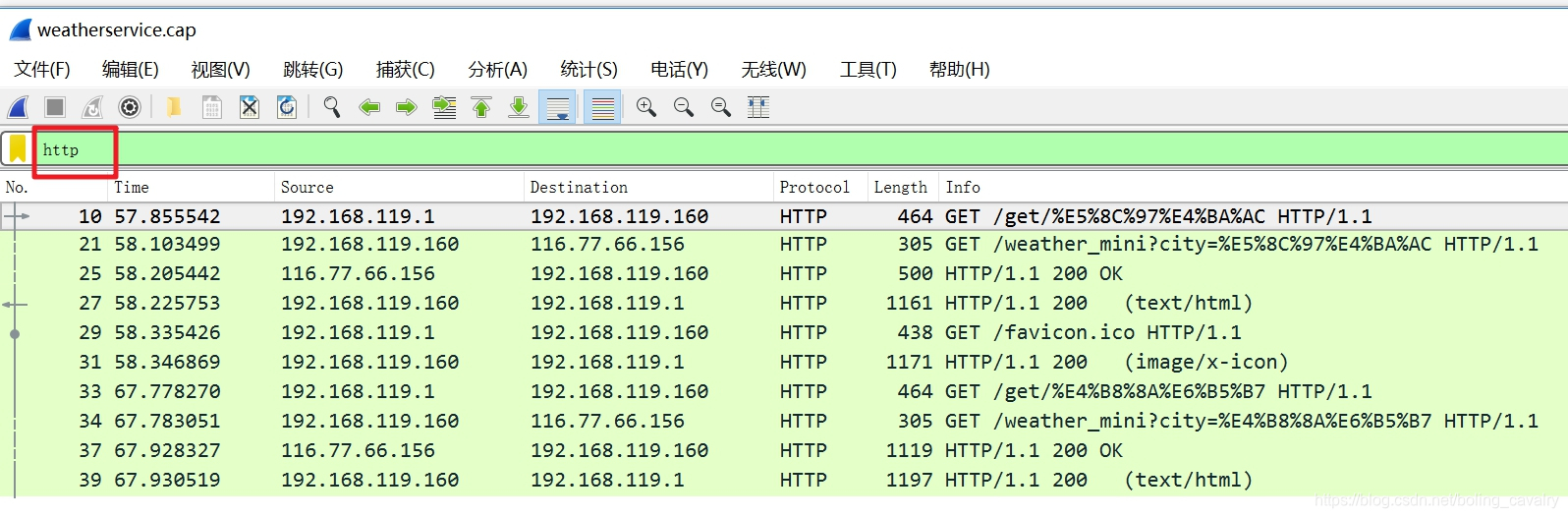

- 网卡ens33上的所有网络包都被抓到了,但很多都不是我们关心的,需要过滤,这里的过滤很简单:只保留http请求响应级即可,如下图,在红框位置输入"http"然后回车:

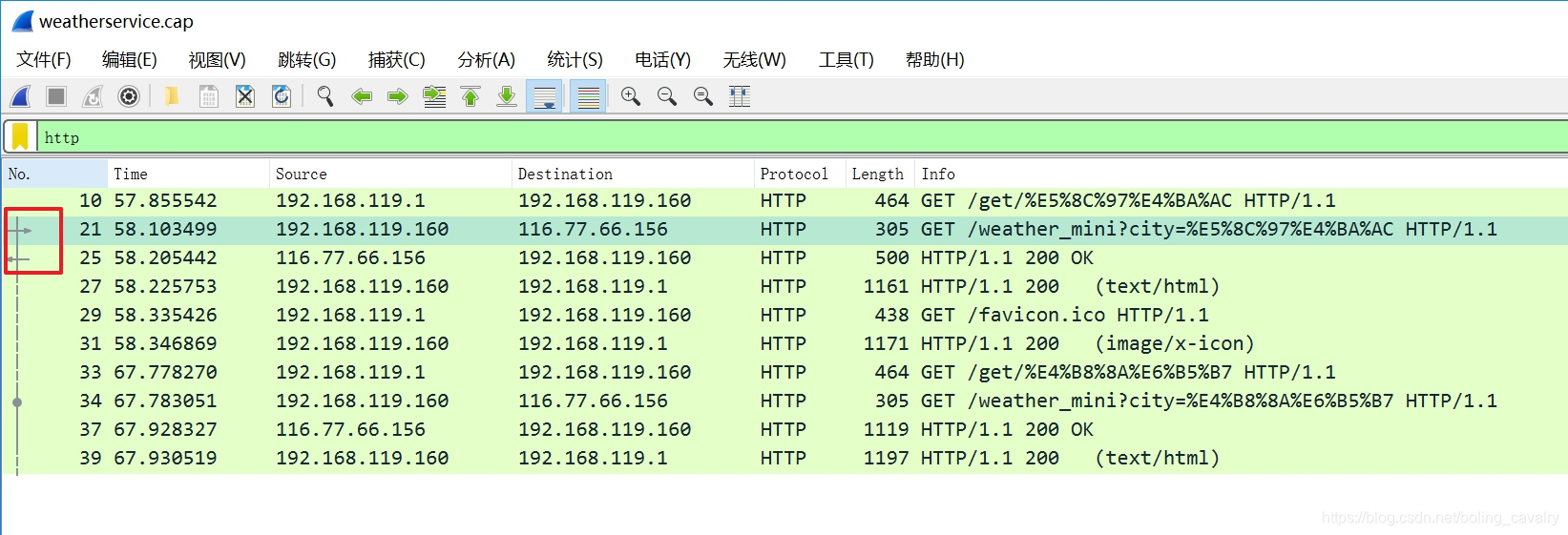

- 如下图红框所示,编号为21的包就是weatherservice向wthrcdn.etouch.cn的请求,编号25的包则是wthrcdn.etouch.cn的响应(红框中的灰色箭头表示一对请求响应):

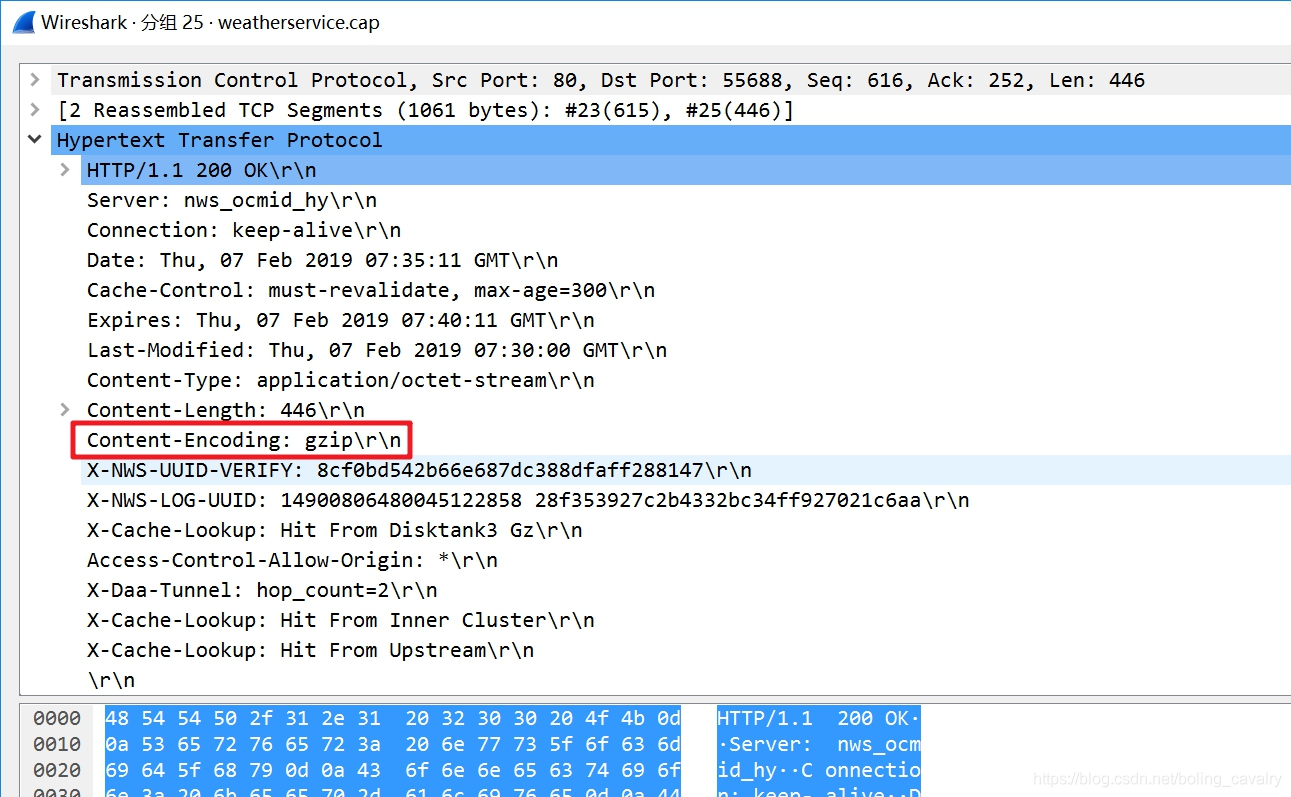

- 双击上图中的25号包,弹出的窗口即为wthrcdn.etouch.cn网站响应数据的详情,如下图,红框中的Content-encoding: gzip\r\n表示该响应的body启用了gzip压缩:

-

有些朋友在使用springboot的RestTemplate访问wthrcdn.etouch.cn网站查询天气的时候,发现响应的数据打印出来为乱码,就是因为没有对gzip的内容做处理导致的,在本文中我们通过抓包发现了此问题的根本原因,而解决此问题的方法请参考《springboot应用查询城市天气》一文;

-

既然内容是gzip压缩过的,在上图的窗口中就无法看到压缩前的真实内容了,为了看到压缩前的真实内容,请参照下面的步骤;

-

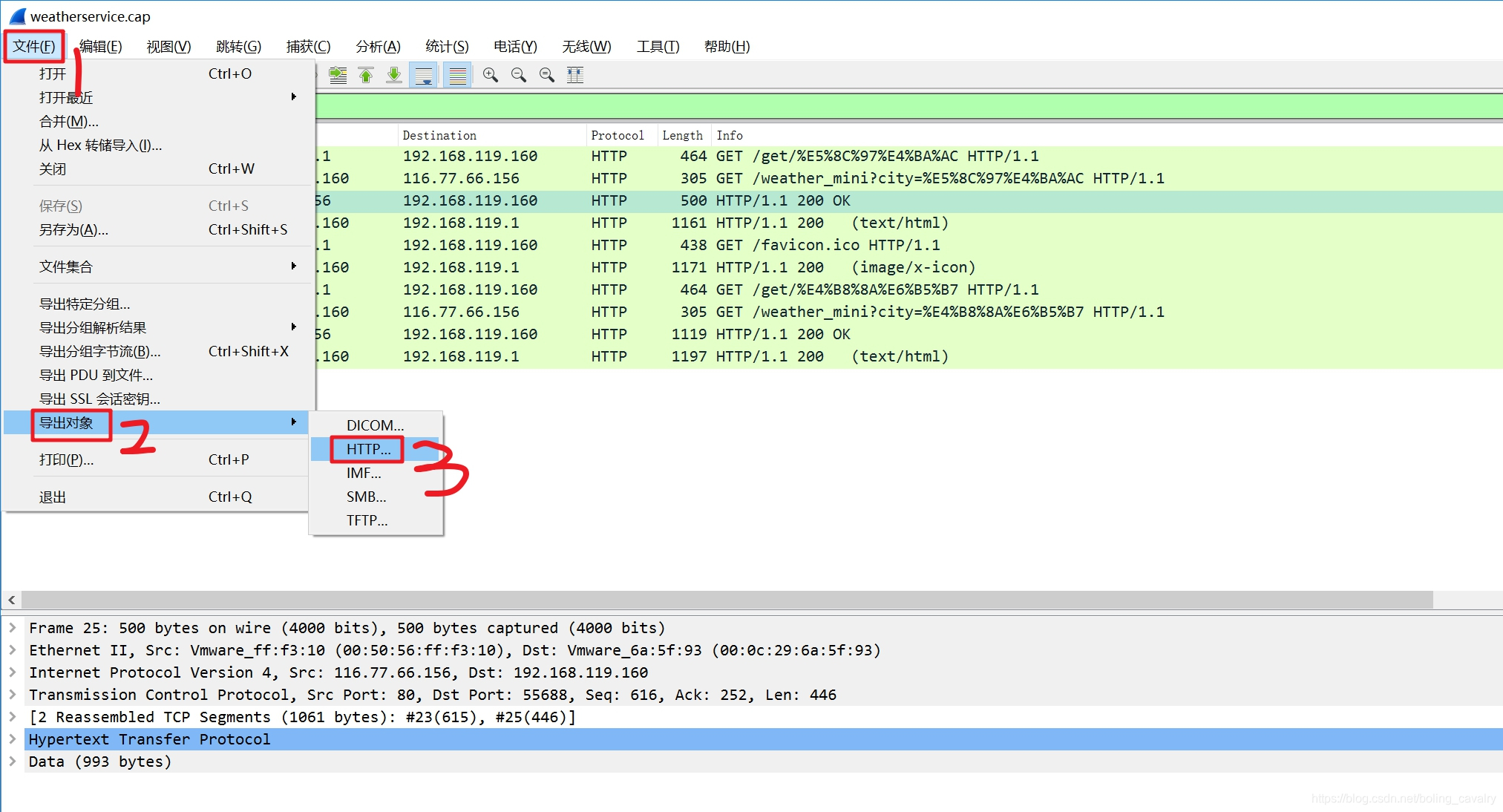

关闭弹出窗口,回到wireshark的主窗口,在菜单上选择"文件"->“导出对象”->“HTTP…”,如下图:

-

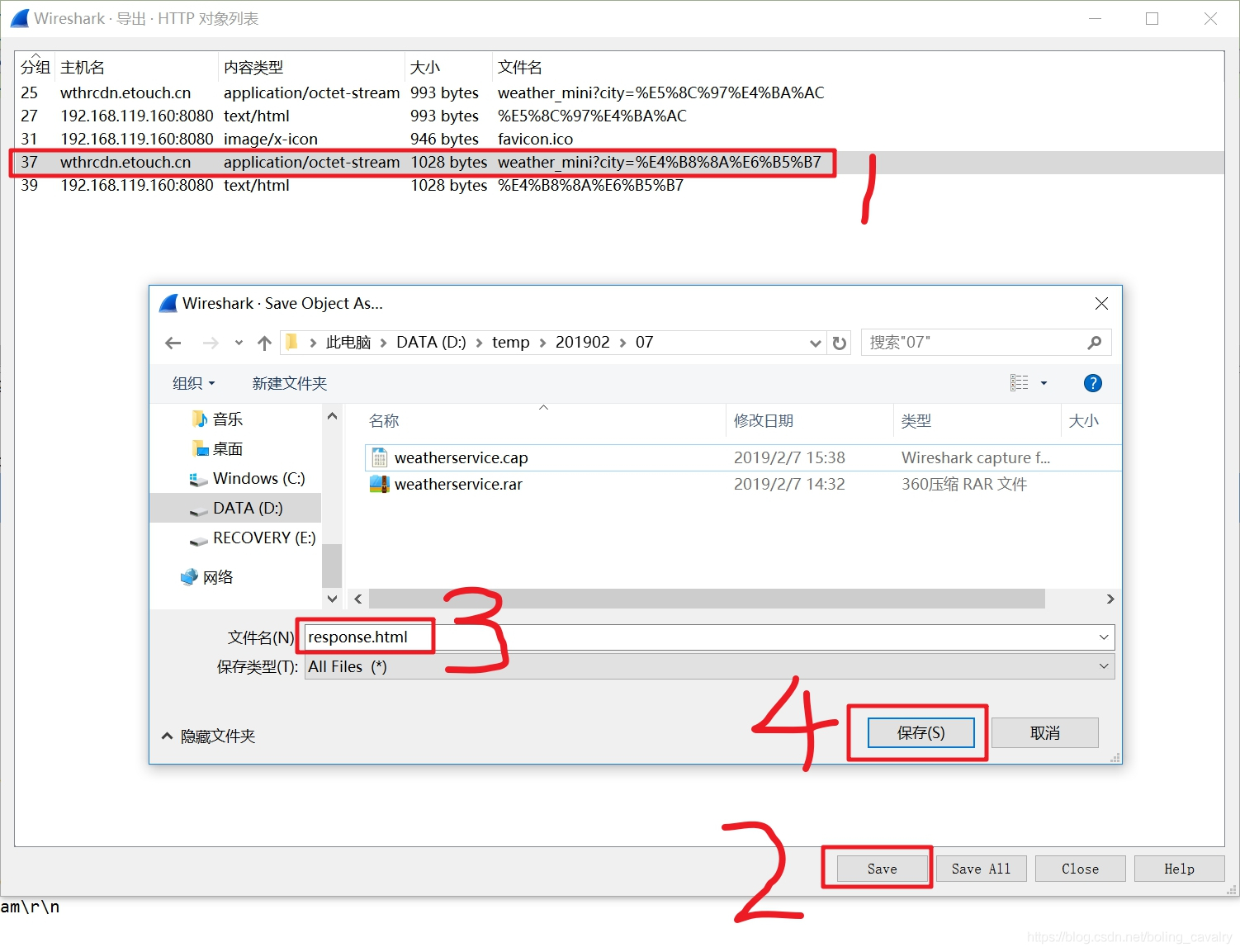

如下图,在弹出的窗口选中要查看的包,点击底部的"save"按钮,给要导出的文件起个名字(后缀是.html),再点击"保存"

-

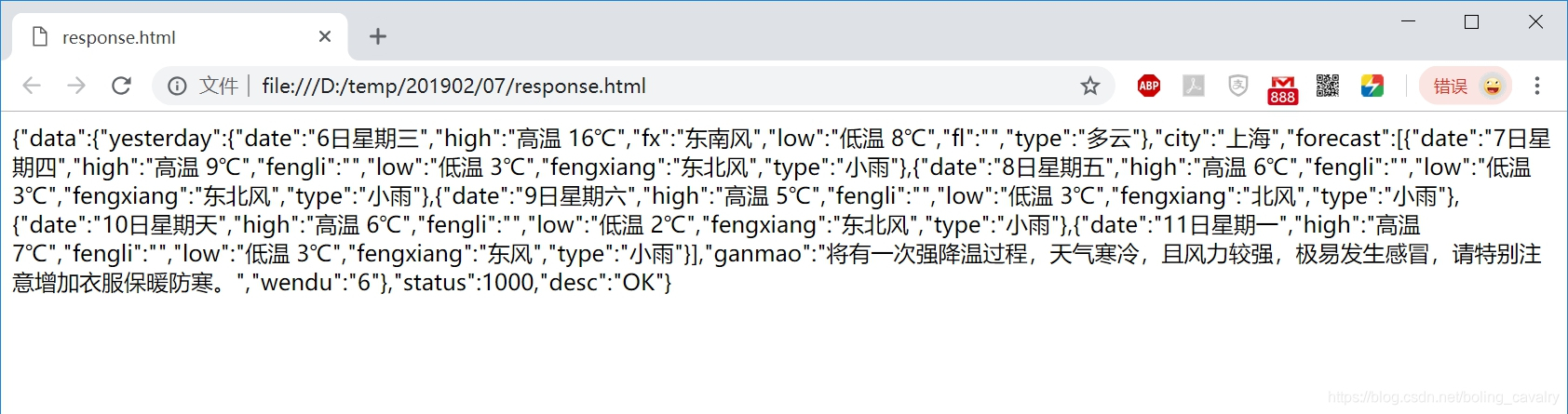

用浏览器打开前面保存的response.html文件,即可见到整个body解压缩后的内容,如下图:

- 以上就是Linux抓包和wireshark分析包实战的全部内容,在您开发调试服务端远程调用时,希望此文能给您一些参考;

欢迎关注华为云博客:程序员欣宸

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)