金鱼哥RHCA回忆录:CL210红帽OpenStack平台架构--平台的基本原理

🎹 个人简介:大家好,我是 金鱼哥,CSDN运维领域新星创作者,华为云·云享专家,阿里云社区·专家博主

📚个人资质:CCNA、HCNP、CSNA(网络分析师),软考初级、中级网络工程师、RHCSA、RHCE、RHCA、RHCI、ITIL😜

💬格言:努力不一定成功,但要想成功就必须努力🔥🎈支持我:可点赞👍、可收藏⭐️、可留言📝

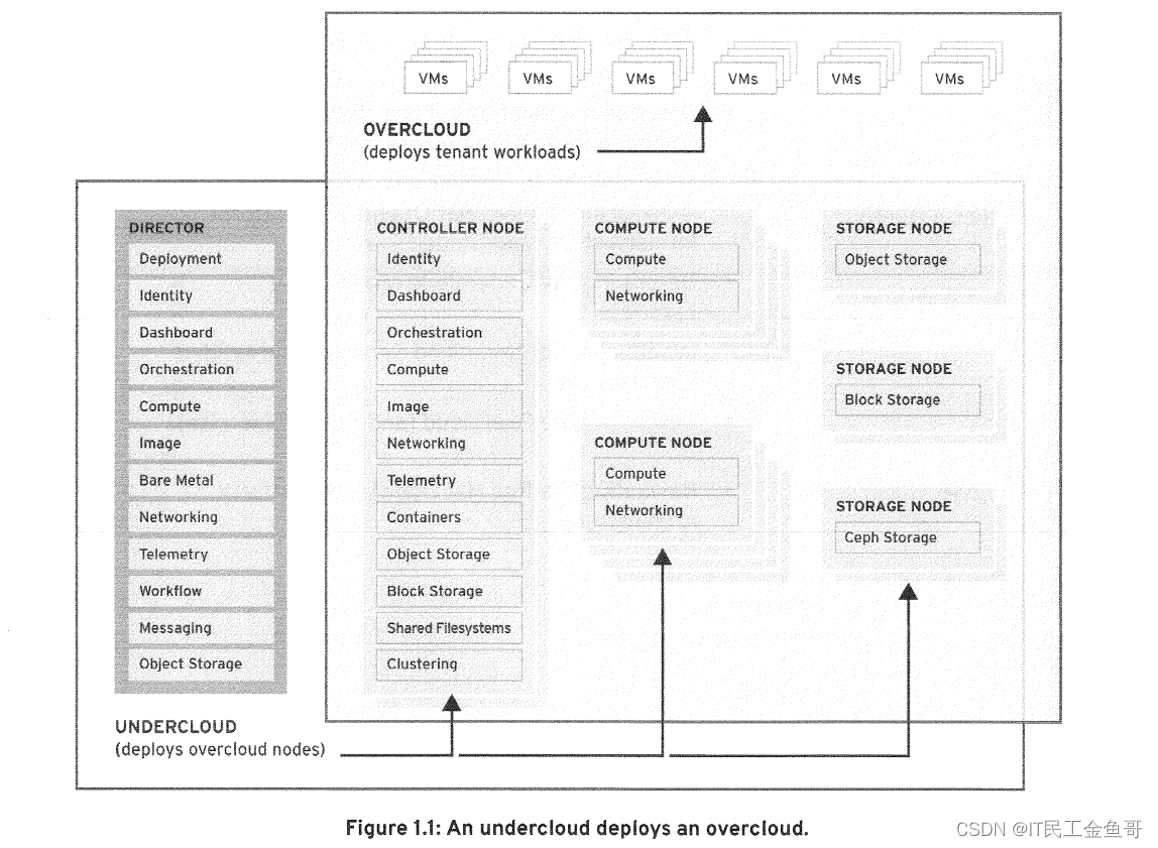

Red Hat OpenStack Platform (RHOSP)使用术语undercloud来描述Director系统云,它用于部署和管理生产云。术语overcloud描述用于部署和管理终端用户生产负载的生产云。

底层云(director)是RHOSP Director系统本身,加上执行底层云任务所需的网络和资源。overcloud是一个RHOSP环境,由从底层云部署到可用节点的模板配置而产生。要访问和管理底层云,请连接到RHOSP Director系统的身份服务端点。访问和管理overcloud,连接到overcloud中控制器系统上的身份服务端点。

📜通过练习了解环境

[student@workstation ~]$ lab architecture-classroom setup

Setting up workstation for lab exercise work:

. Verifying node reachable: utility........................... SUCCESS

. Verifying node reachable: power............................. SUCCESS

📑查看工作空间地址

[student@workstation ~]$ ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 52:54:00:00:fa:fe brd ff:ff:ff:ff:ff:ff

inet 172.25.250.254/24 brd 172.25.250.255 scope global noprefixroute eth0

valid_lft forever preferred_lft forever

inet6 fe80::5054:ff:fe00:fafe/64 scope link

valid_lft forever preferred_lft forever

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 52:54:00:01:fc:00 brd ff:ff:ff:ff:ff:ff

inet 172.25.252.250/24 brd 172.25.252.255 scope global noprefixroute eth1

valid_lft forever preferred_lft forever

inet6 fe80::5054:ff:fe01:fc00/64 scope link

valid_lft forever preferred_lft forever

4: virbr0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default qlen 1000

link/ether 52:54:00:72:8a:57 brd ff:ff:ff:ff:ff:ff

inet 192.168.122.1/24 brd 192.168.122.255 scope global virbr0

valid_lft forever preferred_lft forever

5: virbr0-nic: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast master virbr0 state DOWN group default qlen 1000

link/ether 52:54:00:72:8a:57 brd ff:ff:ff:ff:ff:ff

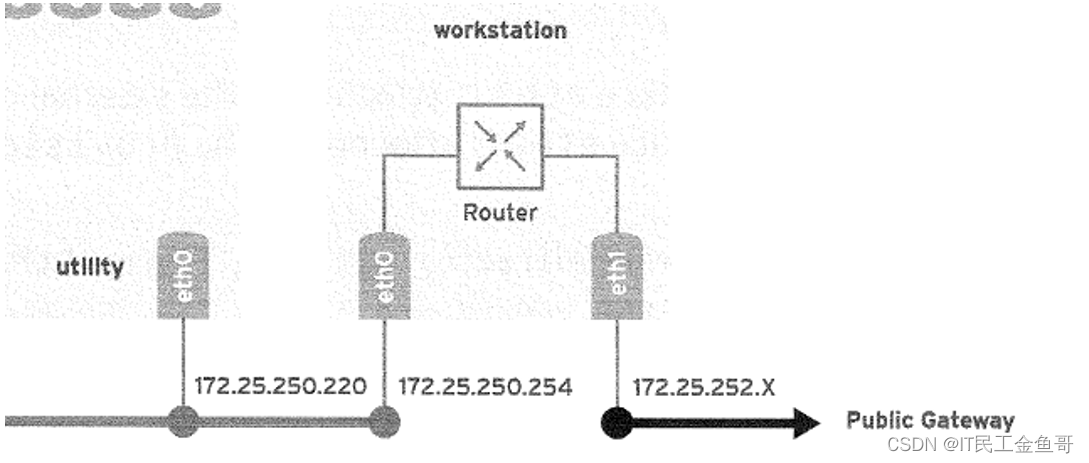

RHOSP系统,无论是云下节点还是云上节点,都共享一些将在本课程中讨论的内部管理网络。其中包括创建自助服务和网络实例的租户网络、内部API通信网络和最初在其上部署overcloud的供应网络。某些RHOSP管理工具,如使用Director UI,需要访问这些RHOSP内部网络上的IP地址。在生产环境中,许多有特权的命令和工具需要在Director系统上运行,或者通过用户桌面系统的专用SSH通道运行。

📑查看工作空间路由

[student@workstation ~]$ ip route

default via 172.25.252.254 dev eth1 proto static metric 101

172.25.249.50 via 172.25.250.50 dev eth0 proto static metric 100

172.25.249.200 via 172.25.250.200 dev eth0 proto static metric 100

172.25.249.201 via 172.25.250.200 dev eth0 proto static metric 100

172.25.250.0/24 dev eth0 proto kernel scope link src 172.25.250.254 metric 100

172.25.252.0/24 dev eth1 proto kernel scope link src 172.25.252.250 metric 101

192.168.122.0/24 dev virbr0 proto kernel scope link src 192.168.122.1

📑明确NTP服务(所有节点都需要NTP)

[student@workstation ~]$ chronyc sources

210 Number of sources = 1

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^* classroom.example.com 8 9 377 76 -141us[ -152us] +/- 650us

课堂上服务器名为classroom的虚拟机在第一次安装或提供给学生使用此课程时提供特定课程的内容。在本课程中,教室充当HTTP文件服务器,为特定练习提供额外的材料。该系统还为所有其他系统运行NTP服务,包括安装了RHOSP节点的系统。非rhosp系统(workstation、power和utility)默认安装使用一个时间客户端时间管理

📑明确DNS服务与主机映射关系

[student@workstation ~]$ ps -ef | grep dnsmasq

nobody 1169 1 0 18:50 ? 00:00:00 /usr/sbin/dnsmasq -k

nobody 1404 1 0 18:50 ? 00:00:00 /usr/sbin/dnsmasq --conf-file=/var/lib/libvirt/dnsmasq/default.conf --leasefile-ro --dhcp-script=/usr/libexec/libvirt_leaseshelper

root 1405 1404 0 18:50 ? 00:00:00 /usr/sbin/dnsmasq --conf-file=/var/lib/libvirt/dnsmasq/default.conf --leasefile-ro --dhcp-script=/usr/libexec/libvirt_leaseshelper

student 2111 1959 0 19:59 pts/1 00:00:00 grep --color=auto dnsmasq

[student@workstation ~]$ cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

172.25.254.254 classroom.example.com classroom

172.25.254.254 content.example.com content

172.25.254.254 materials.example.com materials

### rht-vm-hosts file listing the entries to be appended to /etc/hosts

172.25.250.100 power.lab.example.com power

172.25.250.200 director.lab.example.com director

172.25.250.220 utility.lab.example.com utility

# NOTE: The following uses a 249 subnet

172.25.249.201 director-ui.lab.example.com director-ui

172.25.250.254 workstation.lab.example.com workstation

172.25.250.1 controller0.overcloud.example.com controller0

172.25.250.50 keystone.overcloud.example.com keystone

172.25.250.50 dashboard.overcloud.example.com dashboard

172.25.250.2 compute0.overcloud.example.com compute0

172.25.250.3 ceph0.overcloud.example.com ceph0

172.25.250.12 compute1.overcloud.example.com compute1

172.25.250.6 computehci0.overcloud.example.com computehci0

172.25.250.101 float101.instance.example.com float101

…………

📑查看utility节点相关用户和组

在教室环境中,Red Hat IdM服务器已经与本课程所需的所有用户和组进行了配置,类似于产品环境。RHOSP管理员可以为IdM用户提供合适的角色,这样他们就可以登录到仪表板并完成工作。

但是,在这种配置中,RHOSP仅拥有IdM后端上的读取特权;它没有修改特权。如果管理员需要创建一个新用户,他们必须联系ldM管理员,或者,如果需要是唯一的和临时的,则直接在RHOSP标识服务数据库的不同标识服务域中创建一个新用户。IdM服务器在实用程序系统上运行。查询ldM服务器需要正确的Kerberos凭据。

[student@workstation ~]$ ssh utility

[student@utility ~]$ kinit admin

Password for admin@LAB.EXAMPLE.NET: RedHat123^

[student@utility ~]$ ipa user-find | grep User

User login: admin

User login: architect1

…………

User login: architect9

User login: developer1

…………

User login: developer9

User login: operator1

…………

User login: operator9

User login: svc-ldap

[student@utility ~]$ ipa group-find | grep Group

Group name: admins

Group name: consulting-admins

Group name: consulting-members

Group name: consulting-swiftoperators

Group name: editors

Group name: finance-admins

Group name: finance-members

Group name: finance-swiftoperators

Group name: ipausers

Group name: production-admins

Group name: production-members

Group name: production-swiftoperators

Group name: research-admins

Group name: research-members

Group name: research-swiftoperators

Group name: trust admins

📑明确power节点情况

虚拟化的电源管理在物理数据中心中,组织通常使用包括内置管理层和访问接口的企业级设备,支持带宽管理协议,如用于处理电源管理的智能平台管理接口(IPMI)和可伸缩平台管理API。红帽课程是使用没有这样接口的虚拟机构建的,因此需要模拟的电源管理交互。

在power系统上,安装了一个CLl接口来创建一个虚拟基板管理控制器(BMC)来使用IPMI协议管理每个RHOSP虚拟机,这与管理真正的裸金属机的方式类似。每个虚拟机都需要自己的虚拟BMC。每个端口623都有一个不同的监听地址。指向正确IP地址的power系统的IPMl向底层hypervisor发出请求,要求更改由该IP地址表示该VM上的power状态。

[student@workstation ~]$ ssh power

[student@power ~]$ sudo -i

[sudo] password for student: student

[root@power ~]# ps -ef | grep virshbmc

root 1110 1 0 09:31 ? 00:00:02 python /usr/local/bin/virshbmc.py --address 172.25.249.101 --port 623 --connect qemu+ssh://root@foundation0.ilt.example.com/system?no_verify=1 --domain controller0

root 1207 1 0 09:31 ? 00:00:01 python /usr/local/bin/virshbmc.py --address 172.25.249.102 --port 623 --connect qemu+ssh://root@foundation0.ilt.example.com/system?no_verify=1 --domain compute0

root 1224 1 0 09:31 ? 00:00:01 python /usr/local/bin/virshbmc.py --address 172.25.249.103 --port 623 --connect qemu+ssh://root@foundation0.ilt.example.com/system?no_verify=1 --domain ceph0

root 1237 1 0 09:31 ? 00:00:01 python /usr/local/bin/virshbmc.py --address 172.25.249.106 --port 623 --connect qemu+ssh://root@foundation0.ilt.example.com/system?no_verify=1 --domain computehci0

root 1250 1 0 09:31 ? 00:00:01 python /usr/local/bin/virshbmc.py --address 172.25.249.112 --port 623 --connect qemu+ssh://root@foundation0.ilt.example.com/system?no_verify=1 --domain compute1

root 2650 2613 0 12:13 pts/0 00:00:00 grep --color=auto virshbmc

📑查看compute1节点电源状态

[student@workstation ~]$ ssh director

(undercloud) [stack@director ~]$ ipmitool -I lanplus -U admin -P password -H 172.25.249.112 power status

Chassis Power is on

OpenStack主要模块(穿插内容)

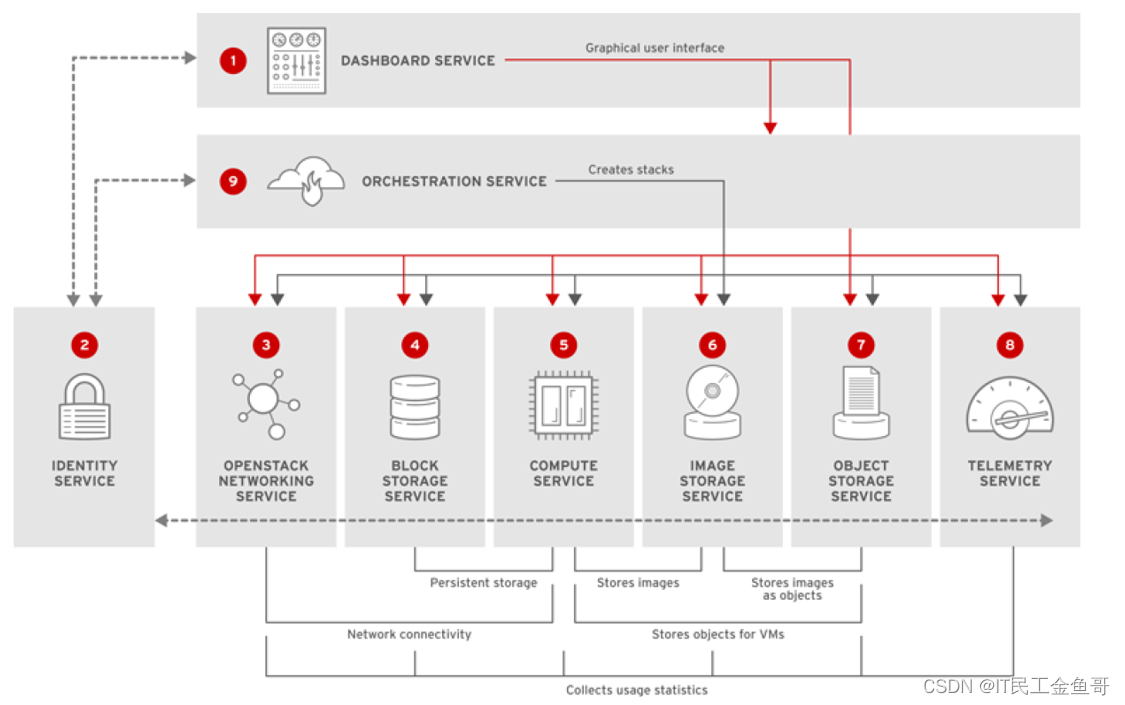

OpenStack是一个云操作系统,同时又是一个开源的组织,并且还是一个基金会,通过它里面的各种组件可以管理整个数据中心的大型计算,存储和网络资源池。

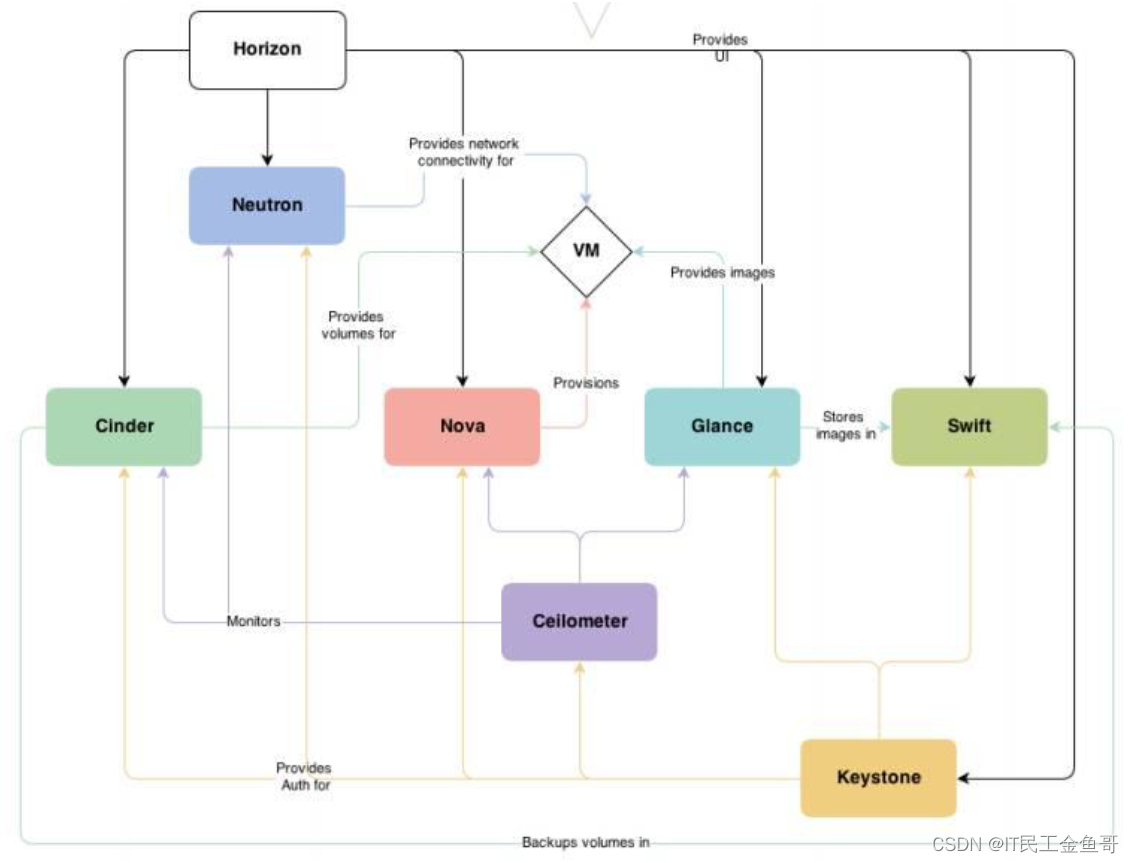

📑1. Keystone

身份服务 ( Identity Service )

云环境中所有的服务之间的授权和认证都需要经过 keystone,它包括身份验证、令牌的发放和校验、服务列表、用户权限的定义等。

📑2. Nova

计算服务 ( Compute )

Nova 负责维护和管理云环境的计算资源,是 OpenStack 的最核心的服务模块之一

📑3. Glance

镜像服务 ( Image Service )

给云主机提供镜像服务,来安装操作系统,其中还包括虚拟机镜像的查找、上传、删除、改名。 同时用户也可以在已经生成和个性化安装后的云虚拟机实例来生成自定义的镜像。 这样以后就可以根据该自定义镜像直接生成所需的虚拟机实例。

📑4. Neutron

网络服务 ( Network )

为云主机提供网络服务的一个组件

支持SDN与多种物理网络类型,OVN、Linux Bridge、Hyper-V 、OVS bridge

功能包括对网络、子网、路由、浮云ip、安全组的增、删、查、改

📑5. Swift

对象存储 ( Object Storage )

提供 OpenStack 对象存储,存储的是一些资源文件,如图片、代码等文件,在OpenStack平台中,任何的数据都是一个对象。

这些储存的数据还可通过URL链接的方式分享给别人。

📑6. Cinder

块存储 (Block Storage)

给服云主机提供硬盘存储的一个服务,它可以对接后端的NFS、Ceph、GlusterFs 等网络文件系统一起配合使用。

📑7. Horizon

UI 界面 (Dashboard)

Horizon 为 Openstack 提供一个 WEB 前端的管理界面 (UI 服务 )通过 Horizone 所提供的 DashBoard 服务 , 管理员可以使用通过 WEB UI 对 Openstack 整体云环境进行管理 , 并可直观看到各种操作结果与运行状态。

📑8. Ceilometer

监控 (Metering) Ceilometer是OpenStack中的一个子项目,它像一个漏斗一样,能把OpenStack内部发生的几乎所有的事件都收集起来,然后为计费和监控以及其它服务提供数据支撑。 Celiometer是OpenStack的计量与监控组件,官方的正式名称为OpenStack Telemetry,用来获取和保存计量与监控的各种测量值,并根据测量值进行报警。同时这些保存下来的测量值也可以被第三方系统获取,用来做更进一步的分析、处理或展示。

📑9. Heat

部署编排 (Orchestration) Heat是OpenStack提供的自动编排功能的组件,基于描述性的模板,来编排复合云应用程序; 用户可以通过OpenStack管理控制台、Heat命令行工具或 API对模板及其相关的资源集进行设置和更新。

📑10.Ironic

Ironic是OpenStack的一个子项目,用于实现在云里像管理虚拟机一样管理裸机,当虚拟主机的性能不能满足业务的需求了这时可以用裸机来跑业务。

💡总结

RHCA认证需要经历5门的学习与考试,还是需要花不少时间去学习与备考的,好好加油,可以噶🤪。

以上就是【金鱼哥】对 第一章 红帽OpenStack平台架构–平台的基本原理 的简述和讲解。希望能对看到此文章的小伙伴有所帮助。

💾红帽认证专栏系列:

RHCSA专栏:戏说 RHCSA 认证

RHCE专栏:戏说 RHCE 认证

此文章收录在RHCA专栏:RHCA 回忆录

如果这篇【文章】有帮助到你,希望可以给【金鱼哥】点个赞👍,创作不易,相比官方的陈述,我更喜欢用【通俗易懂】的文笔去讲解每一个知识点。

如果有对【运维技术】感兴趣,也欢迎关注❤️❤️❤️ 【金鱼哥】❤️❤️❤️,我将会给你带来巨大的【收获与惊喜】💕💕!

- 点赞

- 收藏

- 关注作者

评论(0)