【愚公系列】2022年06月 计算机取证之Xplico

相关知识

-

关于xplico

xplico可以从pcap包中还原出每一封邮件(POP,IMAP,SMTP协议),所有的http内容等等.Xplico并不是协议分析工具,而是网络取证工具。 -

xplico系统构成

一个解码管理器叫做DeMa一个IP解码器叫做Xplico

一组主要应用解码器(HTTP解码器,SMTP解码器等)

一个结果输出界面

案例

一直以来,大多数人都是使用wireshark进行流量分析、取证等,流量分析当然是wireshark更好,至于流量取证,其实更适合用xplico

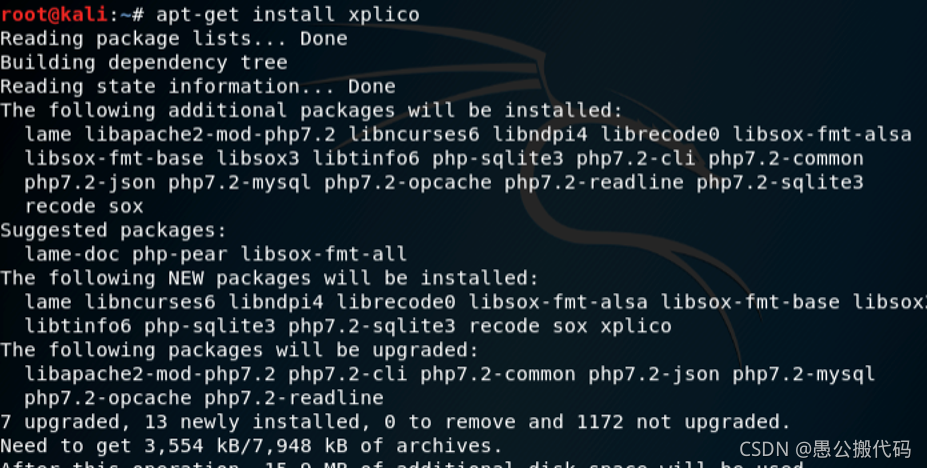

使用之前需要启动apache2服务和xplico服务

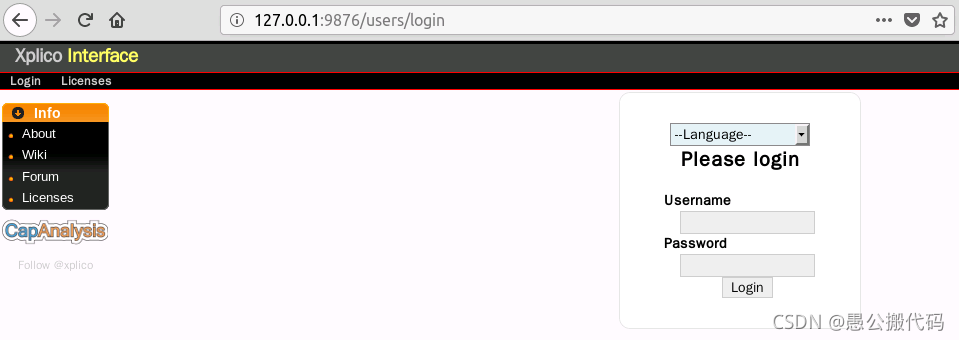

此时浏览器输入ip:9876/users/login即可

用户名和密码都是xplico,登录界面有language选项,选择中文容易出错,最好默认英文

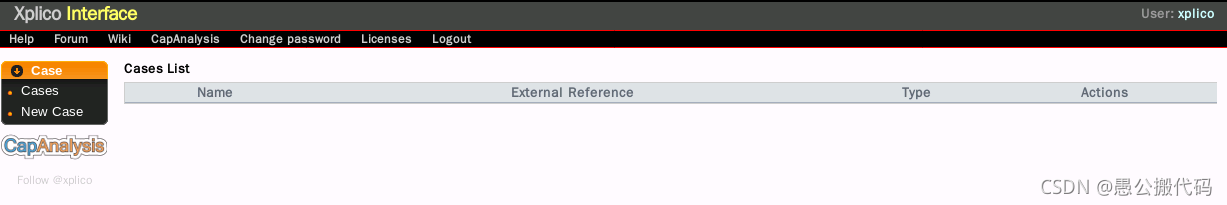

登录后的页面如图

实验文件夹中准备了几个数据包,接下来我们分别进行分析

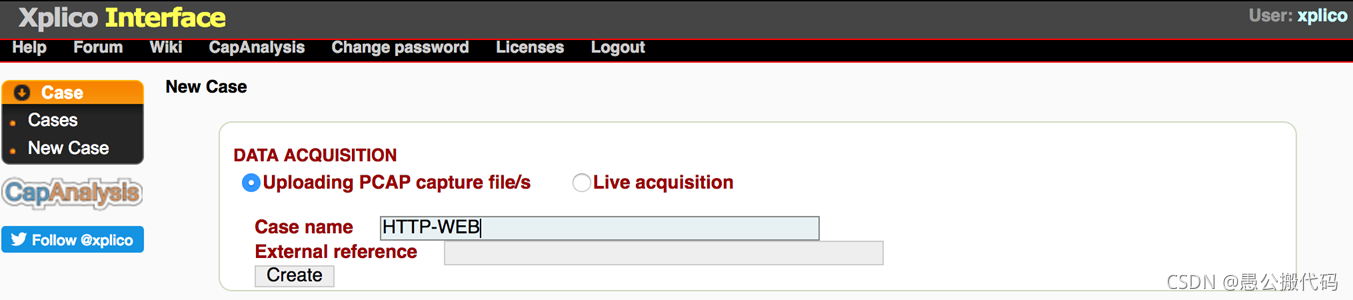

使用xplico进行HTTP和web的分析

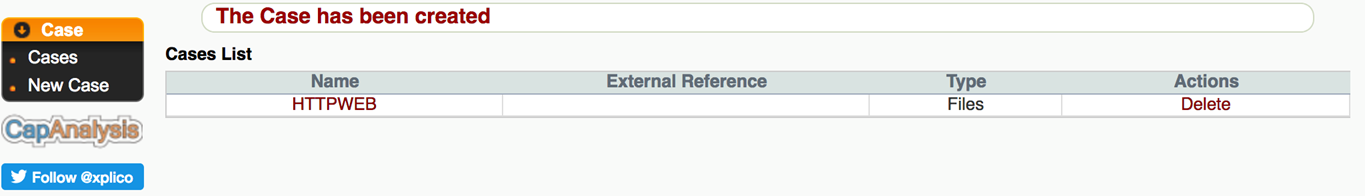

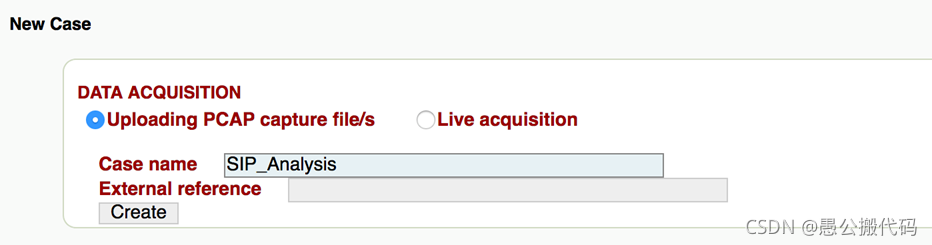

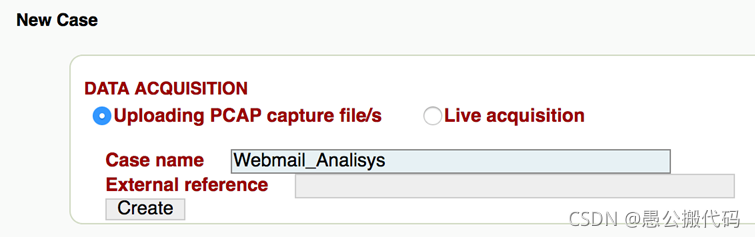

首先左侧选中new case,命名一个新的案例

点击create,然后在caselist中选中HTTP-WEB

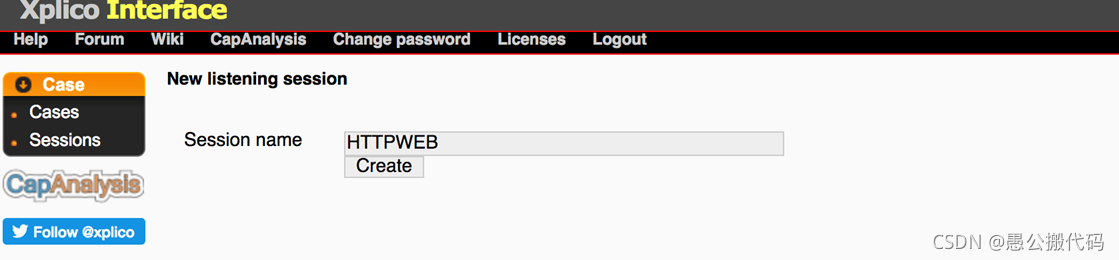

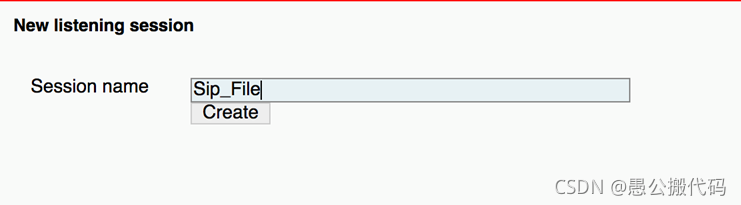

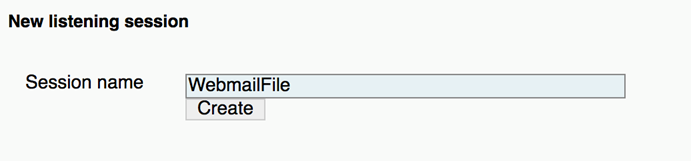

点击左侧的new session,命名一个session

点击create

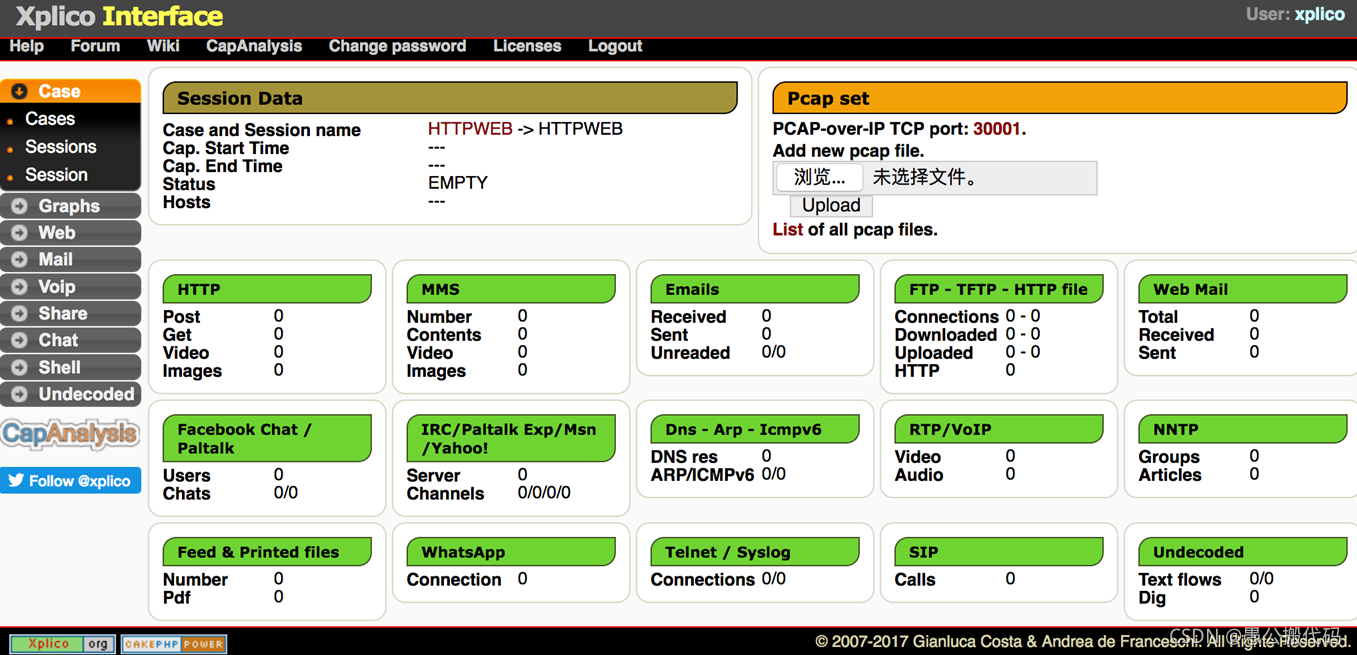

选中HTTPWEB,就进入到了分析界面

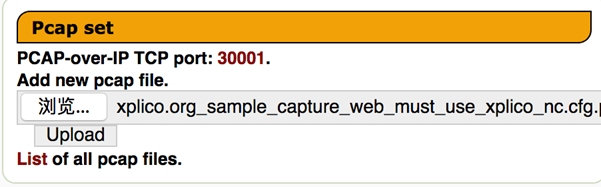

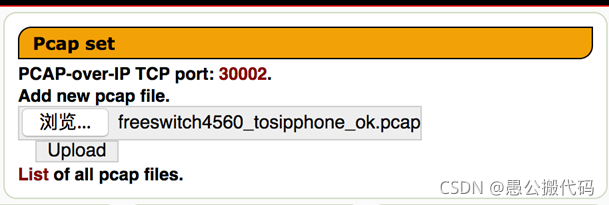

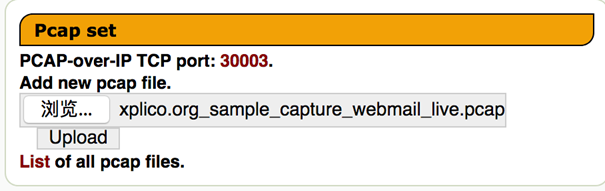

接下来上传数据包,点击右侧的浏览,选中要上传的数据包

点击upload即可

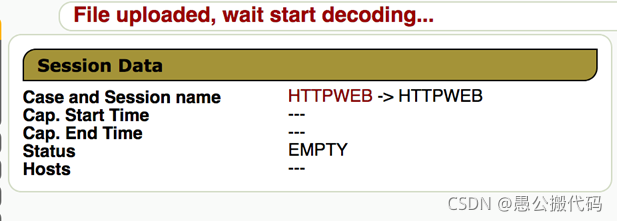

此时可以看到上传部位的左侧出现了下图字样

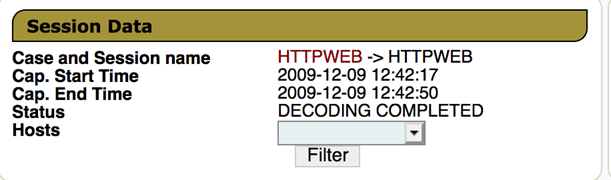

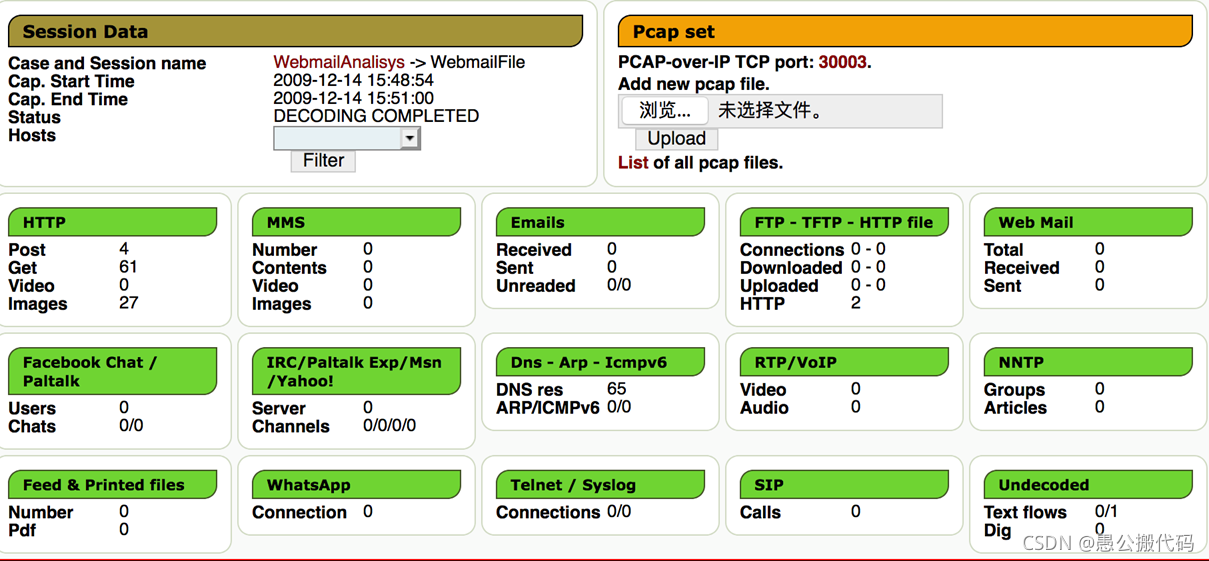

这个过程是将pcap数据包的内容解码为xplico更容易使用,解码完毕之后就会出现下图的内容

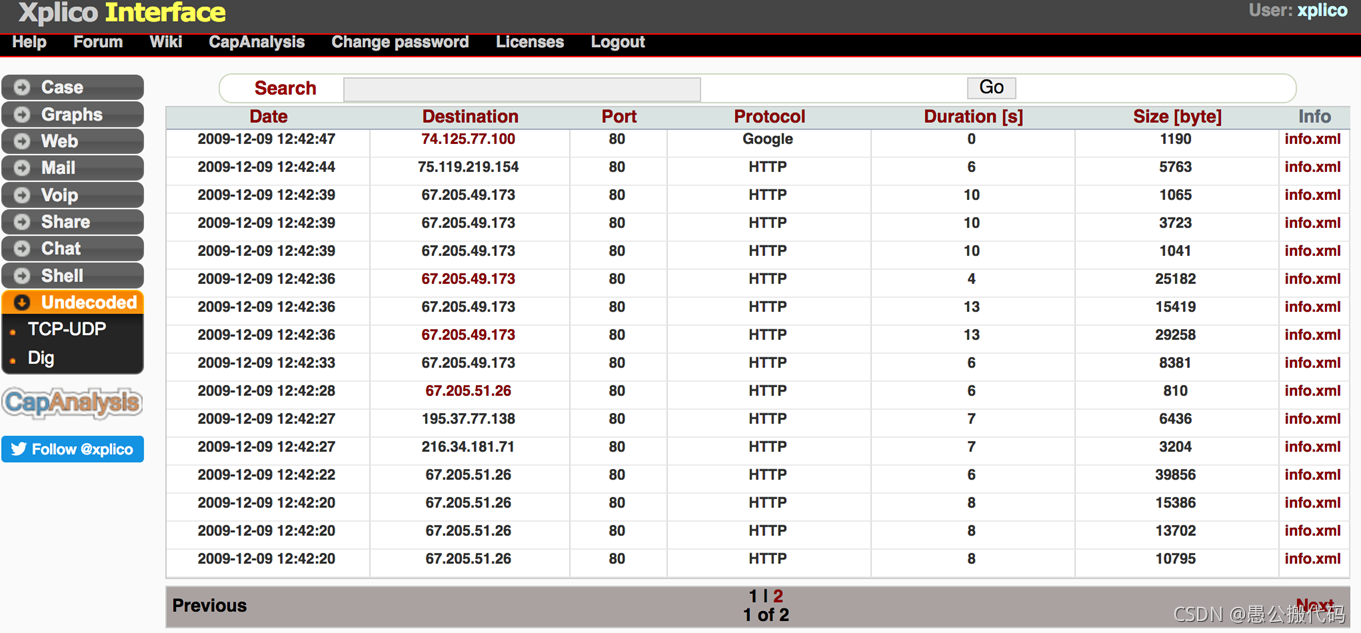

所以我们点击左侧的undecoded–>TCP_UDP,进入到下面的界面

这个界面中显示了目的ip、端口、日期、时间、连接持续时间以及包含更多细节的info.xml。目的地址被用红色标注了,点击之后可以看多更进一步的信息,我们以74.125.77.100为例

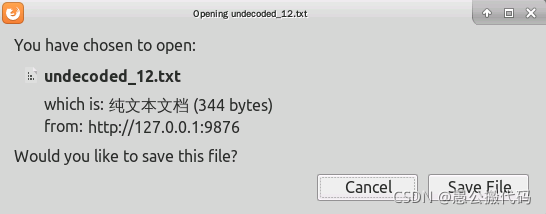

点击之后会弹出一个下载框

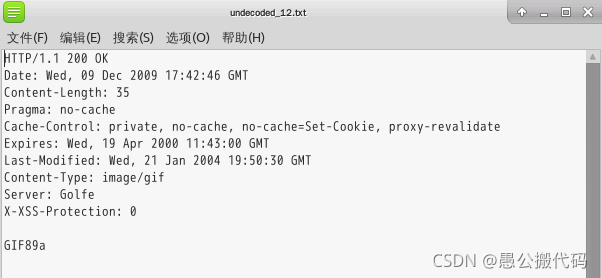

下载后的内容为

结果显示有一个gif文件在2009.12.09被浏览或者被下载了

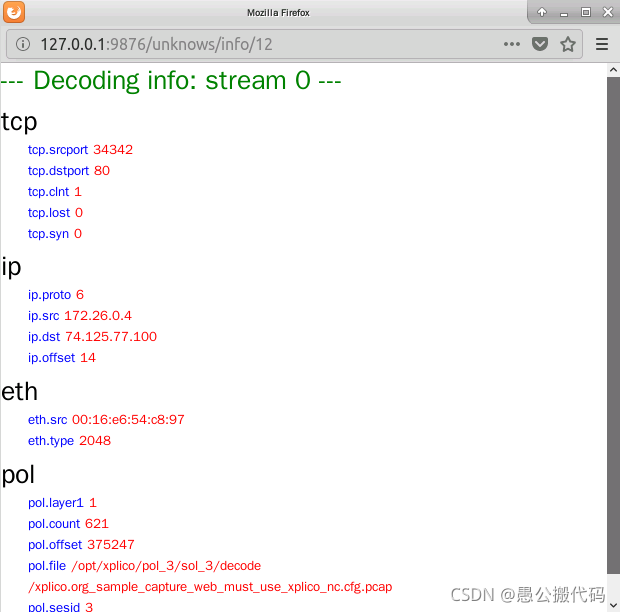

我们也可以点击info.xml查看

info.xml中显示了源地址和目的地址以及端口号,每对连接都有自己的info.xml可以用于查看更加具体的信息

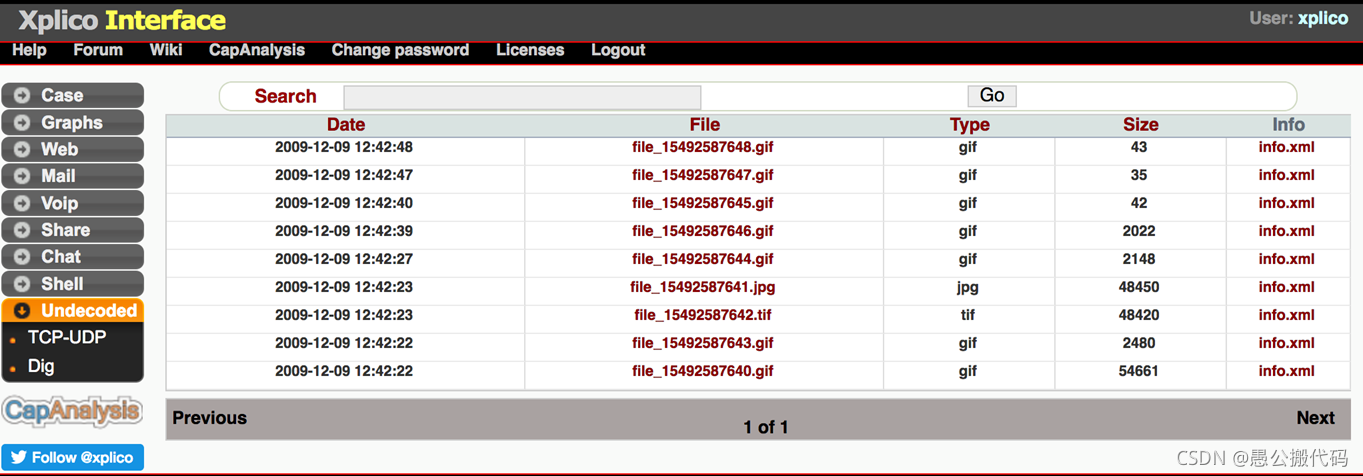

我们回到左侧的Undecode的Dig子目录下看看

上图中可以看到一些通过http连接被查看的gif,tif,jpg格式的图像文件,点击file栏目下的连接就可以查看

使用xplico进行voip的分析

为了使用voip服务我们必须使用SIP协议,所以我们这次使用一个SIP数据包来分析VoIP的服务

按照前面的方案快速创建case和session

在面板中导入此次的数据包

点击upload进行分析

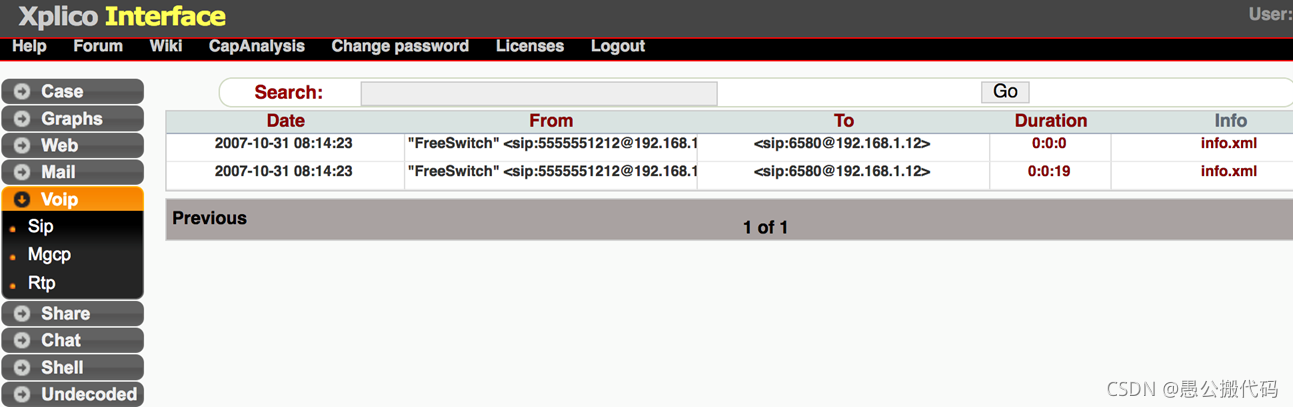

点击面板左边的voip栏目,选中sip子菜单

可以看到通话的细节,通过从192.168.1.111到192.168.1.112

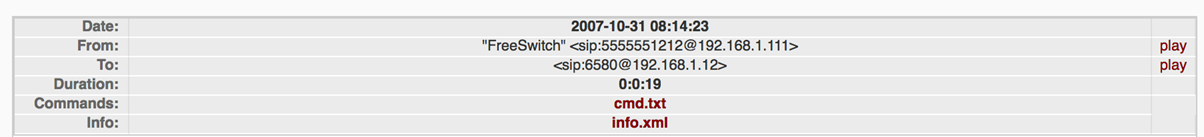

点击duration可以进一步的分析

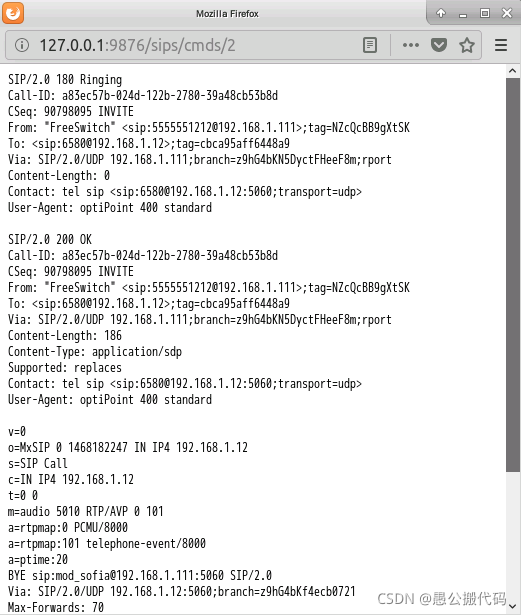

点击cmd.txt查看信息及记录

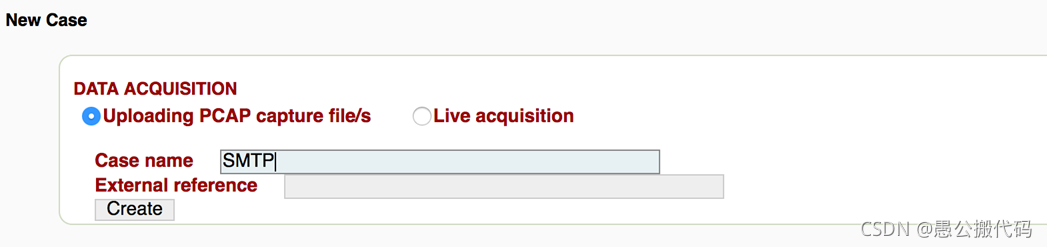

使用Xplico分析Email

Email使用不同的协议进行首发,所以这一部分的实验我们使用两个数据包。一个是hotmail工作时抓到的数据包,一个是smtp协议的数据包

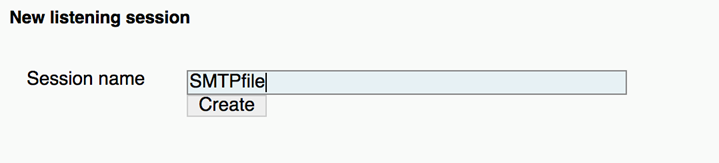

同样,在开始之前创建case,sessions

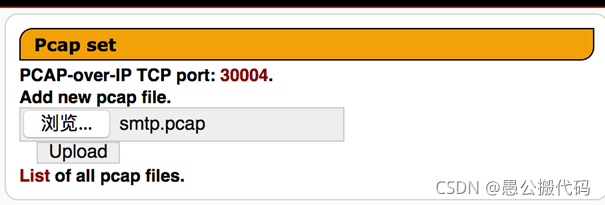

上传数据包

在结果中可以看到http,dns,ftp有数据

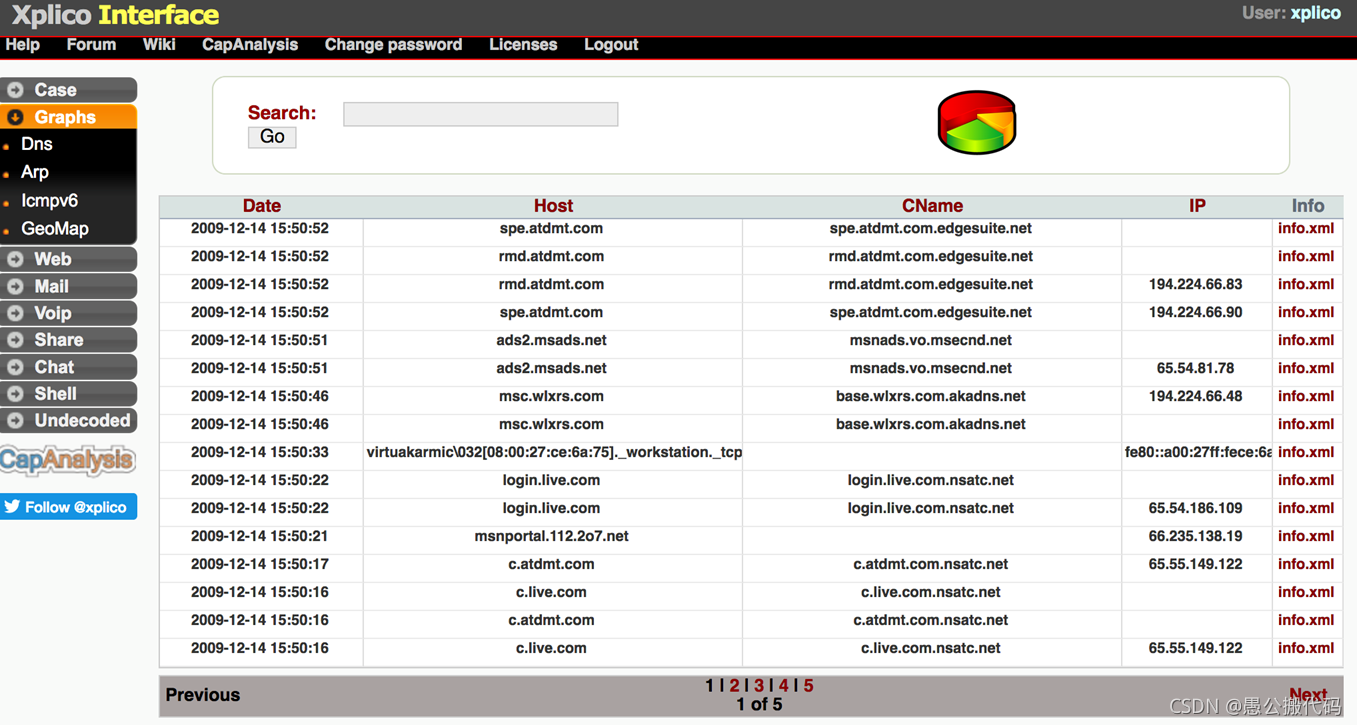

既然这样我们现在左侧菜单选中Graphs,然后选中子菜单Dns

上图中可以看到hostname、CName,主机ip以及各自的info.xml

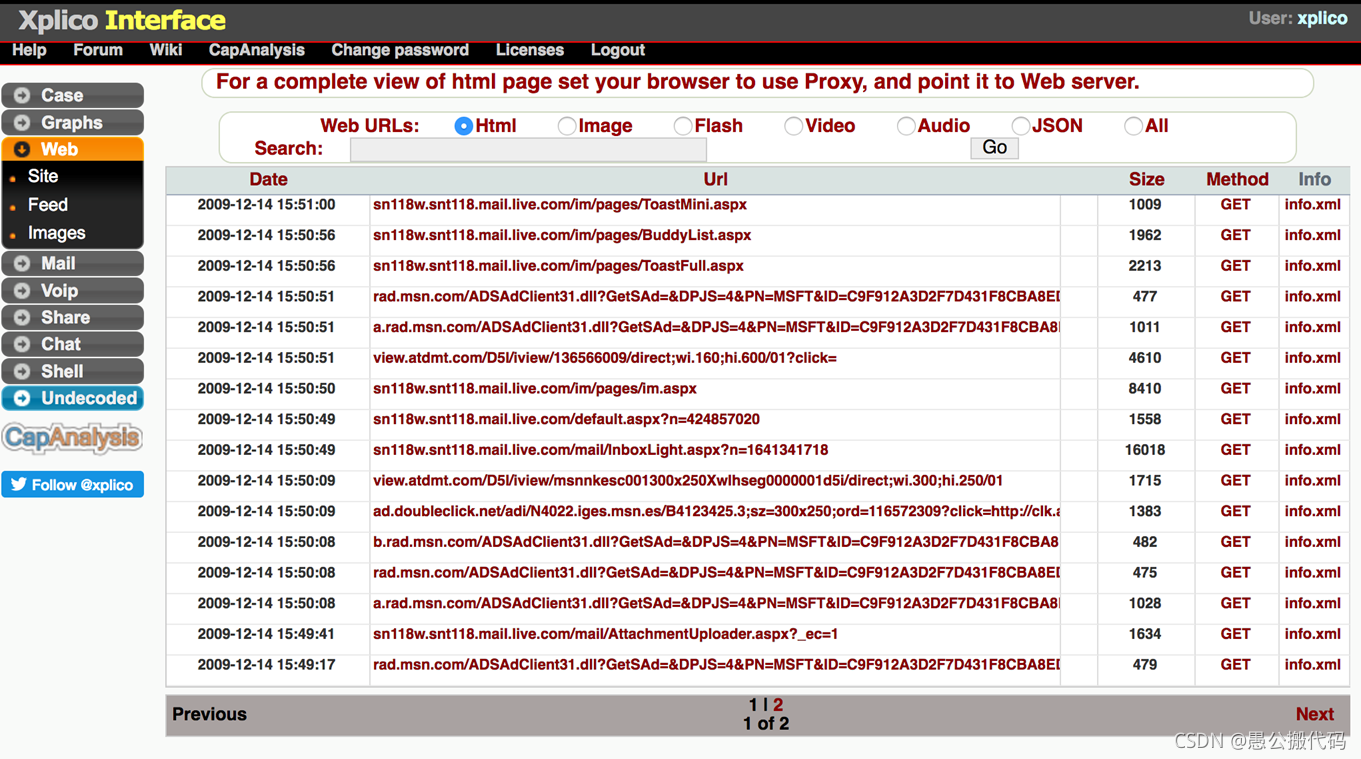

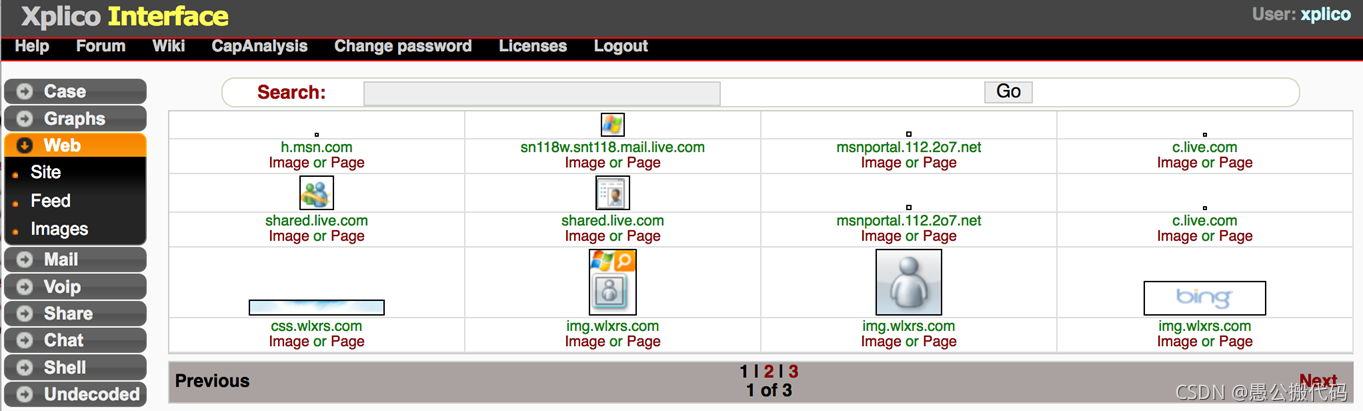

再在左侧选中web->site

被浏览过的网页都在这儿被显示出来了,可以看到前三条是属于域名mail.live.com的,第四、第五属于msn.com的

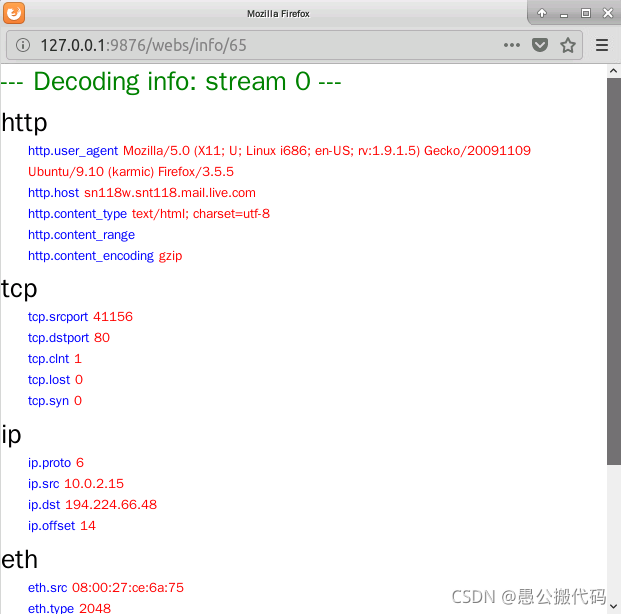

我们查看第一条的info.xml

在http部分我们可以看到Mozilla Firefox浏览器被使用来访问sn118w.snt118.mail.live.com

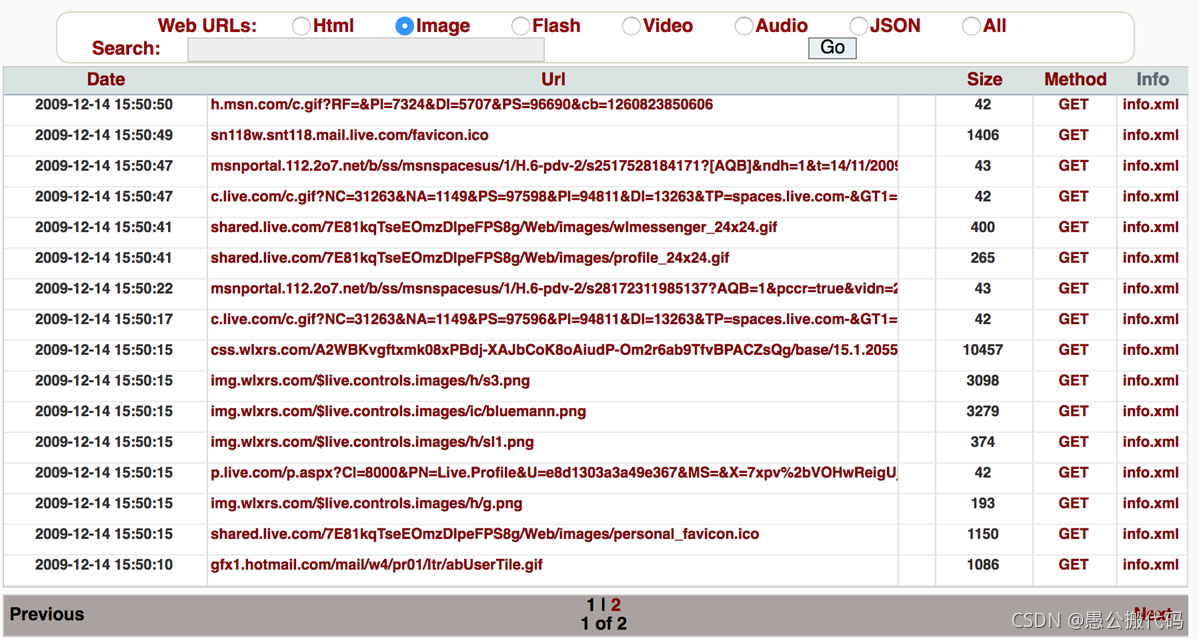

我们在主界面选中image选项,然后点击Go

随意点击一条url都会显示图片

在左侧栏选中web->images也可以

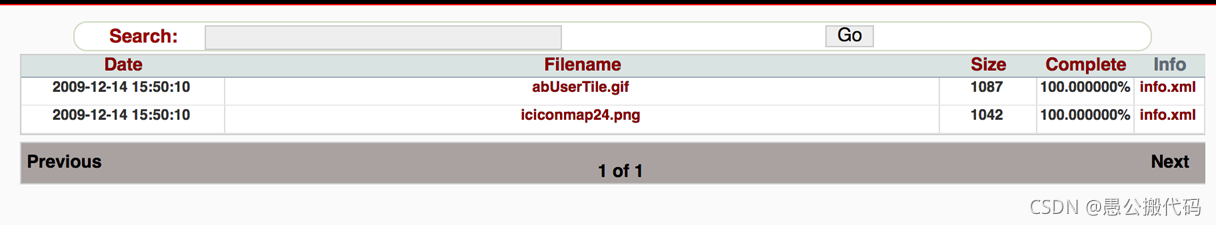

在左侧栏选中share->httpfile

这个可以看到两个主题,通过点击info.xml可以看到进一步的信息

分析SMTP

同样的流程进行创建

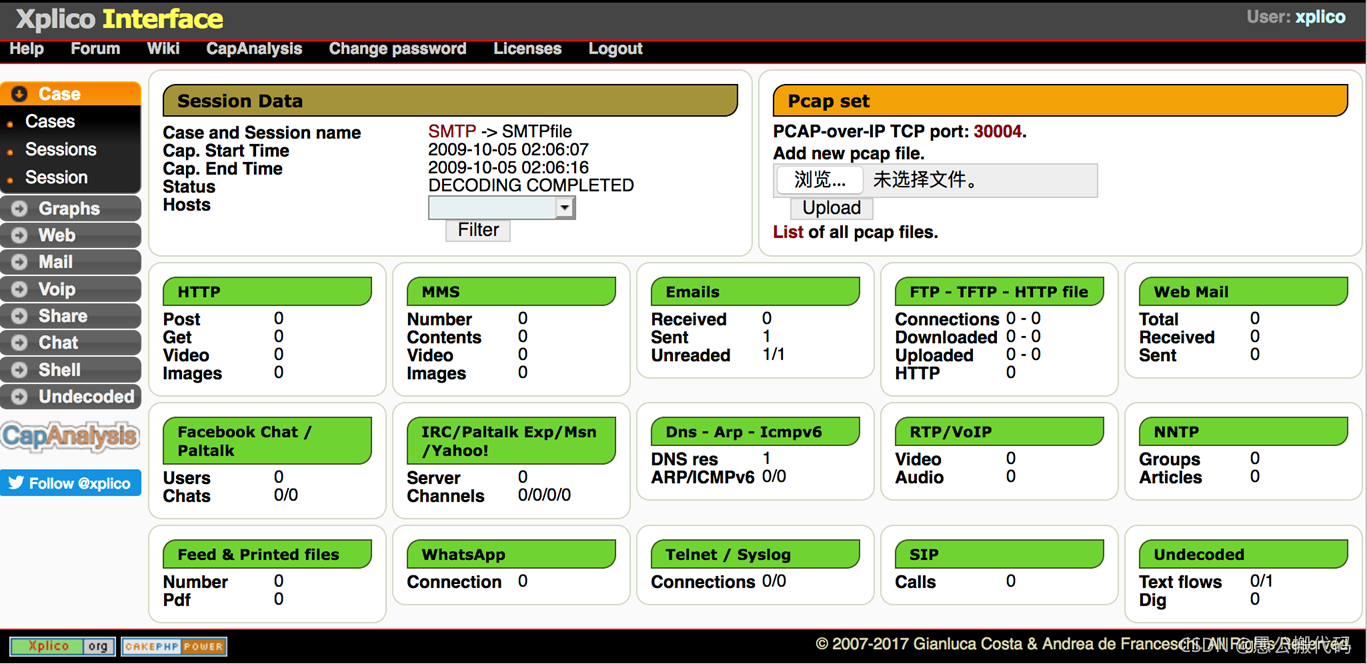

分析后的结果如图

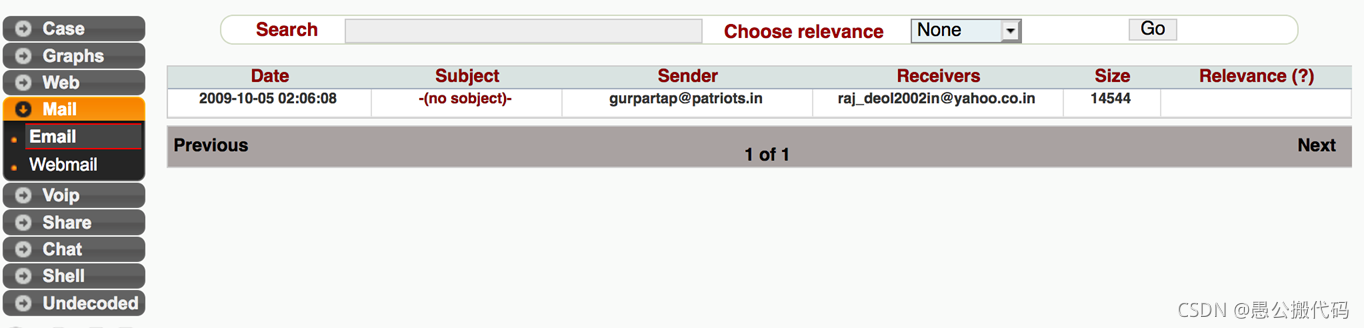

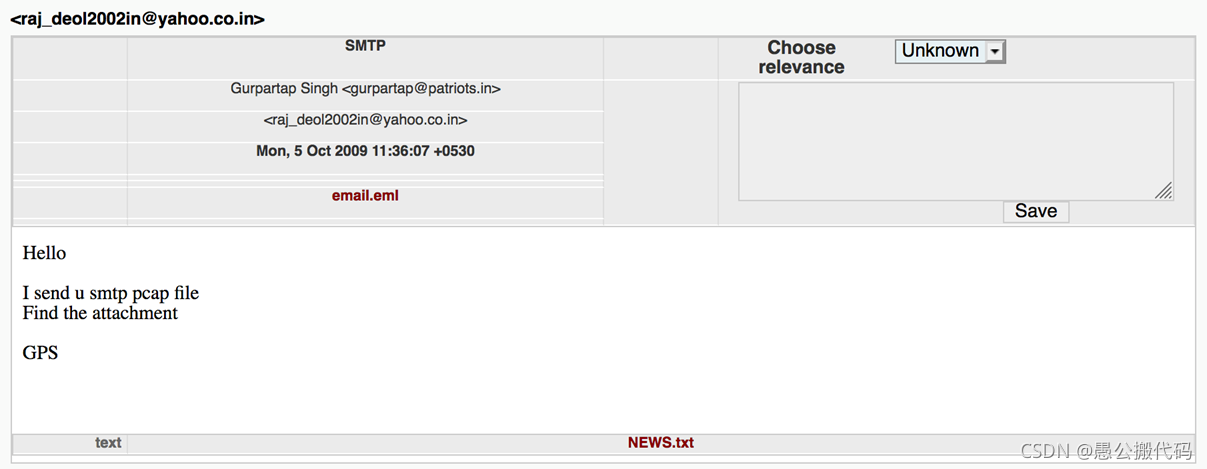

既然知道我们分析的email,我们直接在左侧选中mail->email

图中可以看到一个没有主题的email从gurpartap发送到了raj_de02002in,点击subject栏下的链接可进一步查看

- 点赞

- 收藏

- 关注作者

评论(0)