【愚公系列】2022年06月 NetworkMiner网络取证分析工具的使用

相关知识

NetworkMiner是一款windows平台下开放源代码的网络取证分析工具,同时也是一款比较好的协议分析工具,它通过数据包嗅探或解析PCAP 文件能够检测操作系统,主机名和网络主机开放的端口。

除了能够进行基本的数据包抓取分析NetWorkMiner支持以下功能:

以节点形式展示针对某个主机的通讯信息。

可以通过数据包详细信息查看主机的IP地址、端口、使用协议以及服务器版本、数据包大小等。

可以设置以IP地址或者主机名或者操作系统等其他类别显示数据包。

可以自动通过数据包分析出里面的文件,例如图片、js以及css等其他传输的文件。

可以分析出数据包中的证书信息。

可以分析出http协议中的Session信息和cookie以及其他参数。

支持根据关键词查找功能。

支持对FTP, TFTP, HTTP, SMB 和 SMTP协议的文件提取。

使用NetworkMiner进行网络数据嗅探

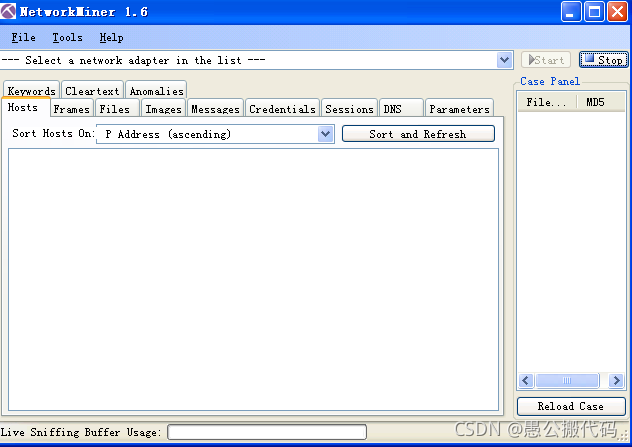

1.打开工具

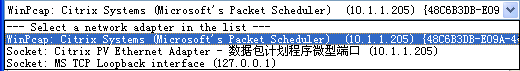

2、在“Select a network adapter in the list”提示框下拉选择要监听的网卡。

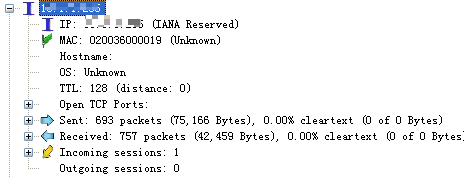

选择好网卡之后,点击 “Start”开始抓包。可以看到在Hosts选项卡中抓取到的网络数据以主机节点形式展示。

展开具体的主机,可以看到更详细的信息。

展开具体的主机,可以看到更详细的信息。

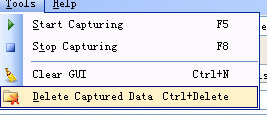

清空和删除可以在Tools 菜单下找到。

使用NetworkMiner分析pcap文件

使用NetworkMiner可以解析PCAP文件,从而进行分析。PCAP文件可以由其他抓包软件获得,比如WireShark,tcpdump等。

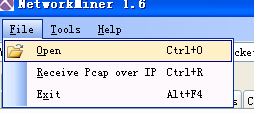

1、导入pcap文件到NetworkMiner

使用File ----Open打开 pcap文件,或者使用鼠标拖拽的方式,直接将 pcap文件拖拽到软件窗口都可以。(pcap文件位于桌面“pacapfile.pcap”)

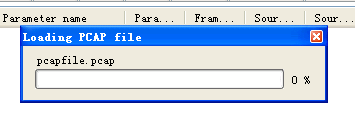

根据 pcap文件的大小,载入的时间也有所不同,请耐心等待一会。

载入pcap文件的过程其实就是解析pcap文件的过程,完全载入完成之后,软件已经帮我们把数据包中的内容归类汇总了。

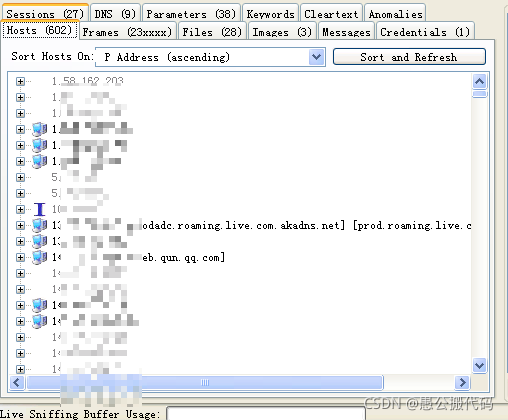

2、分析pcap文件

在Hosts中可以看到我们分析的这个pcap文件有600多台主机的信息,意味着被抓包的宿主机与600多台主机有通信过程。

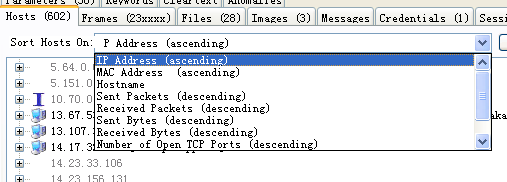

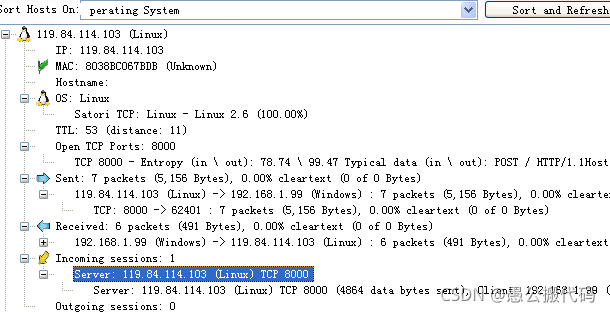

在Hosts选项卡中可以通过 ip地址 ;mac地址,主机名等进行排序,在 “Sort Hosts on ”下拉框中按照具体需求进行选择即可。甚至可以按照操作系统类型排序

我们选择 Operating System 排序,对其中一台通信主机进行分析,我们将这台主机的信息全部展开来看。

可以分析出,119.84.114.103是一台Linux的主机,开放了 8000端口,与内网ip为192.168.1.99的主机进行了一次http通信。

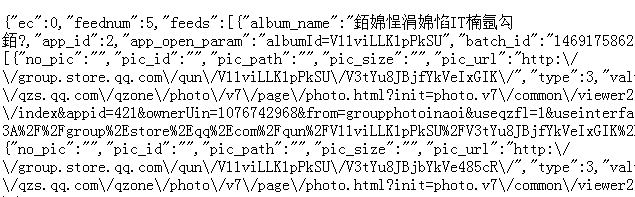

接下来我们来看 Files 选项卡,这里显示的是从pcap数据包中解析出来的文件

在这里可以看到很详细的记录着文件来自于哪台主机的通信,甚至是通过什么端口传输的,通过什么协议传输的,还有文件名,文件的类型,文件的大小等。

我们可以在某个文件上右键选择 打开文件或者打开文件夹

可以分析出,宿主机打开了qq空间。具体内容就不一一分析了。

Image选项卡中是从File中提取的图片文件,就不详细具体分析了

图片一样可以右键打开

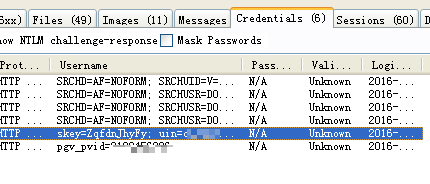

在 “credentials”选项卡中可以看到网络凭证信息

比如登录的qq号码,网络登录的账号密码等。

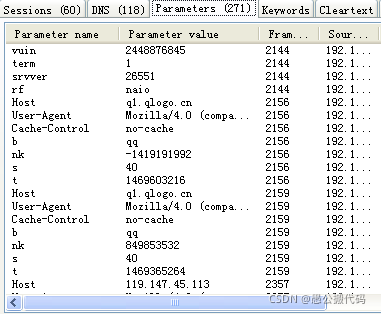

在 “Sessions”选项卡中可以看到所有的会话,包括会话端口,ip协议,时间等

DNS”选项卡中记录了dns解析

在“Parameters“选项卡中,提取出来的是网络通信过程中的一些参数,比如浏览器的 User-Agent,这就可以知道宿主机用的是什么浏览器。

几乎所有的选项卡中都有 Time 这个项。因为在网络取证中时间节点是一个非常重要的证据

- 点赞

- 收藏

- 关注作者

评论(0)