【愚公系列】2022年04月 密码学攻击-CRC32应用

【摘要】 一、CRC32CRC全称为Cyclic redundancy check,即循环冗余校验码,是一种根据输入数据产生简短的固定位数校验码的散列函数。CRC主要用来检测或者校验数据经过传输或者保存后可能出现的错误,CRC32产生32位的散列值(即4字节)。CRC32可以用于数据的校验,在WinRAR等压缩软件中也使用了这一技术,压缩包中每个文件都保存有一个对应的CRC32值,这个值是对压缩前的...

一、CRC32

CRC全称为Cyclic redundancy check,即循环冗余校验码,是一种根据输入数据产生简短的固定位数校验码的散列函数。CRC主要用来检测或者校验数据经过传输或者保存后可能出现的错误,CRC32产生32位的散列值(即4字节)。

CRC32可以用于数据的校验,在WinRAR等压缩软件中也使用了这一技术,压缩包中每个文件都保存有一个对应的CRC32值,这个值是对压缩前的文件数据计算出来的散列值,在进行解压时会再次计算文件的CRC32值来进行对比,判断压缩包文件是否损坏。

尽管CRC32在错误检测中非常有用,但是并不能可靠地校验数据完整性(即数据没有发生任何变化),这是因为CRC多项式是线性结构,可以非常容易地故意改变数据而维持CRC不变,即存在产生碰撞的可能性。

观察flag.zip在WinRar中的显示信息,如下图所示:

在WinRAR下方的列表视图中,最后一列是CRC32值,这个值代表的是对应的文件在压缩之前的内容计算出来的CRC32散列值,考虑到这里每个txt文件原始的大小只有4个字节,因此我们可以尝试枚举可能的4字节内容,然后计算CRC32值来进行校验。4字节的枚举空间并不是无法接受,因此可以尝试这样的操作。

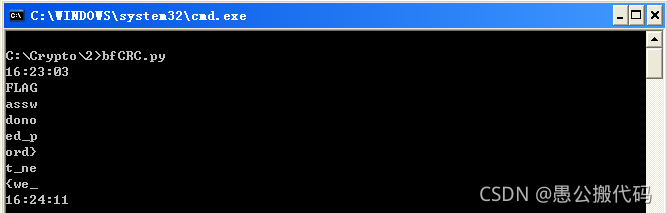

使用脚本进行快速破解

经过前面的分析,我们已经知道了可以通过CRC32来还原压缩包中的4字节文本,以及通过Python计算CRC32的方法,现在只需要给Python脚本添加枚举功能即可

#!/usr/bin/env python

# -*- coding:utf-8 -*-

import datetime

import binascii

def showTime():

print datetime.datetime.now().strftime("%H:%M:%S")

def crack():

crcs = set([0xE761062E, 0x2F9A55D3, 0xF0F809B5,

0x645F52A4, 0x0F448B76, 0x3E1A57D9, 0x3A512755])

r = xrange(32, 127)

for a in r:

for b in r:

for c in r:

for d in r:

txt = chr(a)+chr(b)+chr(c)+chr(d)

crc = binascii.crc32(txt)

if (crc & 0xFFFFFFFF) in crcs:

print txt

if __name__ == "__main__":

showTime()

crack()

showTime()

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)