昨天Spring发布新的Spring Cloud CVE漏洞补丁

昨天Spring发布Spring Cloud Function 3.1.7和3.2.3以解决CVE-2022-22963:Spring 表达式资源访问漏洞[1]。

在 Spring Cloud Function 版本 3.1.6、3.2.2 和更旧的不受支持的版本中,当使用路由功能时,用户可以借助于特殊的SpEL访问本地资源,漏洞级别为:Medium。

Spring Cloud Function 是Spring Cloud为Serverless提供的函数式编程组件,它抽象了所有传输细节和基础设施,允许开发人员将Spring的编程风格带到Serverless开发中,并专注于业务逻辑实现。

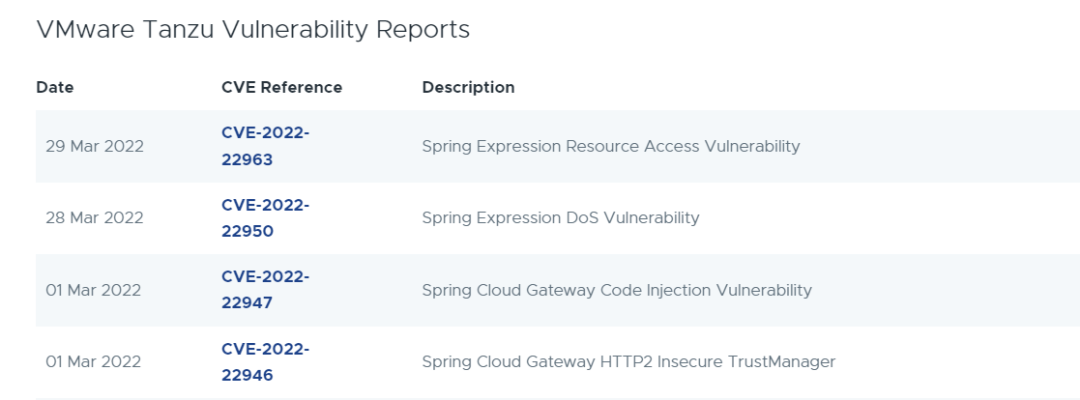

在2022年三月,Spring已经修复了以下漏洞:

这里胖哥再介绍一下Tanzu,它是Spring母公司Vmware下的一个产品,愿景是可帮助开发者构建新应用、对现有应用进行现代化改造,并围绕云原生技术、模式和架构改进软件开发流程。它上面有很多和云原生相关的知识,包括Docker、K8S等等,内容非常干,很多都是免费的,而且都是一些业界大牛分享的,如果你有兴趣可以去看一看。

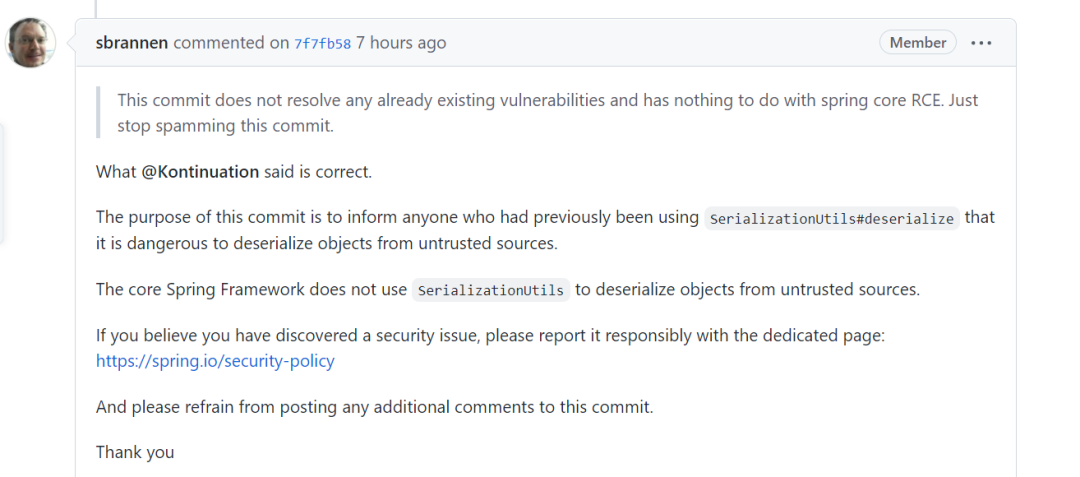

另外根据Spring核心开发者Sam Brannen在昨天Spring Framework的一次涉及Java反序列化的提交中声称:

大意为:

他表示引用中提到的“此提交不会解决任何已经存在的漏洞,并且与 Spring Core RCE 无关。停止向这个提交发送垃圾邮件。” 是对的。

本次提交的目的是告知使用

SerializationUtils#deserialize的开发者,从不受信任的来源进行反序列化对象是危险的。Spring Framework的核心不使用

SerializationUtils来反序列化不受信任来源的对象。如果您认为自己发现了安全问题,请通过专用页面负责任地报告:https://spring.io/security-policy

并且请不要再在此提交中发布任何其他评论。

谢谢。

https://github.com/spring-projects/spring-framework/commit/7f7fb58dd0dae86d22268a4b59ac7c72a6c22529

至于其它的一些坊间传闻,胖哥并不清楚,如果有新的权威发布,胖哥会第一时间跟进。

参考资料

[1]

CVE-2022-22963:Spring 表达式资源访问漏洞: https://tanzu.vmware.com/security/cve-2022-22963

文章来源: felord.blog.csdn.net,作者:码农小胖哥,版权归原作者所有,如需转载,请联系作者。

原文链接:felord.blog.csdn.net/article/details/123861298

- 点赞

- 收藏

- 关注作者

评论(0)