【愚公系列】2022年03月 Web渗透测试之DoraBox(XSS攻击)

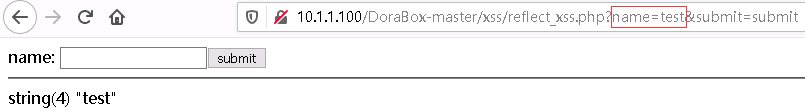

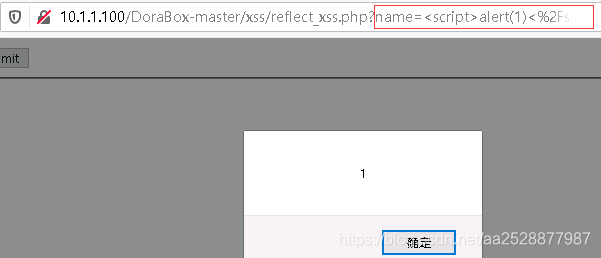

【摘要】 反射型XSS在【name】处输入test,观察URL变化及返回信息:可以看到输入框中的内容直接在URL展示,直接放弹框的payload: 存储型XSS在输入框提交<script>alert(1)</script>,再次刷新页面即可触发注入代码 DOM型XSS客户端直接解析执行了输入的内容;直接输入之前的payload:

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)