【愚公系列】2022年03月 Web渗透测试之burpsuit的相关案例

一、相关案例

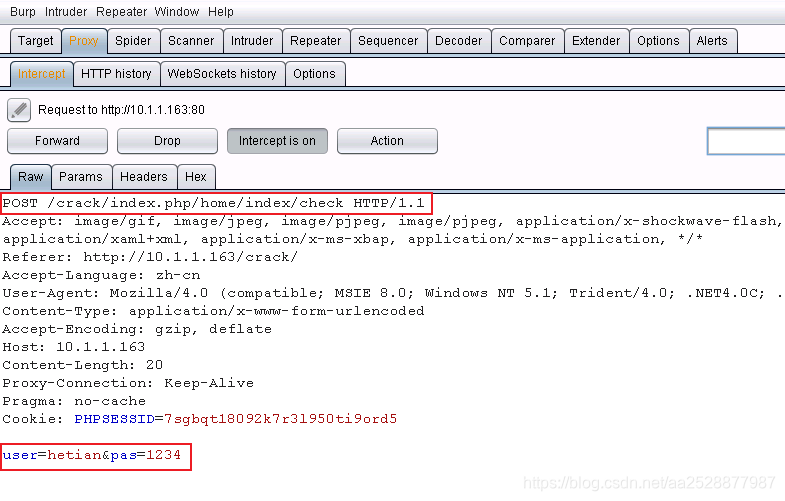

1.访问http://10.1.1.163/crack/,这是一个登录界面。

2.使用hetian登录,密码任意,完成表单后提交。这时候burp会截取我们的请求。

3.在该请求页上右键选择send to repeater,我们来进行重放测试。点击go,右侧返回服务器的响应。多次go之后发现,服务器返回的长度和内容都没有发生变化,都会提示sorry

也就是说,服务器对多次测试并没有加以限制,因此我们可以使用暴力破解了。

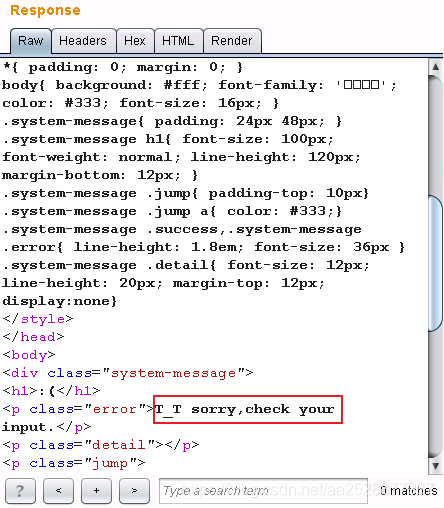

为了再次验证,我们在登陆界面再次输入一个不同的密码。在我们将两次请求的响应使用comparer去比对一下。(在proxy中选择子选项卡HTTP History,选择方法为post的两个历史记录,点击每一条post记录,下方会看到不同的post数据时,这应该就是我们的两次不同密码的请求记录,右键选择send to comparer(response))

从图中我们可以发现,经过对两次不同的请求返回结果进行对比,burp为我们在左上角标出了2项不同,但都是体现在时间上,其余都相同。所以可以使用暴力破解。

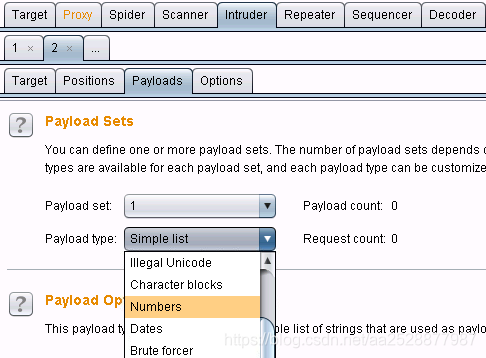

4.进入到intruder之后,先点击clear,然后选中我们刚才填写的pas字段值,点击add。这样,就确定了爆破点是pas位置。

5.打开payload选项卡,payload type选择数字。

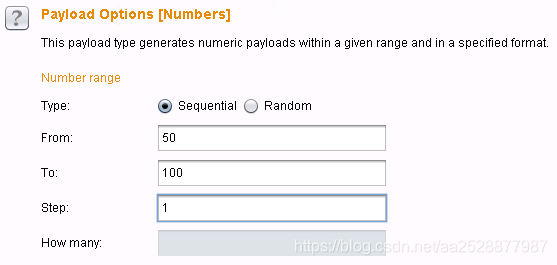

6.选择数字之后,我们填写数字范围。因为是已经暗示了密码范围,所以我们选择50到100。顺序生成,每步加1(step设置)

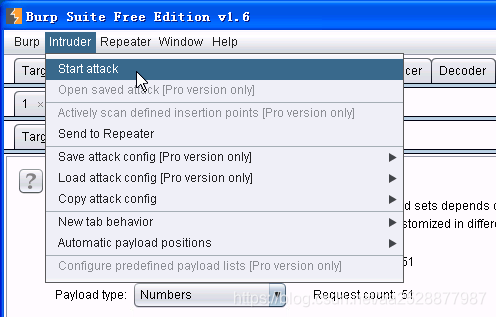

7.开始攻击。

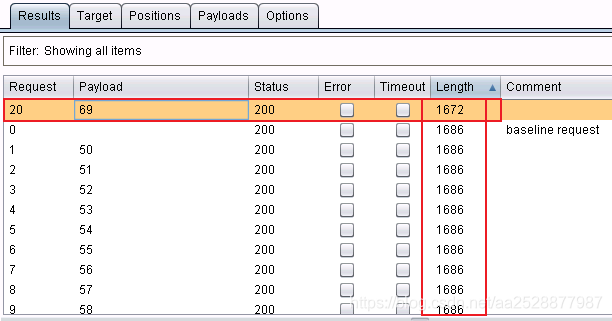

8.这时候我们看到了攻击测试界面。我们重点关注payload和length,这里的length表示的是服务器的响应长度。

从理论上来分析,登陆成功和登陆失败,返回的长度应该不同,这能方便我们找出正确密码。右下角的进度条显示了我们的进度。

9.一段时间过后,我们测试结束(请大家耐心等待,实际上在实体机上测试非常快)。这时候在length上单击,可以对length排序。

我们发现,在测试的50个payload中,payload为69的返回值不同与其他payload返回值。我们怀疑69就是答案。我们来观察一下。

在payload为69的request上双击,进入后选择response。

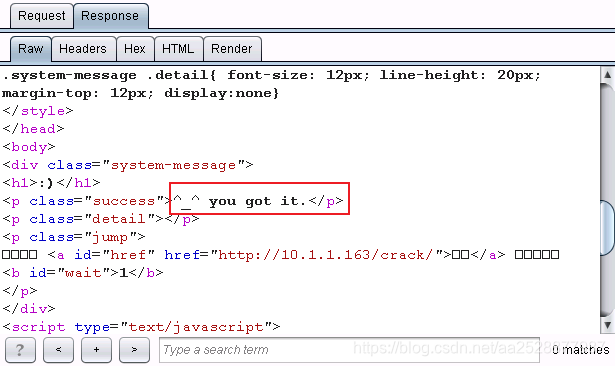

浏览response,直到发现

- 点赞

- 收藏

- 关注作者

评论(0)