【愚公系列】2022年03月 文件上传渗透测试之绕过白名单检查实现文件上传03

【摘要】 一、文件上传渗透测试之绕过白名单检查实现文件上传03任务描述:0x00截断绕过,利用burpsuite的hex功能将save_path改成…/upload/test.php[二进制00]形式,上传恶意文件并通过菜刀浏览器连接webshell。通过源码提示进行文件上传:'save_path’是通过post传进来的,需要在二进制文件中进行修改,因为post不会像get那样对%00进行自动解码。...

一、文件上传渗透测试之绕过白名单检查实现文件上传03

任务描述:0x00截断绕过,利用burpsuite的hex功能将save_path改成…/upload/test.php[二进制00]形式,上传恶意文件并通过菜刀浏览器连接webshell。

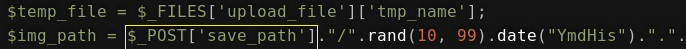

- 通过源码提示进行文件上传:

'save_path’是通过post传进来的,需要在二进制文件中进行修改,因为post不会像get那样对%00进行自动解码。 - 上传test.jpg并使用burpsuite抓包,利用burpsuite的hex功能将save_path改成…/upload/test.php[二进制00]形式:

在…/upload/后添加test.php (.php后面加空格),filename不用修改,然后点击‘Hex’:

0x0a是十六进制表示方法,表示ASCII码为/n的换行字符,具体为换行至下一行行首起始位置;而0x0d表示ASCII码为/r的回车字符,回车的作用只是移动光标至该行的起始位置。 - 将0d前面的20改为00,然后点击‘go’查看响应内容:

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)