【愚公系列】2022年02月 wireshark系列-文件还原03

【摘要】 一、文件还原03任务描述:使用winhex对文件进行最终处理,并保存文件。将刚才保存的temp.bin用winhex打开。会看到,文中包含请求信息和我们的图片信息,以及文件结尾的尾部信息。我们需要做的事情是确定图片文件的原始信息头和尾,去掉多余部分。2. 回到wireshark中,会看到我们刚才的tcp stream流中,关于图片的头部分在content-type: image/x-png...

一、文件还原03

任务描述:使用winhex对文件进行最终处理,并保存文件。

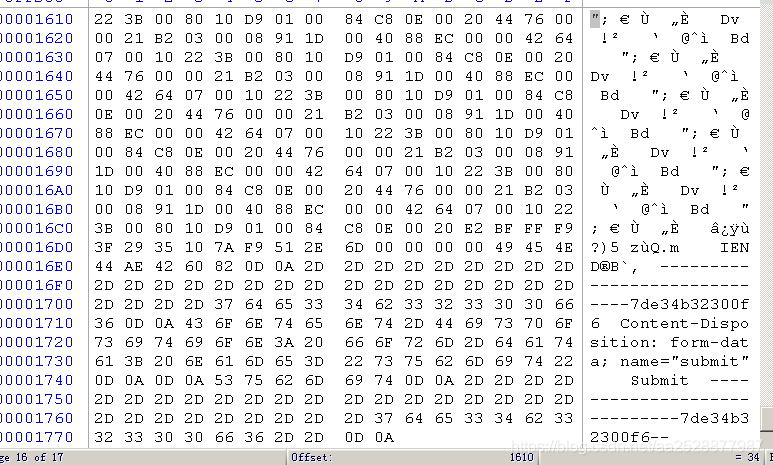

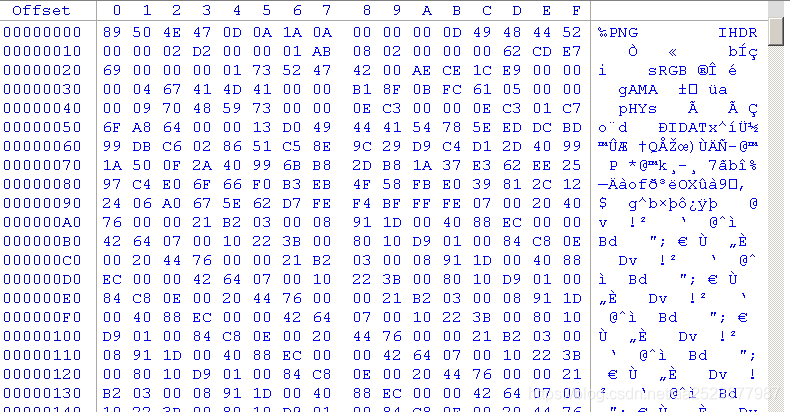

- 将刚才保存的temp.bin用winhex打开。

会看到,文中包含请求信息和我们的图片信息,以及文件结尾的尾部信息。我们需要做的事情是确定图片文件的原始信息头和尾,去掉多余部分。

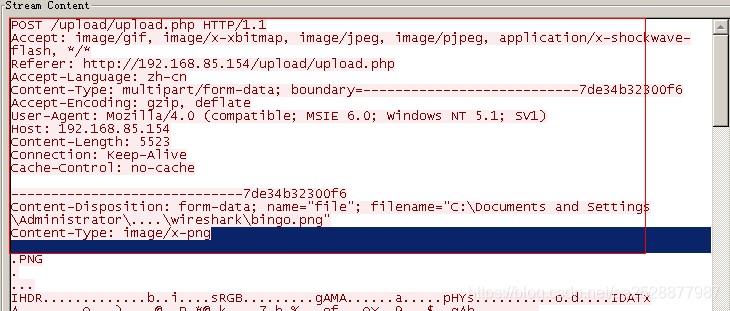

2. 回到wireshark中,会看到我们刚才的tcp stream流中,关于图片的头部分

在content-type: image/x-png后面有两个换行符,然后开始我们的原始文件。换行符用十六进制表示是 0D 0A.因为有两个,所以,我们在图片附近寻找0D 0A 0D 0A.后面的部分就表示图片的开始。

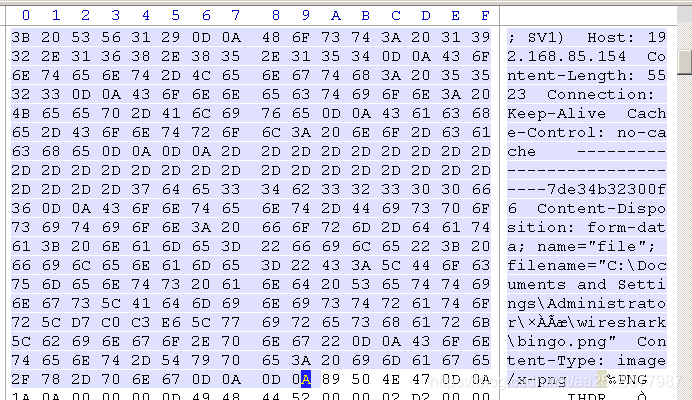

3.回到winhex中,我们找到了上述数字

这时候我们需要去掉图片以上的部分。在00000000偏移处点击alt+1,表示选块开始。

在我们找到的0D 0A 0D 0A处的最后一个0A处点击alt+2.表示选块结束。这时候,我们就选中了图片之前的多余部分。

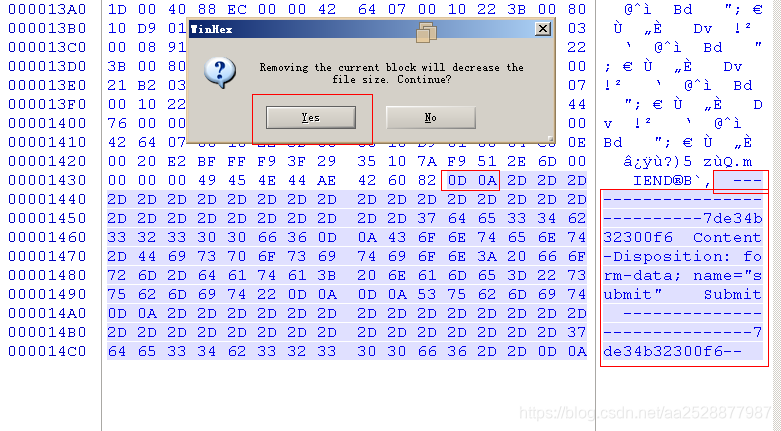

按下delete键,选择yes。

这时候文件中的多余头部已经被删除

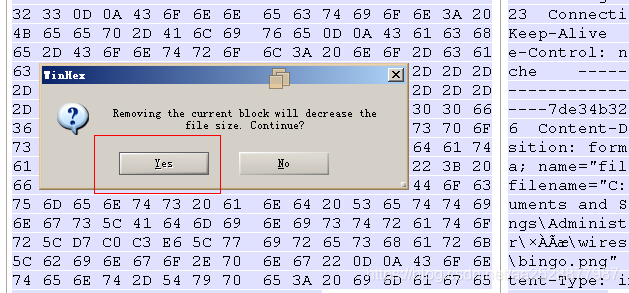

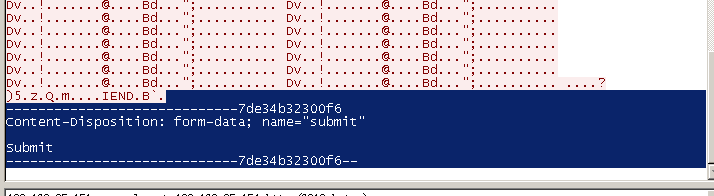

4. 回到wireshark中,我们看看图片传送完毕之后的尾部部分。

我们可以看到,这次是一个换行符。后面有些文件结束标志-------------,我们同样删除它们。

这时候我们的文件中就仅仅是原始图片的内容了。Ctrl+S保存。

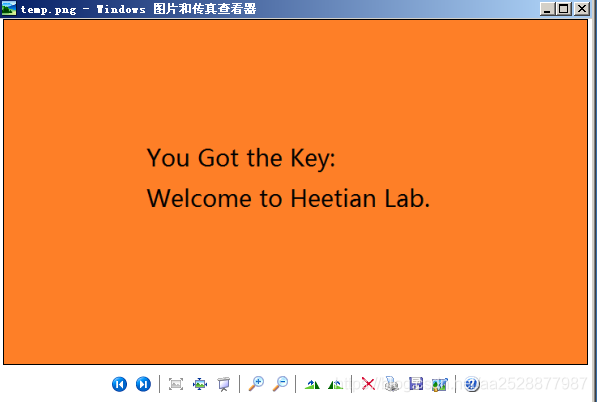

最激动人心的一步来了。将我们的temp.bin改为temp.png,打开看下:

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)