华为防火墙配置(L2TP)

前言

L2TP是由IETF起草的第2层隧道协议,结合了PPTP和L2F的优点,L2TP协议自身不提供加密与可靠性验证的功能,可以和安全协议搭配使用,从而实现数据的加密传输,经常与L2TP协议搭配的加密协议是IPsec,当这两个协议搭配使用时,通常合称L2TP over IPSec

一、L2TP概述

1、L2TP介绍

L2TP(Layer 2 Tunneling Protocol)是一种用于承载PPP报文的隧道技术,该技术主要应用在远程办公场景中为出差员工远程访问企业内网资源提供接入服务,出差员工跨越Internet远程访问企业内网资源时需要使用PPP协议向企业总部申请内网IP地址,并供总部对出差员工进行身份认证,但PPP报文受其协议自身的限制无法在Internet上直接传输,于是,PPP报文的传输问题成为了制约出差员工远程办公的技术瓶颈,L2TP VPN技术出现以后,使用L2TP隧道“承载”PPP报文在Internet上传输成为了解决上述问题的一种途径,无论出差员工是通过传统拨号方式接入Internet,还是通过以太网方式接入Internet,L2TP都可以向其提供远程接入服务

L2TP是虚拟私有拨号网VPDN(Virtual Private Dial-up Network)隧道协议的一种,扩展了点到点协议PPP(Point-to-Point Protocol)的应用,是远程拨号用户接入企业总部网络的一种重要技术

2、NAS-Initiated场景

企业员工通过拨号方式接入Internet

- NAS(Network Access Server)是运营商用来向拨号用户提供PPP/PPPoE接入服务的服务器,拨号用户通过NAS访问外部网络

- LNS(L2TP Network Server)是企业总部的出口网关

在L2TP出现以前,拨号用户远程访问企业总部内网资源时,需要依靠PPP协议向LNS申请总部内网地址,但受PPP协议自身的限制,拨号用户发出的PPP报文会被率先终结在NAS设备,无法跨越Internet到达LNS,L2TP技术出现以后,运营商会配合企业在NAS和LNS间部署L2TP隧道,拨号用户发出的PPP报文到达NAS时,NAS会通过L2TP隧道把PPP报文封装成L2TP报文,然后让L2TP报文在Internet上传输,LNS收到NAS发来的L2TP报文以后,再通过解封装的方式将报文还原成PPP报文,从而解决了PPP报文无法跨越Internet的传输问题,实现了出差员工远程办公的需求

随着Internet的发展,PPP接入方式逐渐被淘汰,取而代之的是更为先进的PPPoE接入方式,L2TP VPN同样支持PPPoE拨号用户远程访问企业总部,拨号用户发出的PPPoE报文会被NAS处理成PPP报文以后,再通过L2TP隧道进行传输

3、Client-Initiated场景

由于IP网络的普及,以拨号方式接入Internet的用户逐渐减少,越来越多的用户选择直接通过以太网方式接入Internet,接入方式的变化,使得出差员工远程访问企业内网资源的方式也发生了变化,移动办公用户(即出差员工)通过以太网方式接入Internet,LNS是企业总部的出口网关,移动办公用户可以通过移动终端上的软件与LNS设备直接建立L2TP隧道,而无需再经过一个单独的NAS设备,移动办公用户访问企业内网时,PPP报文会通过两者间的L2TP隧道到达LNS设备,该场景下,用户远程访问企业内网资源可以不受地域限制,使得远程办公更为灵活方便

4、Call-LNS场景

L2TP除了可以为出差员工提供远程接入服务以外,还可以进行企业分支与总部的内网互联,实现分支用户与总部用户的互访,LAC(L2TP Access Concentrator)是企业分支的出口网关,LNS是企业总部的出口网关,LAC和LNS部署了L2TP以后,LAC设备会主动向LNS发起L2TP隧道建立请求,隧道建立完成后,分支用户访问总部的流量直接通过L2TP隧道传输到对端,该场景下,L2TP隧道建立在LAC与LNS之间,隧道对于用户是透明的,用户感知不到隧道的存在

5、LNS对拨号用户进行身份认证

在NAS-Initiated场景中,用户身份认证有两种方案,一种是仅使用NAS对用户做身份认证,另一种是NAS和LNS分别对用户做身份认证(也叫二次认证),认证方案的选择由LNS侧的配置控制,LNS侧有如下三种身份认证方式

- 代理认证表示仅使用NAS进行用户认证,LNS不再对用户进行二次身份认证,例如,拨号用户与NAS建立PPPoE连接时,NAS已经使用PAP/CHAP方式对拨号用户做了身份认证,则此处LNS将不做二次认证

- 强制CHAP认证表示NAS认证完用户身份以后,LNS要求用户使用CHAP方式重新进行身份认证,该方式属于二次身份认证

- LCP重协商表示LNS不信任NAS的认证结果,要求用户重新与LNS进行LCP协商并进行身份认证,该方式属于二次身份认证

LNS默认使用的是代理认证方式,即不对用户做二次认证

6、NAS-Initiated报文封装

- 拨号用户发出的原始数据经过PPP头和PPPoE头封装后发往NAS设备,由于PPPoE是点到点连接,PPPoE连接建立以后,拨号用户本地PC不用进行路由选择,直接将封装后的报文发送给NAS设备

- NAS设备使用VT(Virtual-Template)接口拆除报文的PPPoE头,再进行L2TP封装,然后按照到Internet的公网路由将封装后的数据发送出去

- LNS设备接收到报文以后,拆除报文的L2TP头和PPP头,然后按照到企业内网的路由进行报文转发

- 企业总部服务器收到拨号用户的报文后,向拨号用户返回响应报文

7、NAS-Initiated安全策略

(1)NAS设备上报文所经过的安全域间

拨号用户访问企业内网的过程中,经过NAS的流量分为以下2类,对应流量的安全策略处理原则如下

- NAS收到的拨号用户发来的PPPoE报文,此处的PPPoE报文既包含拨号用户与NAS间建立PPPoE连接时的协商报文,也包含拨号用户访问企业总部内网业务数据被封装后的PPPoE报文,由于PPPoE广播报文不受安全策略控制,因此NAS上无需为该流量配置安全策略

- 由NAS发出的L2TP报文,此处的L2TP报文既包含NAS与LNS建立隧道时的L2TP协商报文,也包含拨号用户访问企业总部内网业务数据被封装后的L2TP报文,这些L2TP报文会经过Local—>Untrust区域

(2)LNS设备上报文所经过的安全域间

拨号用户访问企业内网的过程中,经过LNS的流量分为以下2类,对应流量的安全策略处理原则如下

- NAS与LNS间的L2TP报文,此处的L2TP报文既包含NAS与LNS建立隧道时的L2TP协商报文,也包含拨号用户访问企业总部内网业务数据被解封装前的L2TP报文,这些L2TP报文会经过Untrust—>Local区域

- 拨号用户访问企业总部内网的业务报文,LNS通过VT接口将拨号用户访问企业总部内网的业务报文解封装以后,这些报文经过的安全域间为DMZ->Trust,DMZ区域为LNS上VT接口所在的安全区域,Trust为LNS连接总部内网接口所在的安全区域

8、隧道协商

移动办公用户在访问企业总部服务器之前,需要先通过L2TP软件与LNS建立L2TP隧道,过程如下

- 移动办公用户与LNS建立L2TP VPN隧道

- 移动办公用户与LNS建立L2TP会话

- 移动办公用户与LNS建立PPP连接

- 移动办公用户发送业务报文访问企业总部服务器

9、Client-Initiated报文封装

- 移动办公用户向企业总部服务器发送业务报文,业务报文进行PPP封装和L2TP封装,然后按照移动办公用户PC的本地路由转发给LNS

- LNS接收到报文以后,使用VT接口拆除报文的L2TP头和PPP头,然后按照到企业内网的路由将报文转发给企业总部服务器

- 企业总部服务器收到移动办公用户的报文后,向移动办公用户返回响应报文

10、Client-Initiated安全策略

移动办公用户访问企业总部服务器的过程中,经过LNS的流量分为以下2类,对应流量的安全策略处理原则如下

- 移动办公用户与LNS间的L2TP报文,此处的L2TP报文既包含移动办公用户与LNS建立隧道时的L2TP协商报文,也包含移动办公用户访问企业总部服务器被解封装前的业务报文,这些L2TP报文会经过Untrust—>Local区域

- 移动办公用户访问企业总部内网服务器的业务报文,LNS通过VT接口将移动办公用户访问企业总部服务器的业务报文解封装以后,这些报文经过的安全域间为DMZ->Trust,DMZ区域为LNS上VT接口所在的安全区域,Trust为LNS连接总部内网接口所在的安全区域

11、Call-LNS报文封装

- 企业分支员工向总部内网服务器发送访问请求,分支员工的PC按照本地路由将请求报文转发给LAC

- LAC收到报文后使用VT(Virtual-Template)接口对此报文进行PPP封装和L2TP封装,报文封装完成后,LAC再按照到Internet的公网路由将封装好的报文发送出去

- LNS设备接收到报文以后,使用VT接口拆除报文的L2TP头和PPP头,然后按照到企业内网的路由将报文转发给总部内网服务器

- 企业总部服务器收到分支员工的报文后,向分支员工返回响应报文

二、L2TP配置

1、案例

2、配置过程

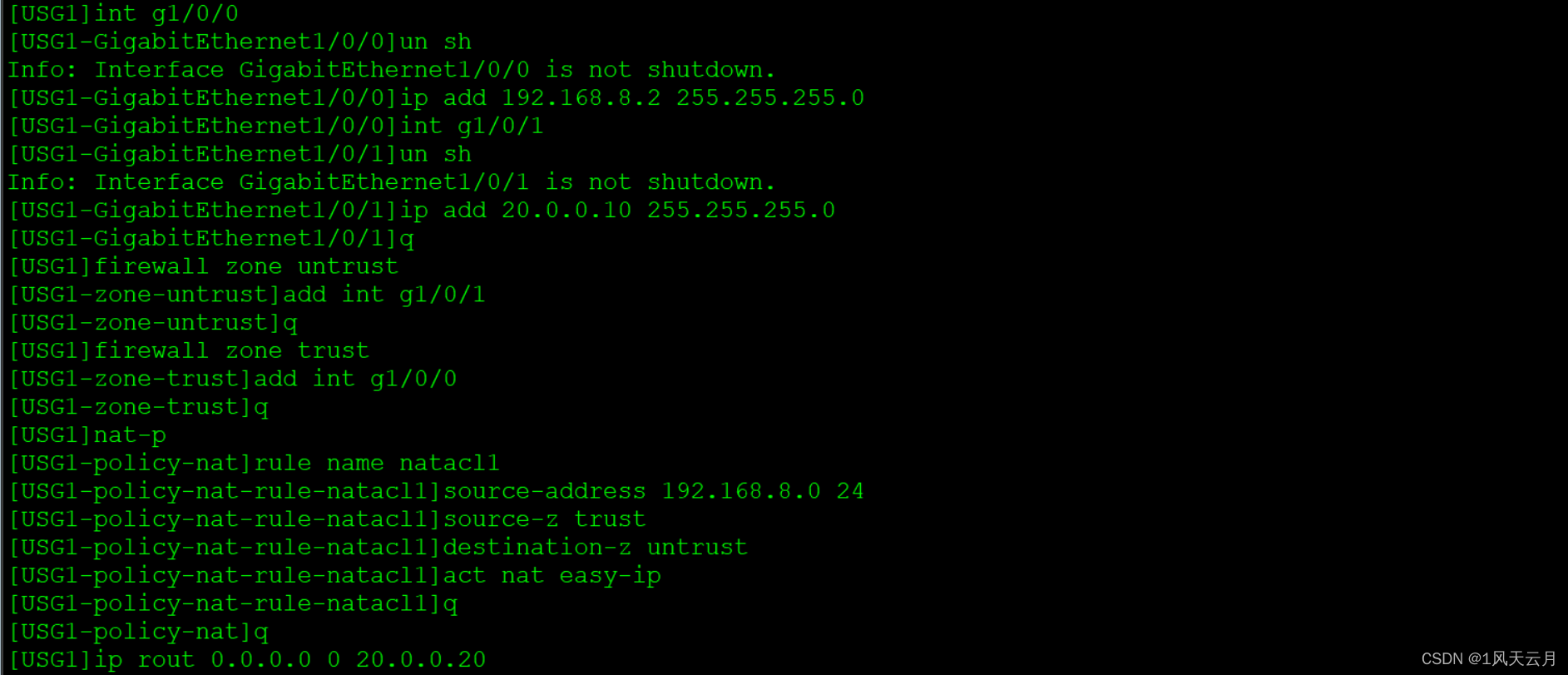

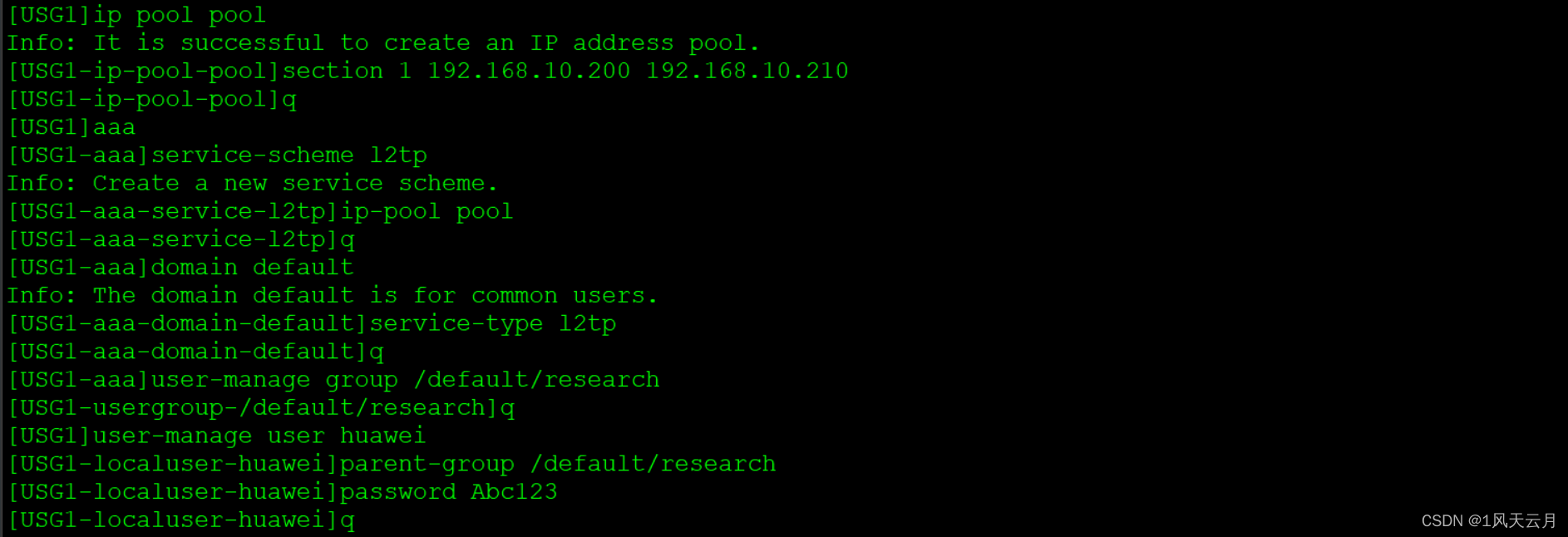

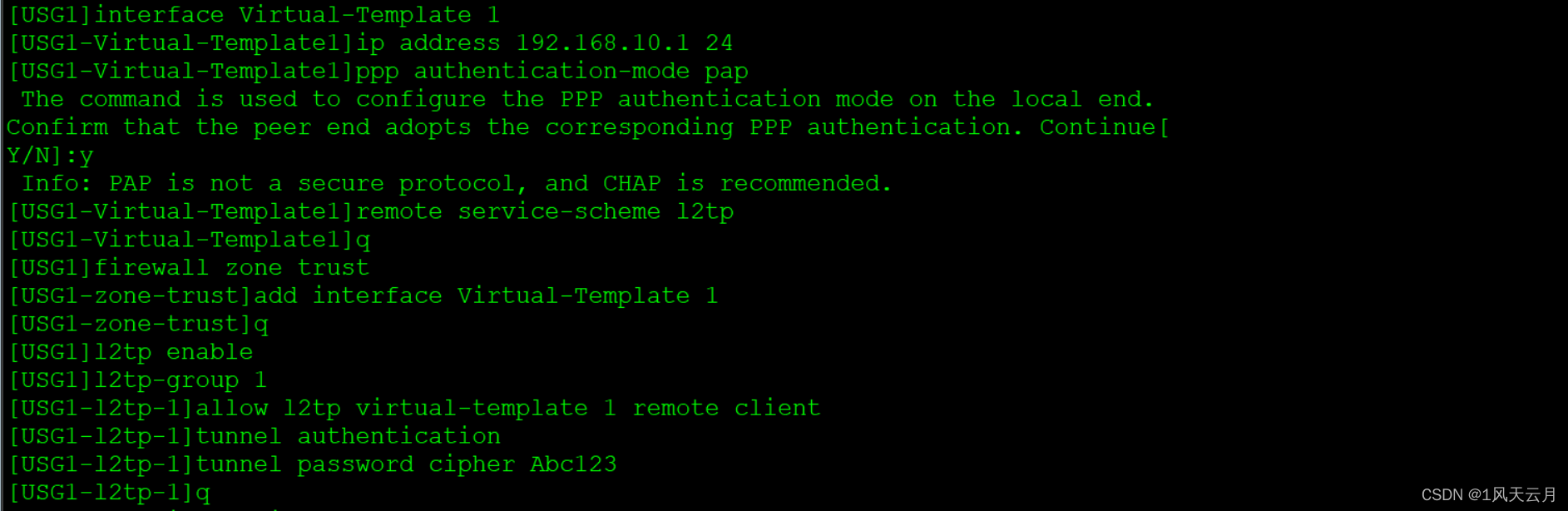

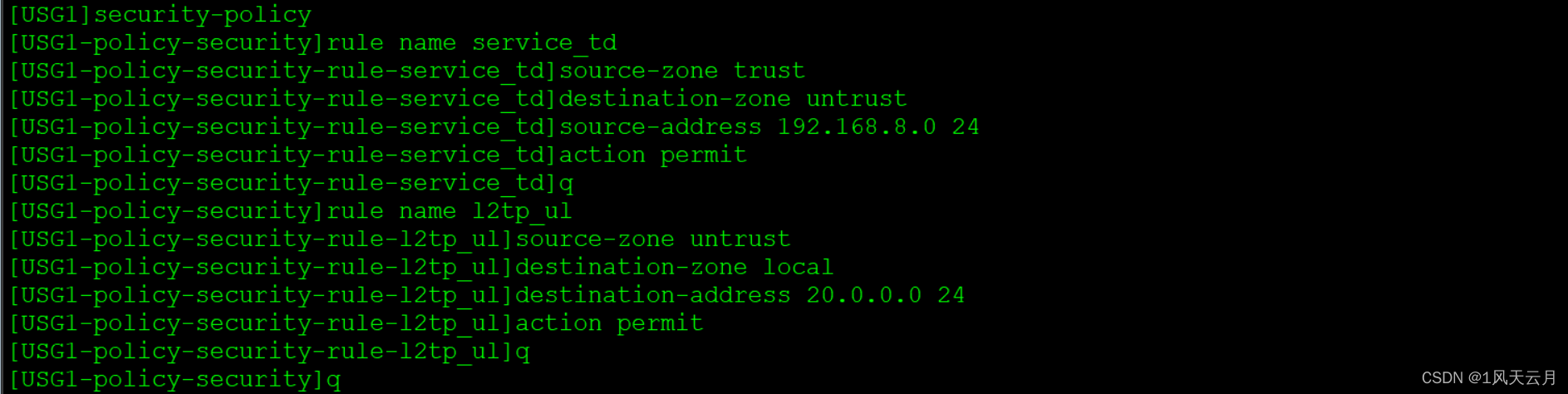

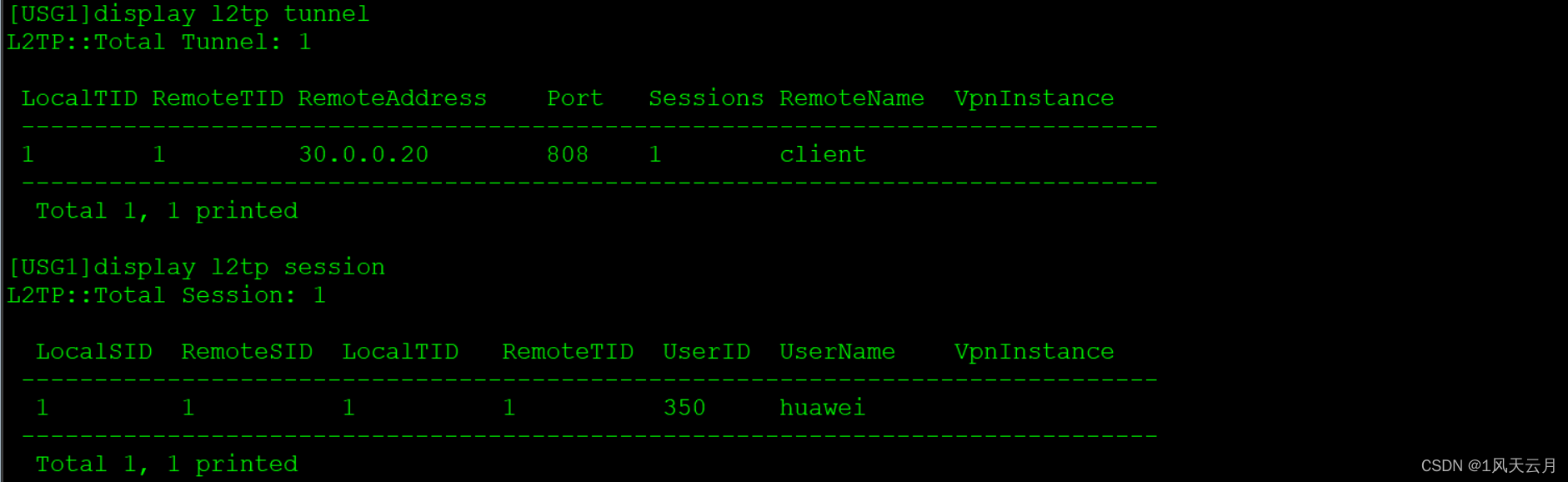

(1)USG1

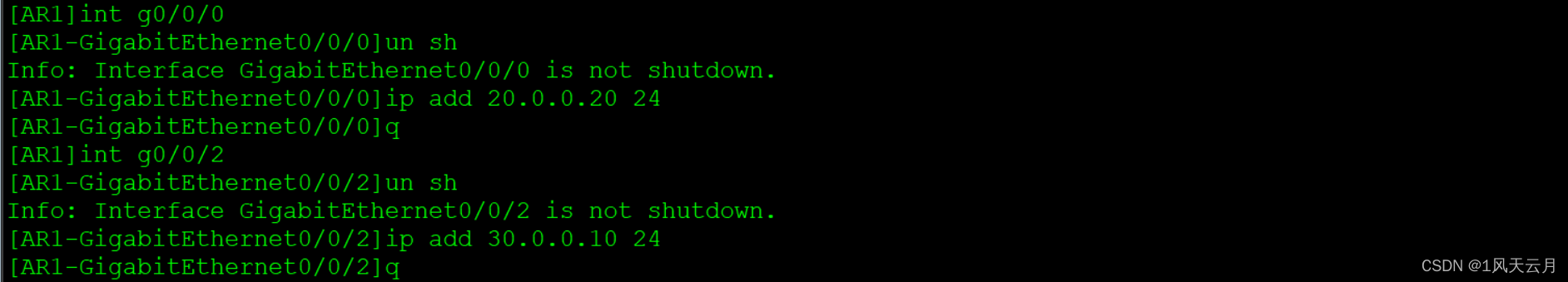

(2)AR1

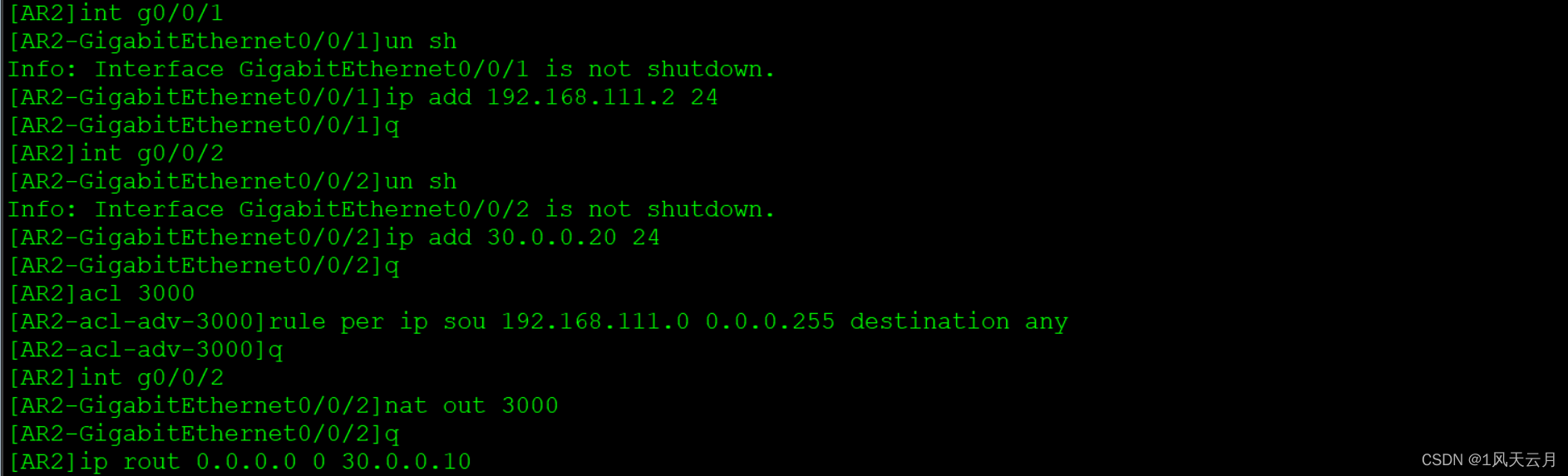

(3)AR2

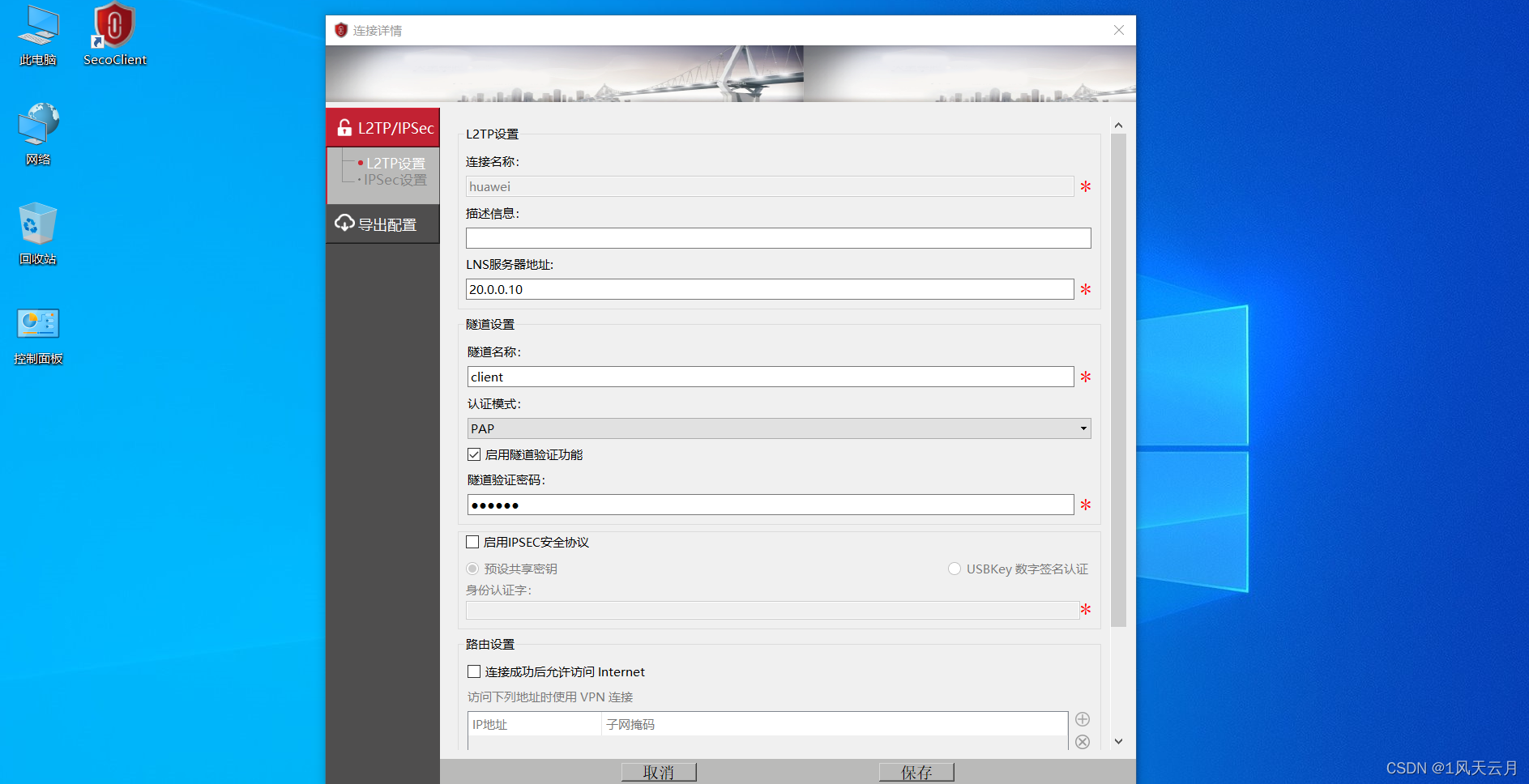

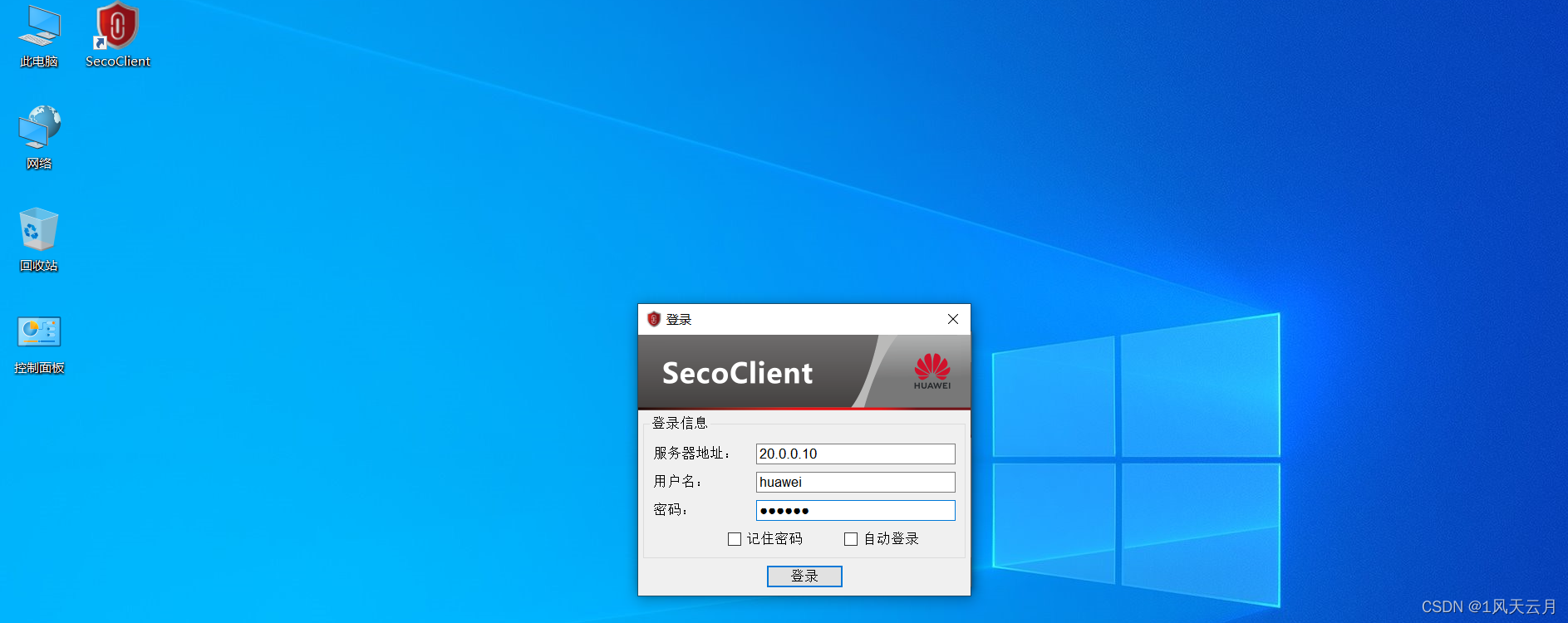

(4)使用客户端连接总公司

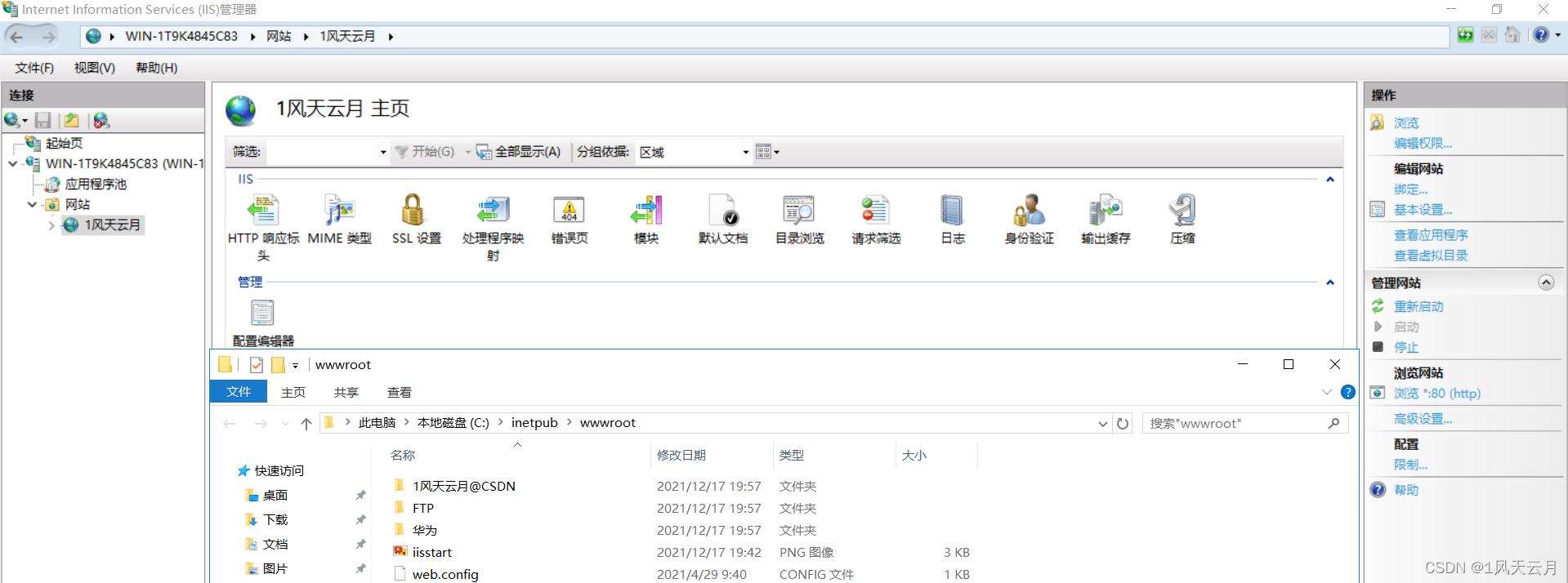

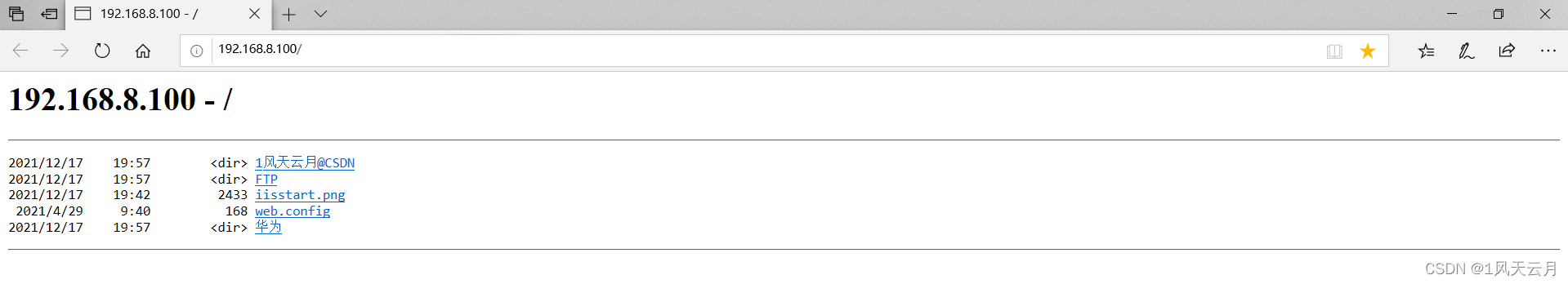

(5)在总公司上搭建简单web服务

3、测试

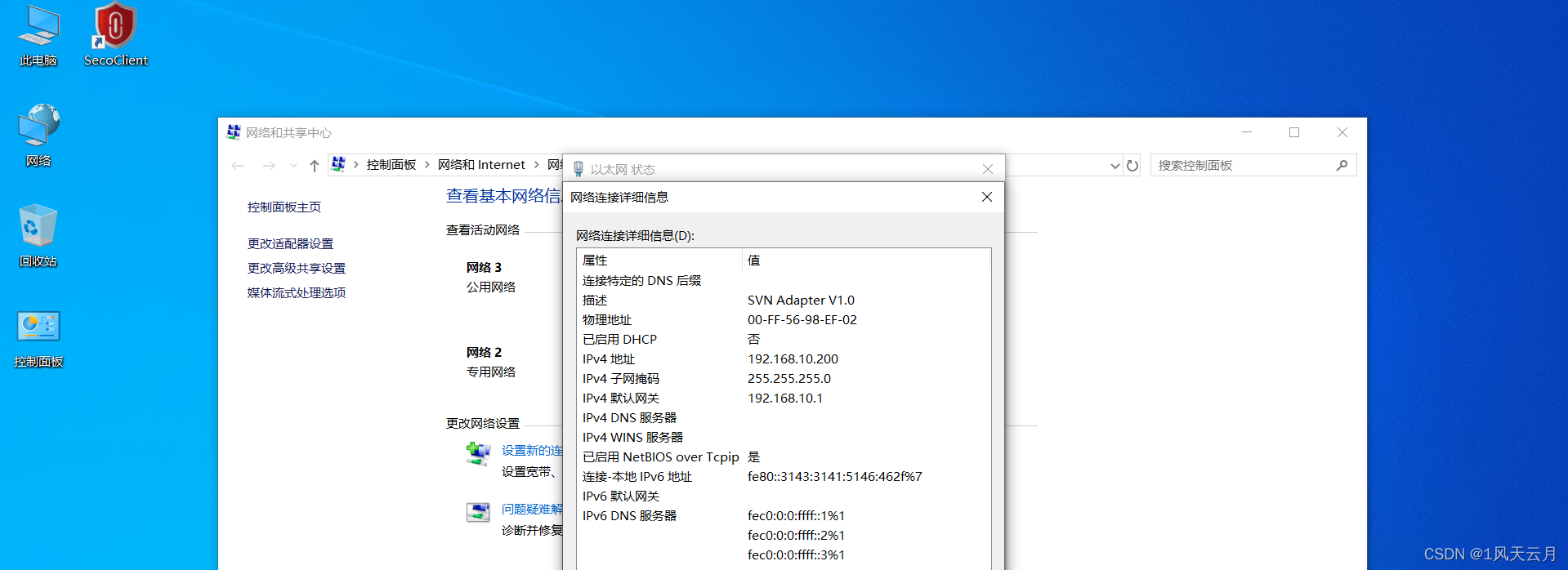

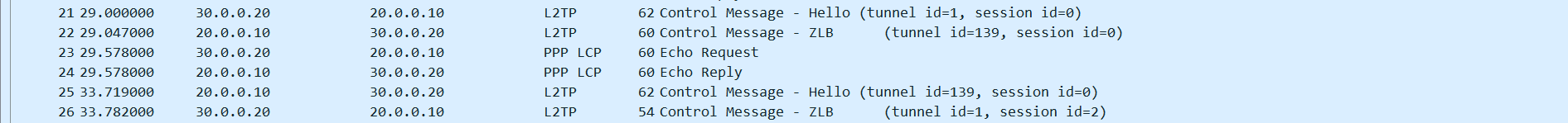

(1)移动用户访问总公司

(2)移动用户访问web服务

结语

L2TP通过拨号网络,基于PPP的协商,建立用户到企业总部的隧道,使远程用户可以接入企业总部,PPPoE技术更是扩展了L2TP的应用范围,通过以太网络连接Internet,建立远程移动办公人员到企业总部的L2TP隧道

- 点赞

- 收藏

- 关注作者

评论(0)