【愚公系列】2021年12月 攻防世界-简单题-REVERSE-001(Hello, CTF)

【摘要】 一、Hello, CTF题目链接:https://adworld.xctf.org.cn/task/task_list?type=reverse&number=4&grade=0&page=1 二、使用步骤 1.IDA拿到的是可执行文件,运行下看看使用ida加载EXE文件,搜索字符“please input”,按F5查看伪代码int __cdecl main(int argc, const...

一、Hello, CTF

题目链接:https://adworld.xctf.org.cn/task/task_list?type=reverse&number=4&grade=0&page=1

二、使用步骤

1.IDA

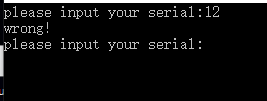

拿到的是可执行文件,运行下看看

使用ida加载EXE文件,搜索字符“please input”,按F5查看伪代码

int __cdecl main(int argc, const char **argv, const char **envp)

{

int i; // ebx

char v4; // al

int result; // eax

int v6; // [esp+0h] [ebp-70h]

int v7; // [esp+0h] [ebp-70h]

char Buffer[2]; // [esp+12h] [ebp-5Eh] BYREF

char v9[20]; // [esp+14h] [ebp-5Ch] BYREF

char v10[32]; // [esp+28h] [ebp-48h] BYREF

__int16 v11; // [esp+48h] [ebp-28h]

char v12; // [esp+4Ah] [ebp-26h]

char v13[36]; // [esp+4Ch] [ebp-24h] BYREF

strcpy(v13, "437261636b4d654a757374466f7246756e");

while ( 1 )

{

memset(v10, 0, sizeof(v10));

v11 = 0;

v12 = 0;

sub_40134B(aPleaseInputYou, v6);

scanf("%s", v9);

if ( strlen(v9) > 0x11 )

break;

for ( i = 0; i < 17; ++i )

{

v4 = v9[i];

if ( !v4 )

break;

sprintf(Buffer, "%x", v4);

strcat(v10, Buffer);

}

if ( !strcmp(v10, v13) )

sub_40134B(aSuccess, v7);

else

sub_40134B(aWrong, v7);

}

sub_40134B(aWrong, v7);

result = --Stream._cnt;

if ( Stream._cnt < 0 )

return _filbuf(&Stream);

++Stream._ptr;

return result;

}

大致逻辑为将用户输入的字符单个与v13字串单个进行比对,然后判断是否输入正确,v13对应的字串是16进制,直接用python转换过来即可

s=bytes.fromhex("437261636b4d654a757374466f7246756e")

print(s)

flag为:CrackMeJustForFun

总结

- ida

- 进制转换

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)