XSS-Game level 9

【摘要】

第九关过滤的很严 , 使用编码绕过

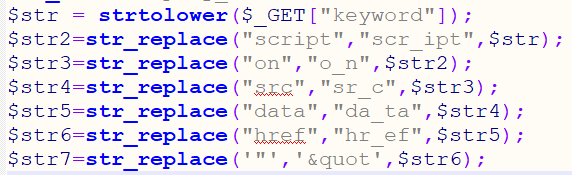

先看源码 , 过滤了大小写 , on 事件 , script , 以及一些属性 ,把参数拼接到 value值的时候 还编译了

htmlspecialchars() 把预定义字符 ( & , " , ' , < , >) 转换为HTML实体...

第九关过滤的很严 , 使用编码绕过

先看源码 , 过滤了大小写 , on 事件 , script , 以及一些属性 ,把参数拼接到 value值的时候 还编译了

![]()

htmlspecialchars() 把预定义字符 ( & , " , ' , < , >) 转换为HTML实体 , 也就是不起作用

并且参数中还需要包含 'http://' 字符串

![]()

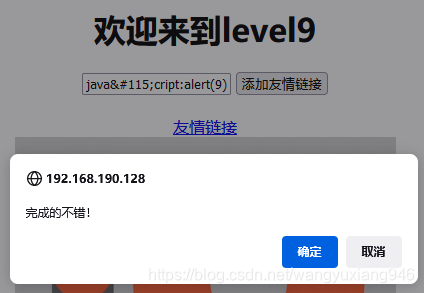

标签和事件属性都不能用 , 只能用编码了 , s 的HTML编码是 s , 编码后的内容需要包含 'http://' , 再用//注释掉 'http://' 使其不起作用 , payload

javascript:alert(9) //http://

拼接后的代码如下

![]()

过关

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/118578723

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)