BUUCTF Web [极客大挑战 2019]Havefun

【摘要】

「作者主页」:士别三日wyx 此文章已录入专栏《网络攻防》,持续更新热门靶场的通关教程 「未知攻,焉知收」,在一个个孤独的夜晚,你完成了几百个攻防实验,回过头来才发现,已经击...

「作者主页」:士别三日wyx

此文章已录入专栏《网络攻防》,持续更新热门靶场的通关教程

「未知攻,焉知收」,在一个个孤独的夜晚,你完成了几百个攻防实验,回过头来才发现,已经击败了百分之九十九的同期选手。

一、题目简介

进入题目连接以后,出现了一只「猫」,普普通通的一只猫,没什么特别的功能。

二、思路分析

1)信息泄露

这一关是「信息泄露」漏洞,页面源代码的「注释」泄露了后端的部分源码信息。

2)代码功能审计

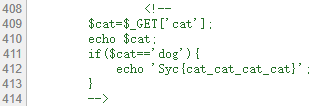

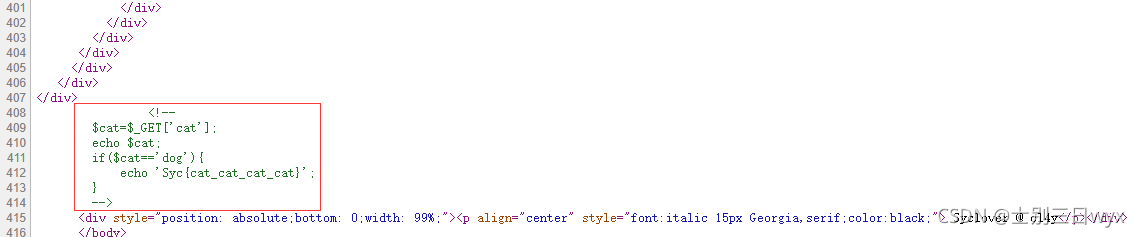

核心「代码」如下,接下来简单分析一下代码的功能

首先通过Get请求获取「参数」cat,我们需要在url中传递一个名字叫 cat 的参数

而后是一个条件「判断」,如果参数的内容是 dog , 则会「输出」一段内容,这个输出的内容就是flag

三、解题过程

1)查看页面源代码

在撸猫的页面右键查看「页面源代码」,鼠标滑动到源码页面的最下方,找到泄露的注释信息

2)提交参数

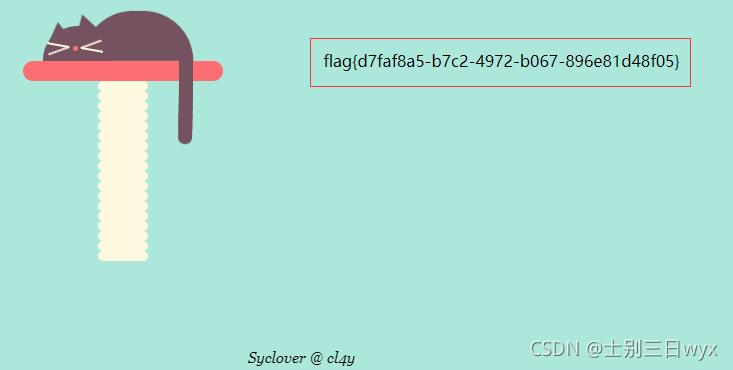

在图片界面(不是源码的页面)的url中拼接参数,参数的内容是 dog,payload如下:

?cat=dog

- 1

页面中会返回一个flag,提交即可过关

四、总结

喜欢一个东西首先要先学会「尊重」,虽然网络安全的圈子不乏各种灰产,以及高调宣传自己是黑客的脚本小子,但不可否认,这个圈子仍有不少人保持着「举世皆浊我独清,众人皆醉我独醒」的心态,努力磨砺技术,提升自身修养,让互联网变得更加安全

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/120950534

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)