ctfshow-WEB-web10( with rollup注入绕过)

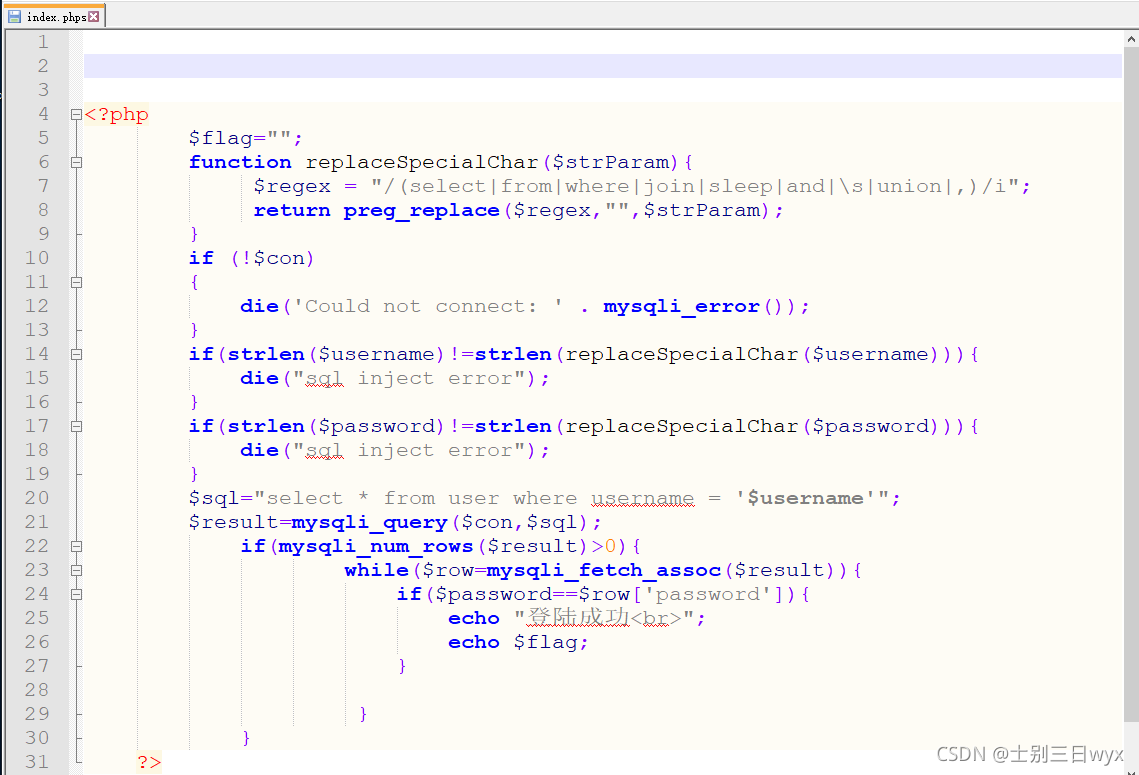

ctf.show WEB模块第10关是一个SQL注入漏洞, 点击取消按钮可以获取源码, 审计代码可以发现源码中存在漏洞, 推荐使用with rollup注入进行绕过, 此关卡过滤了空格,and等关键字

1. 过滤空格, 可以使用括号()或者注释/**/绕过

2. 过滤and, 可以使用or来代替

进来以后是一个登录界面, 盲猜是SQL注入漏洞

点击取消按钮可以获取这一关的源码, 下载到本地即可

源码中先根据用户名查询用户信息, 用户名通过以后, 再判断密码是否相同, 我们绕过用户名的过滤条件, 在使用 with rollup注入绕过密码

with rollup 可以对 group by 分组结果再次进行分组,并在最后添加一行数据用于展示结果( 对group by未指定的字段进行求和汇总, 而group by指定的分组字段则用null占位)

我们使用万能用户名 a'/**/or/**/true/**/# 使SQL成立绕过用户名之后, 后台的SQL会查询出所有的用户信息, 然后依次判断查询处的用户名对应的密码和我们输入的密码是否相同, 这时候我们使用with rollup 对 group by 分组的结果再次进行求和统计, 由于with rollup 不会对group by 分组的字段( password)进行统计, 所以会在返回结果的最后一行用null来填充password, 这样一来我们的返回结果中就有了一个值为null的password , 只要我们登录的时候password输入框什么都不输, 那我么输入的password的值就是null, 跟查询出的用户密码相同( null == null), 从而登录成功

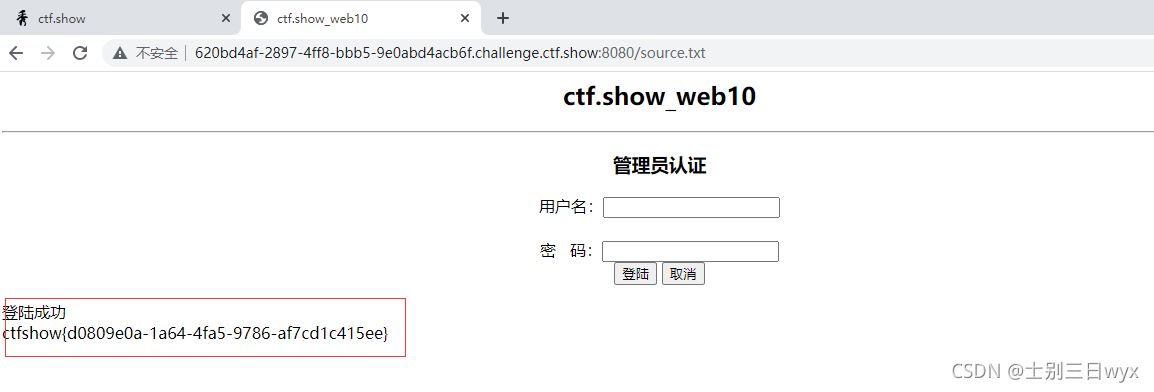

输入以下payload, 即可登录成功, 拿到flag

a'/**/or/**/true/**/group/**/by/**/password/**/with/**/rollup/**/#

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/120118721

- 点赞

- 收藏

- 关注作者

评论(0)