ctfshow-WEB-web9( MD5加密漏洞绕过)

【摘要】

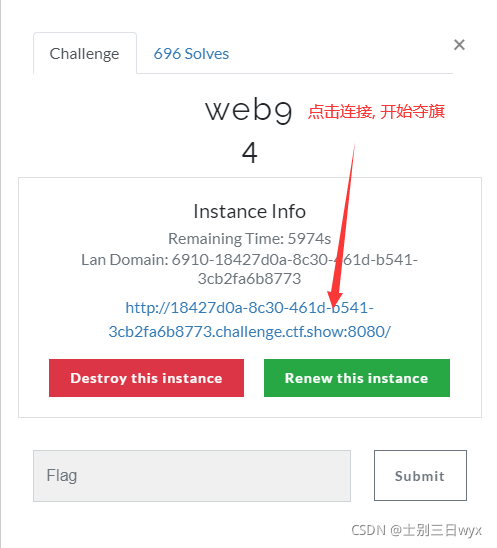

ctf.show WEB模块第9关是一个SQL注入漏洞, SQL中使用MD5进行加密, 推荐使用MD5加密漏洞绕过

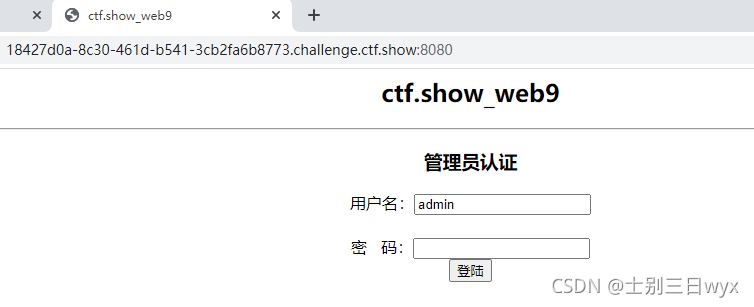

进去以后就是一个登录界面, 盲猜是个SQL注入漏洞

首先, 我们访问根目录下的 robots.txt 文件

robots.txt是一个文本文件,同时...

ctf.show WEB模块第9关是一个SQL注入漏洞, SQL中使用MD5进行加密, 推荐使用MD5加密漏洞绕过

进去以后就是一个登录界面, 盲猜是个SQL注入漏洞

首先, 我们访问根目录下的 robots.txt 文件

robots.txt是一个文本文件,同时也是一个协议,规定了爬虫访问的规则( 哪些文件可以爬取,哪些文件不可以爬取)

从robots.txt文件的内容中可以发现, 作者给了提示, index.phps文件应该就是此关卡的源码文件

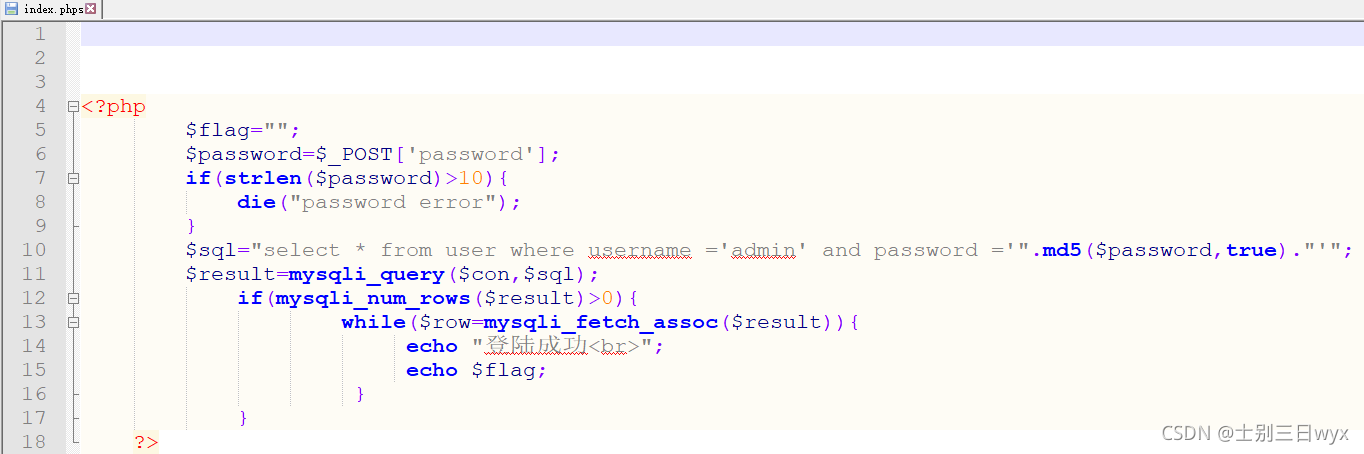

接下来, 我们访问 /index.phps 文件, 将其下载到本地, 从源码中可以发现, SQL中使用了md5()函数加密, 我们可以利用MD5加密漏洞来绕过

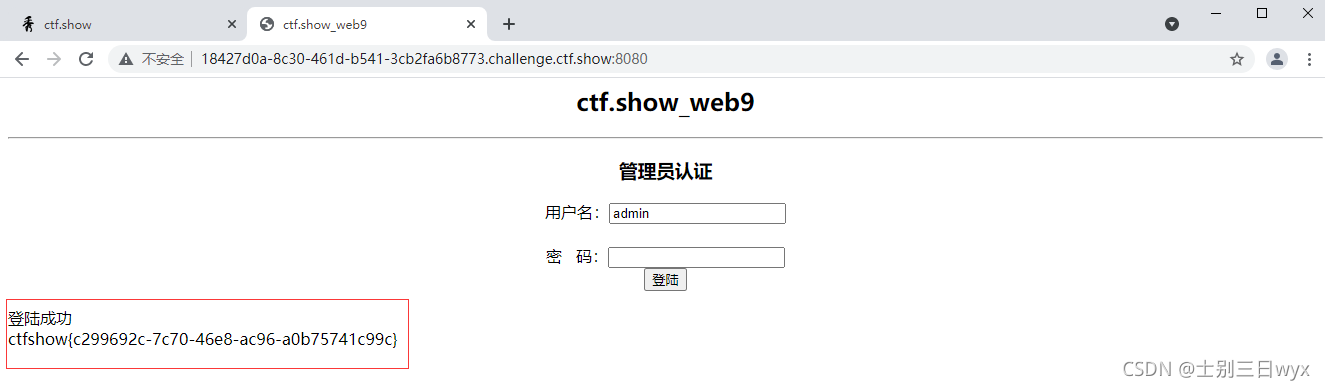

在密码框中输入 ffifdyop, 即可登录成功, 获取flag

ffifdyop 的MD5加密结果是 276f722736c95d99e921722cf9ed621c

经过MySQL编码后会变成'or'6xxx,使SQL恒成立,相当于万能密码,可以绕过md5()函数的加密

文章来源: blog.csdn.net,作者:士别三日wyx,版权归原作者所有,如需转载,请联系作者。

原文链接:blog.csdn.net/wangyuxiang946/article/details/120117499

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)