所谓安全技术工程师就是传统路由交换+网络安全的结合,这是我的理解。

🏢岗位要求

1、路由交换知识

2、安全设备知识

3、web安全基础知识

🌠具体细化

大厂的安全技术工程师最好是有渗透测试基础的。

这是一个应届生的简历,很符合安全技术的要求,其实也符合安全服务工程师的要求。

安全技术最重要的一点是要掌握数通知识(思科、华为、H3C体系)。

2️⃣二层(交换)

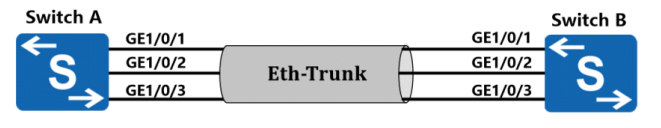

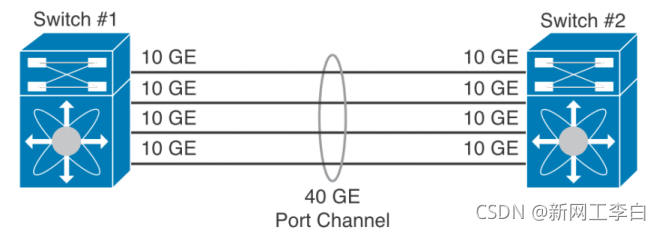

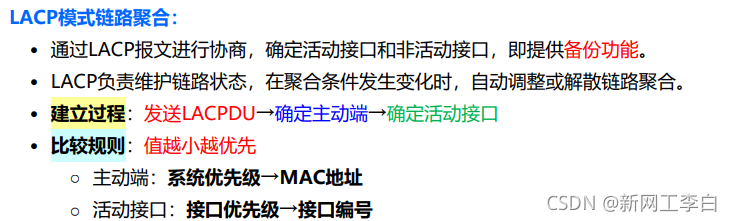

1、链路聚合Eth-Trunk

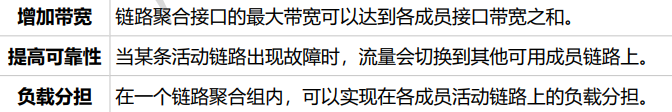

- 增加链路带宽、提高链路可靠性(链路备份)、负载分担

- 手动模式

- LACP

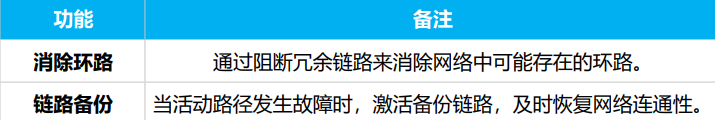

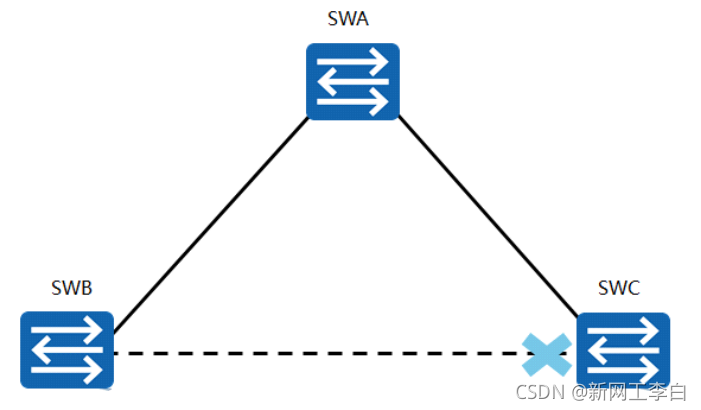

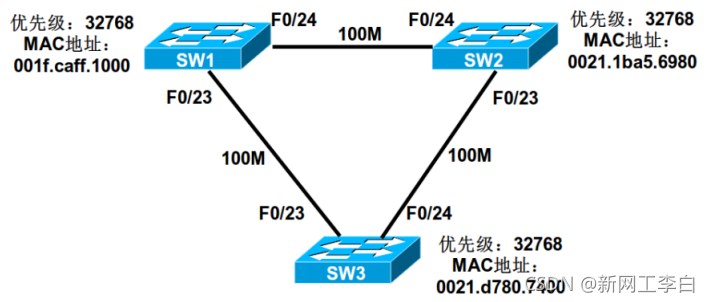

2、生成树STP

二层交换网络中经常使用它避免环路(广播风暴)又提高可靠性

-

STP操作:通过构造一棵树来消除交换网络中的环路

-

STP选举

-

STP端口状态

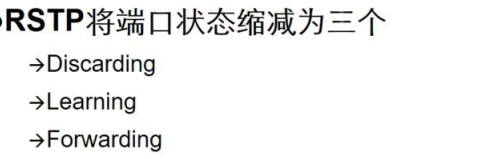

3、快速生成树RSTP

解决STP收敛慢的缺点

-

RSTP减少了端口状态

-

增加端口角色

-

TC时快速收敛(P/A机制)

P/A机制:“发送请求—回复同意”,无需依赖计时器

非边缘端口变为Fowaring状态时,产生TC -

RSTP保护

4、多生成树MSTP

快速收敛、Vlan数据负载均衡

- 每棵生成树一个MST实例,没个实例包含一个或多个VLAN

- MST域:由多台交换机以及他们之间的网段构成,同意MST域的设备特征

都启动了MSTP

具有相同的域名

具有相同的实例映射

具有相同的修订级别

5、STP/RSTP/MSTP

3️⃣三层(路由)

1、虚拟网关冗余VRRP

多个物理网关加入VRRP备份组,由一个主和多个备组成,功能上相当于一台虚拟网关。

- 虚拟网关具有一个虚拟IP地址

- VRRPv2——IPV4,VRRPv3——IPV6

- Master选举:优先级越大越优先,默认100

- VRRP协议号112,组播地址=224.0.0.18

- VRRP的Master和MSTP的根桥保持一致

- VRRP上行链路监视:BFD/NQA

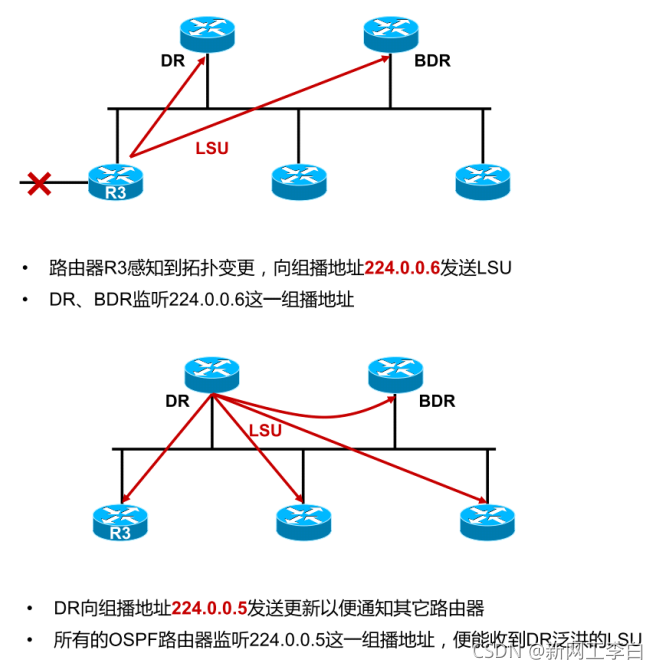

2、开放最短路径优先OSPF(⚠️)

- 大中型场景IGP协议,IP协议号89

- 链路状态路由协议

- 组播地址=224.0.0.4/5

- 以开销Cost作为度量值

- 管理距离(AD值):思科为110,华为为10

路由器类型

OSPF三张表

五个数据包

七个状态

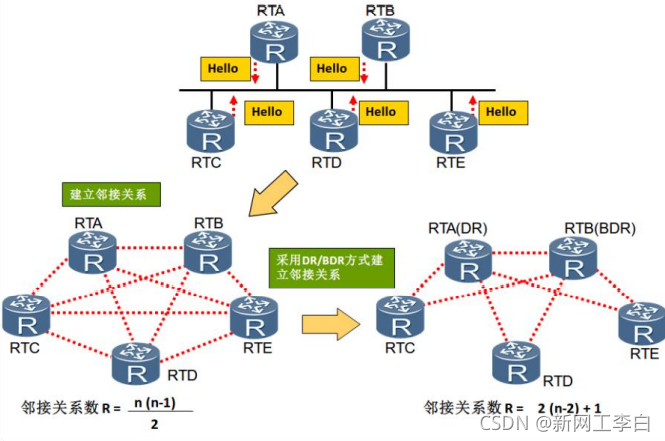

DR\BDR

只要是多路访问BMA和NBMA网络中,为了减少邻接关系的数量,从而减少数据包交换次数,最终节省带宽,降低对路由器处理能力的压力,选举DR和BDR。

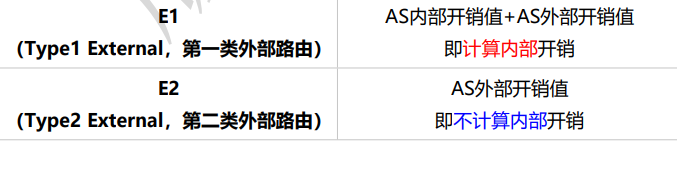

LSA总结

外部路由类型

3、IPSec VPN

IPSec:Internet Protocol Security

• IETF制定的一套安全保密性能框架

• 建立在网络层的安全保障机制

• 引入多种加密算法、验证算法和密钥管理机制

• 也具有配置复杂、消耗运算资源较多、增加延迟、不支持组播等缺点

• IPSec VPN是利用IPSec隧道建立的VPN技术

| 术语 | 描述 |

|---|---|

| 机密性 | 对数据进行加密,确保数据在传输过程中不被其它人员查看; |

| 完整性 | 对接收到数据包进行完整性验证,以确保数据在传输过程中没有被篡改; |

| 真实性 | 验证数据源,以保证数据来自真实的发送者(IP报文头内的源地址); |

| 抗重放 | 防止恶意用户通过重复发送捕获到的数据包所进行的攻击,即接收方会拒绝旧的或重复的数据包。 |

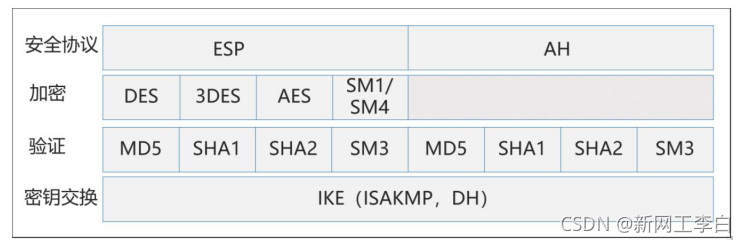

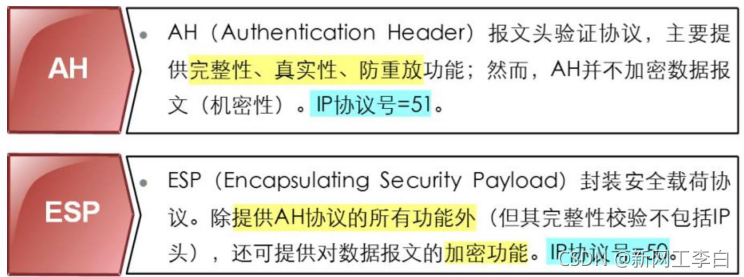

IPSec技术框架

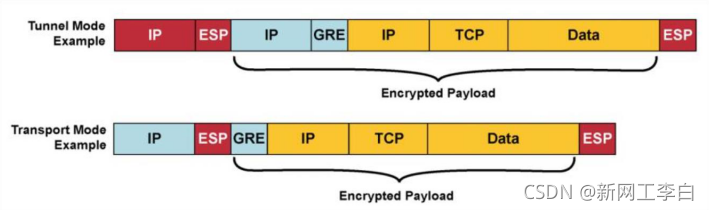

IPSec封装模式

安全联盟:SA(Security Association)

4、GRE over IPSec

技术背景

- IPSec VPN用于在两个端点之间提供安全的IP通信,但只能加密并传播单播

数据,无法加密和传输语音、视频、动态路由协议信息等组播数据流量。 - GRE可以封装组播数据,并可以和IPSec结合使用,从而保证语音、视频等组

播业务的安全。

工作流程:首先通过GRE对报文进行封装,然后再由IPSec对封装后的报文进行加

密和传输。

7️⃣应用层

1、FTP的两种模式

FTP协议要用到两个TCP连接 :

1.一个是命令链路,用来在FTP客户端与服务器之间传递命令;

2.一个是数据链路,用来上传或下载数据。

两种工作方式:PORT方式和PASV方式。

两种工作模式:主动模式和被动模式

无论是主动模式还是被动模式,其要进行文件传输都必须依次建立两个连接,分别为命令连接与数据连接。而主动模式与被动模式的差异主要体现在数据连结通道上。

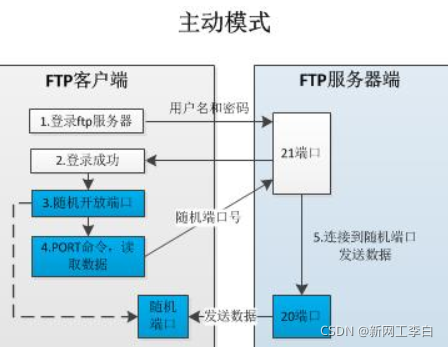

(1) PORT(主动模式)

PORT中文称为主动模式,工作的原理: FTP客户端连接到FTP服务器的21端口,发送用户名和密码登录,登录成功后要list列表或者读取数据时,客户端随机开放一个端口(1024以上),发送 PORT命令到FTP服务器,告诉服务器客户端采用主动模式并开放端口;FTP服务器收到PORT主动模式命令和端口号后,通过服务器的20端口和客户端开放的端口连接,发送数据,原理如下图:

(2) PASV(被动模式)

PASV是Passive的缩写,中文成为被动模式,工作原理:FTP客户端连接到FTP服务器的21端口,发送用户名和密码登录,登录成功后要list列表或者读取数据时,发送PASV命令到FTP服务器, 服务器在本地随机开放一个端口(1024以上),然后把开放的端口告诉客户端, 客户端再连接到服务器开放的端口进行数据传输,原理如下图:

2. 两种模式的比较

主动模式和被动模式的不同为:

-

主动模式传送数据时是“服务器”连接到“客户端”的端口;被动模式传送数据是“客户端”连接到“服务器”的端口。

-

主动模式需要客户端必须开放端口给服务器,很多客户端都是在防火墙内,开放端口给FTP服务器访问比较困难。

-

被动模式只需要服务器端开放端口给客户端连接就行了。

评论(0)