报告编号:B6-2021-062903

报告来源:360CERT

报告作者:360CERT

更新日期:2021-06-29

0x01 漏洞简述

2021年06月29日,360CERT监测发现Cisco Talos发布了PowerISO内存越界漏洞的风险通告,漏洞编号为CVE-2021-21871,漏洞等级:高危,漏洞评分:8.8。

PowerISO是Windows下热门的光盘镜像处理软件。可以便捷的对镜像文件进行编辑和加密等操作。

PowerISO作为用户级应用软件,攻击者能便利的利用漏洞入侵用户个人计算机。

对此,360CERT建议广大用户及时将PowerISO升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

| 攻击者价值 | 较高 |

| 利用难度 | 高 |

| 360CERT评分 | 8.8 |

0x03 漏洞详情

CVE-2021-21871: PowerISO内存越界写漏洞

CVE: CVE-2021-21871

组件: PowerISO

漏洞类型: 内存越界写

影响: 内存越界写,任意代码执行,接管用户计算机

简述: PowerISO 在处理DMG格式的镜像文件时存在内存越界写漏洞。攻击者通过构造特制的DMG镜像文件,诱使用户使用该软件打开,即可控制用户计算机

0x04 影响版本

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| PowerISO:PowerISO | 7.9 | 7.9(版本内修复) |

0x05 修复建议

通用修补建议

根据影响版本中的信息,排查并升级到安全版本

临时修补建议

\1. 不要随意下载和打开 DMG 格式的镜像文件

\2. DMG格式并非Windows常用磁盘格式,主要由MacOS使用

0x06 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

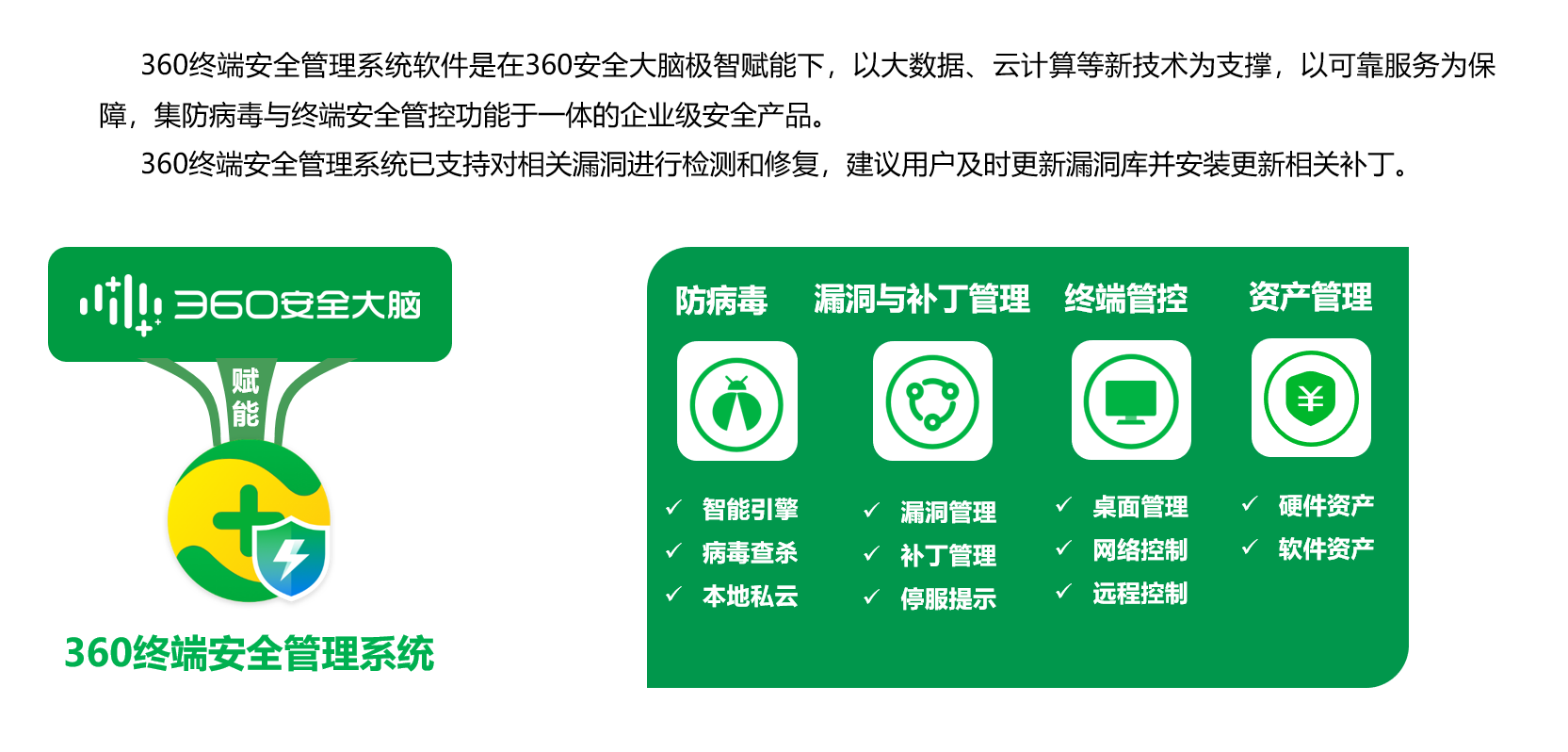

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x07 时间线

2021-06-28 Talos发布通告

2021-06-29 360CERT发布通告

0x08 参考链接

1、 PowerISO DMG File Format Handler memory corruption vulnerability

0x09 特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

CVE-2021-21871: PowerISO 内存越界写漏洞通告

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

转载自https://cert.360.cn/warning/detail?id=1c218bfa8e05882d88ec4305148fcf00

</article>

- 1

评论(0)