RemotePotato0域内权限提升漏洞

【摘要】

RemotePotato是Antonio Cocomazzi和Andrea Pierini发现的一种域内攻击技术,它允许攻击者将域用户权限提升到Enterprise Admin组内,此技术执行跨协议中继以实现NTLM Relay攻击,并将提升的NTLM身份验证流量中继到域控制器以实现权限提升。

利用前提条件:

具有域管理员特权的...

RemotePotato是Antonio Cocomazzi和Andrea Pierini发现的一种域内攻击技术,它允许攻击者将域用户权限提升到Enterprise Admin组内,此技术执行跨协议中继以实现NTLM Relay攻击,并将提升的NTLM身份验证流量中继到域控制器以实现权限提升。

利用前提条件:

- 具有域管理员特权的用户已经登录到受害者主机或通过远程桌面登录

- 攻击者已获得对受害者主机的初始访问权限,或者已通过WinRM或SSH访问(拥有本地管理员权限的账号,可以是本地administrator账号或域普通用户)

- LDAP和SMB签名未配置

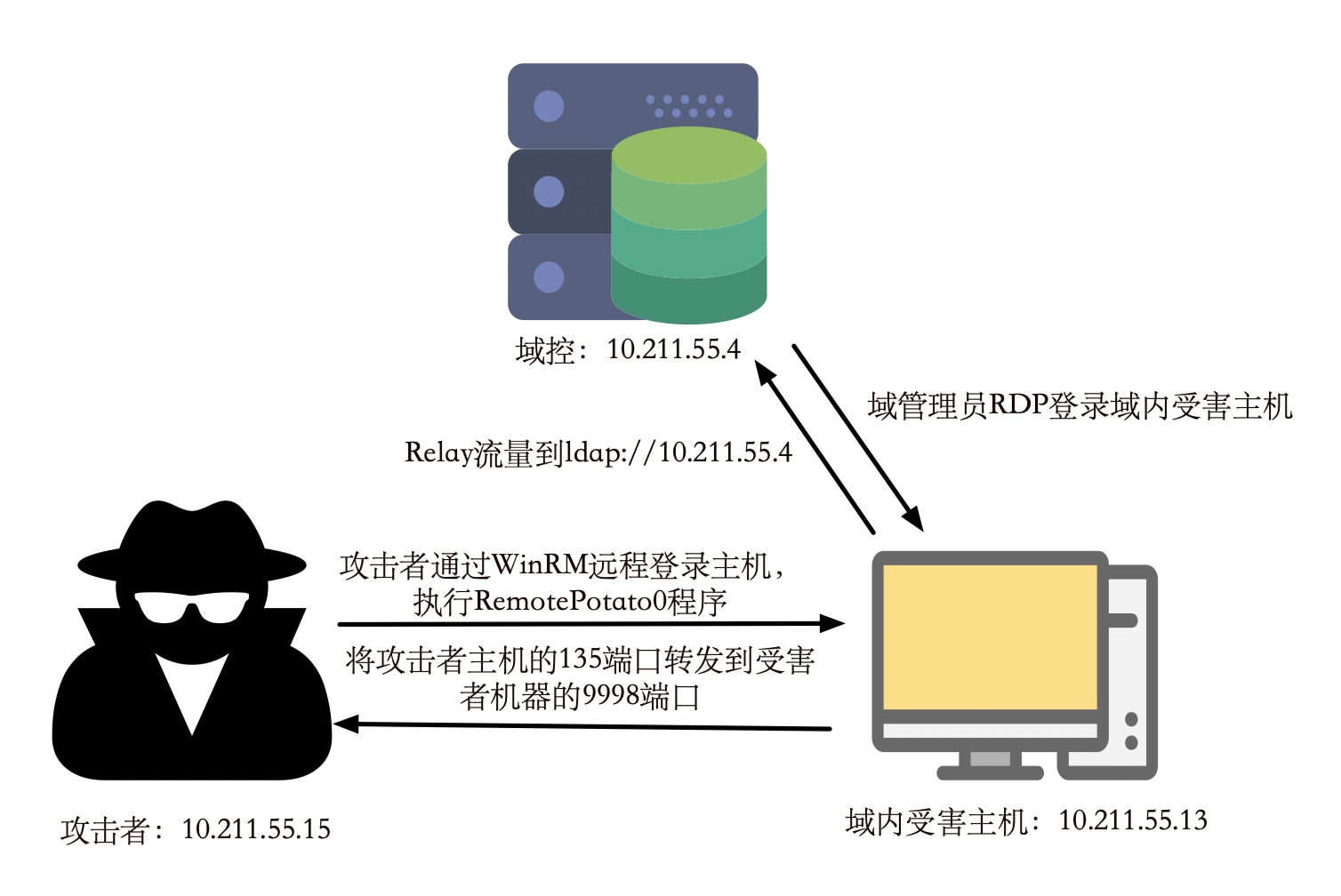

有如下拓扑图,

首先,在攻击机上执行如下命令,将本地135端口的流量转发到10.211.55.13的9998端口

sudo stty -tostop sudo socat TCP-LISTEN:135,fork,reuseaddr TCP:10.211.55.13:9998

文章来源: xie1997.blog.csdn.net,作者:谢公子,版权归原作者所有,如需转载,请联系作者。

原文链接:xie1997.blog.csdn.net/article/details/120367030

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)