2021-08-29 网安实验-WEB专题-GG

【摘要】

1、进入实验环境,打开题目地址,发现是个俄罗斯方块的游戏,可以尝试先玩几局游戏,但是并没有什么用(游戏是个坑,只有玩到1000000分时,会在cookie写入(“urlkey”,“webqwer”[1]+...

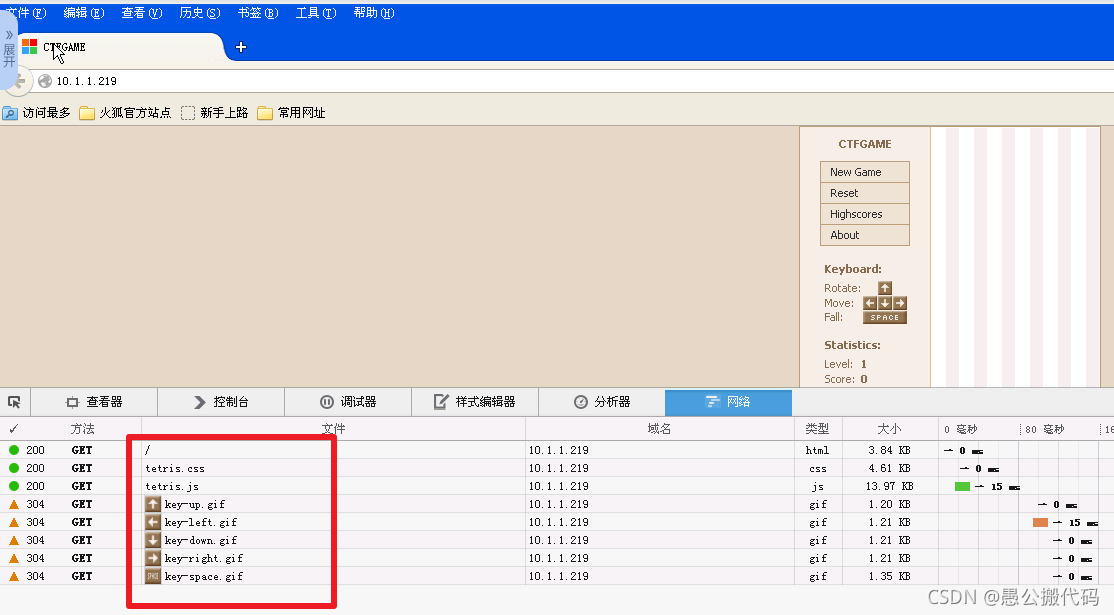

1、进入实验环境,打开题目地址,发现是个俄罗斯方块的游戏,可以尝试先玩几局游戏,但是并没有什么用(游戏是个坑,只有玩到1000000分时,会在cookie写入(“urlkey”,“webqwer”[1]+“100.js”,864E5),所以e100.js是提示文件 )

2、我们无法或者是很难很费劲能够直接从游戏获得flag,所以我们先分析这个游戏服务:

我们在浏览器的开发者工具中,对网络请求进行分析,发现我们对目标进行访问时,并没有实质性的后台请求:

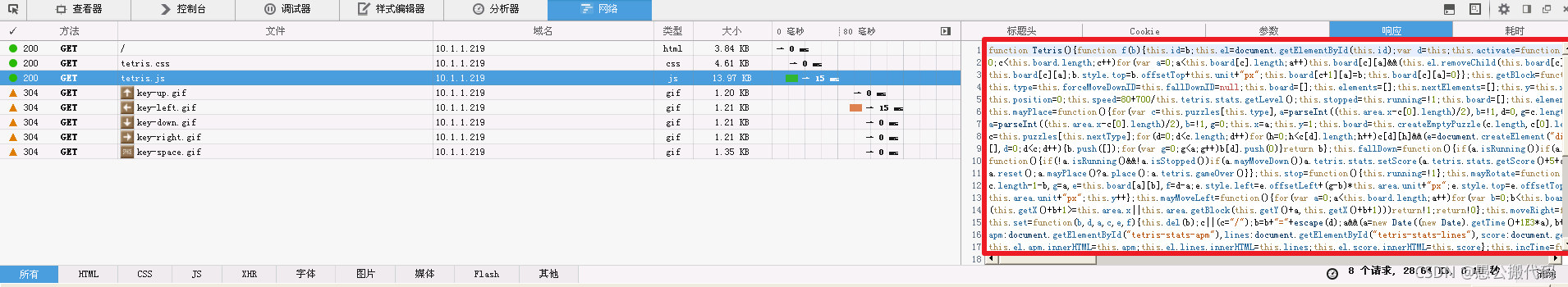

所以及基本可以断定,这是一个前台页面的游戏,游戏的运行、计分都是由js脚本来支持的,所以我们查看请求中仅有的js页面代码:

这个js混淆过,所以需要先美化,也就是js代码的格式化

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/119986923

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)