2021-08-09 CTFer成长之路-任意文件读取漏洞-文件读取漏洞常见读取路径(Node版)

【摘要】

漏洞一:浏览器协议支持及view-source的利用

view-source:地址可以看源码,只针对火狐浏览器有效

漏洞二:Node模板注入

1.通过模板注入process.env.FLAGFIL...

漏洞一:浏览器协议支持及view-source的利用

view-source:地址可以看源码,只针对火狐浏览器有效

漏洞二:Node模板注入

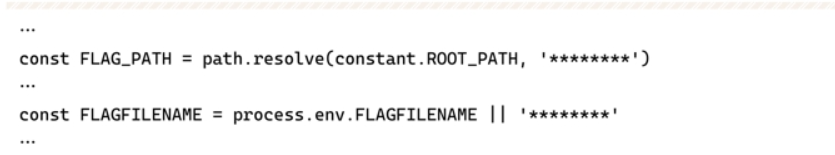

1.通过模板注入process.env.FLAGFILENAME获取flag文件名

2.获取整个Node应用所在目录process.env.PWD

3.i18n.template可以读取文件

4.this. p a r e n t . parent. parent.parent.window.angular.module(‘demo’)._invokeQueue[3][2][1] 可以获取文件源码

漏洞三:file:///读取本地文件

漏洞四:HTTP请求头的Range来控制输出的开始字节和结束字节。题目中的flag文件内容很多,直接请求无法输出真正flag的部分,需要从中间截断开始输出

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/119530826

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)