2021-08-31 网安实验-信息收集专题-Reappear

【摘要】

题目地址10.1.1.219

描述:网管说他安装了什么编辑器,但是似乎不太会用。。。

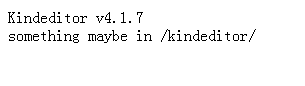

打开之后,题目页面是这样的,有编辑器的版本号,给出一个可能有用的目录,这是解题信息。 那我们直接看看这个目录下面...

题目地址10.1.1.219

描述:网管说他安装了什么编辑器,但是似乎不太会用。。。

打开之后,题目页面是这样的,有编辑器的版本号,给出一个可能有用的目录,这是解题信息。

那我们直接看看这个目录下面是什么,是不是存在有用的东西。

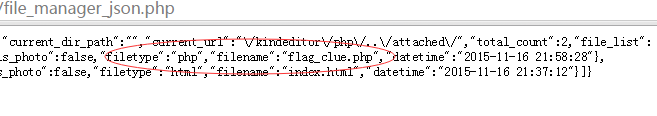

试着点开一些文件夹,没有发现有用的内容,结合题目,既然有了版本号,那就看看有什么可以利用的漏洞信息。上网搜素一下kindeditor v4.1.7的有关漏洞,找到一个此版本路径泄漏的漏洞,给出的利用方式很简单,就是是访问/kindeditor/php/file_manager_json.php文件

从中发现这样的信息。看来flag应该就是在这个文件里,根据信息,我们访问:

http:

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/120008623

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)