2021-09-13 网安实验-PHP安全特性(变量覆盖漏洞)

【摘要】

全局变量覆盖

在register_globals=On的情况下,变量的来源可能是各个不同的地方,比如页面的表单、Cookie等。针对于我们本次实验的代码(register_globals.php),我们...

全局变量覆盖

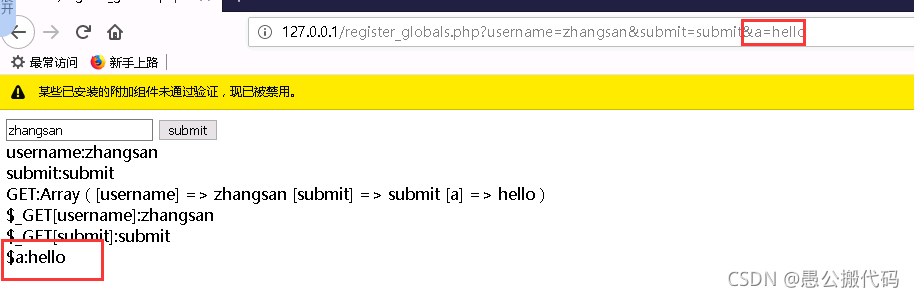

在register_globals=On的情况下,变量的来源可能是各个不同的地方,比如页面的表单、Cookie等。针对于我们本次实验的代码(register_globals.php),我们可以通过下面这种方式进行变量覆盖:

可见,我们的代码中并没有接收变量a并对其赋值的操作,但是我们通过GET方式直接传参之后,我们的代码中就有了$a这个变量,且可以直接调用。那么想像一下,这样一来,如果你知道目标网站中某个变量的名称,是不是就可以这样来修改该变量的值,从而影响代码的运算。

extract()使用不当导致的变量覆盖

当然我们这里只是简单的复现一下(extract_ex.php),真实的CTF或者渗透测试、代码审计中,需要满足的

文章来源: codeboy.blog.csdn.net,作者:愚公搬代码,版权归原作者所有,如需转载,请联系作者。

原文链接:codeboy.blog.csdn.net/article/details/120266737

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)