信息安全之访问控制策略

【摘要】

信息安全之访问控制策略

1.自主访问控制2.强制访问控制3.基于角色的访问控制4.基于任务的访问控制5.基于对象的访问控制

1.自主访问控制

根据主体的身份及允许访问的权限进行决策。

自主是指具有某种访问能力的主体能够自主地将访问权的某个子集授予其它主体。灵活性高,被大量采用。

缺点:

信息在移动过程中其访问权限关系会被改变。如用户A可将其对目...

1.自主访问控制

根据主体的身份及允许访问的权限进行决策。

- 自主是指具有某种访问能力的主体能够自主地将访问权的某个子集授予其它主体。

- 灵活性高,被大量采用。

缺点:

信息在移动过程中其访问权限关系会被改变。如用户A可将其对目标O的访问权限传递给用户B,从而使不具备对O访问权限的B可访问O。

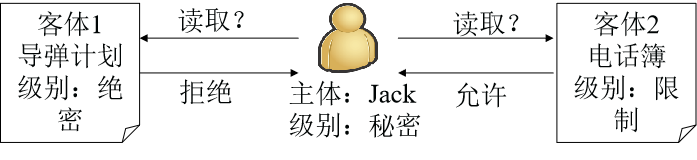

2.强制访问控制

每个用户及文件都被赋予一定的安全级别,用户不能改变自身或任何客体的安全级别,即不允许单个用户确定访问权限,只有系统管理员可以确定用户和组的访问权限。系统通过比较用户和访问的文件的安全级别来决定用户是否可以访问该文件。

安全级别一般有五级:

- 绝密级(Top Secret,T)

- 秘密级(Secret,S)

- 机密级(Confidential,C)

- 限制级(Restricted,R)

- 无密级(Unclassified,U)

其中T>S>C>R>U。

3.基于角色的访问控制

Role-based Access,RBAC

- 基本思想: 将访问许可权分配给一定的角色,用户通过饰演不同的角色获得角色所拥有的访问许可权。

- 角色成为访问控制中访问主体和受控对象之间的一座桥梁。

- 角色由系统管理员定义,角色成员的增减也只能由系统管理员来执行,即只有系统管理员有权定义和分配角色。

- 用户与客体无直接联系,他只有通过角色才享有该角色所对应的权限,从而访问相应的客体。因此用户不能自主地将访问权限授给别的用户。

4.基于任务的访问控制

Task-based Access Control,TBAC

- 对象的访问权限控制并不是静止不变的,而是随着执行任务的上下文环境发生变化。

- TBAC模型由工作流、授权结构体、受托人集、许可集四部分组成。

- TBAC模型一般用五元组(S,O,P,L,AS)来表示,其中S表示主体,O表示客体,P表示许可,L表示生命(Lifecycle),AS表示授权步。

- TBAC从工作流中的任务角度建模,可以依据任务和任务状态的不同,对权限进行动态管理。因此,TBAC非常适合分布式计算和多点访问控制的信息处理控制以及在工作流、分布式处理和事务管理系统中的决策制定。

5.基于对象的访问控制

Object-based Access Control,OBAC

- 将访问控制列表与受控对象或受控对象的属性相关联,并将访问控制选项设计成为用户、组或角色及其对应权限的集合。

- 允许对策略和规则进行重用、继承和派生操作。派生对象可以继承父对象的访问控制设置。

- 可以减轻由于信息资源的派生、演化和重组等带来的分配、设定角色权限等的工作量。

文章来源: haiyong.blog.csdn.net,作者:海拥✘,版权归原作者所有,如需转载,请联系作者。

原文链接:haiyong.blog.csdn.net/article/details/112794338

【版权声明】本文为华为云社区用户转载文章,如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)