无线边缘联邦学习初探

作者:Murph

1、无线边缘联邦学习背景

随着5G 时代的带来,未来的无线系统将支持超密集的节点组成的边缘节点[1],包括基站的边缘服务器和无线接入点、智能边缘设备例如智能汽车和无人机等。边缘计算被认为是5G 与工业互联网、

物联网等的重要结合点,能够推动相关产业带来飞跃性发展。与此同时,以深度学习为代表的人工智能技术的发展,新一代基础设施的AI赋能,使得边缘节点和终端设备具备了参与AI 计算与决策的能力(或称“边缘智能”)。

网联汽车、物联网等密集终端场景下,训练数据通常以分布式的形式产生和存储在不同用户设备中。联邦学习作为一种分布式机器学习框架,它允许用户利用本地数据集进行模型的训练,在训练的过程中,数据本身不会离开用户本地,共享的只是模型的参数改变量,从而保证了数据的安全性,预测效果也往往会好于每个联邦用户单独训练的模型。因此,在网络边缘利用联邦学习,可以充分利用终端节点的计算资源,并能够在保护用户个人信息的前提下,进行更广泛和高效的机器学习。

然而,将联邦学习框架推向无线网络边缘绝非易事。无线网络下非独立正交和非均衡的用户数据,异质和能量受限的设备、隐私与安全需求以及不稳定的通信条件,都使得高效的无线网络边缘联邦计算成为挑战。目前,无线网络中的联邦学习相关研究包括不同网络环境下的联邦学习性能分析与提升,隐私保护与安全增强的联邦学习研究等。

2、无线边缘联邦学习现有研究

1)无线网络下联邦学习性能分析与提升研究

针对联邦学习在无线网络中的性能分析与提升,目前已有研究成果中对于网络场景和限制的考虑包括:信道衰落[2,3]、噪声影响[4]、大规模MIMO[5]、资源受限[6]、异构数据[7,8]等,对于联邦学习性能的提升考虑包括计算或通信能量消耗[8,9]、模型收敛时间[4,10]、模型损失[11]、训练效率[12]等。

2)隐私保护与安全增强的无线联邦学习相关研究

在[13]中,作者指出,联邦学习过程容易受到拜占庭攻击、数据

投毒、模型反推理等攻击的影响,从而导致模型准确率降低或隐私保护受损等,尤其是在无线网络开放的环境中。然而,目前针对无线系统中联邦学习的隐私保护与安全增强相关的研究相对较少。文献[14]提出一种基于模拟信号的联邦学习框架,利用无线信道本身的叠加特性,本地设备同时发送模拟信号来在差分隐私的要求限制下,实现训练效率、模型收敛性和传输数据量之间的目标均衡。利用区块链的可追溯和不可篡改等优势,与分布式的联邦学习相结合,可以很好的解决联邦学习过程中网络节点之间的不可信以及模型参数传输受损等问题,这一思路已经在一些研究成果中得到应用[15-17]。

3、基于区块链和联邦学习来实现隐私保护的电信数据共享

A. 基于区块链的数据共享与提取

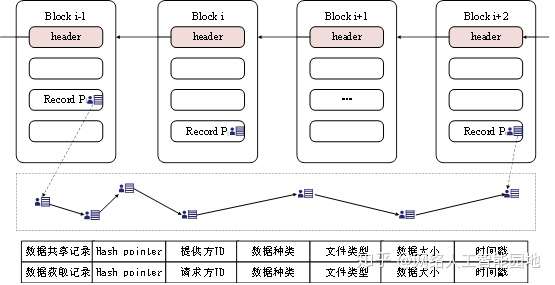

基于区块链的电信索引与共享过程如所示,它的实现过程包括以下几步:

- 初始化:首先,在许可链上数据提供方与数据服务方将被划分在不同的组织,每个节点将会根据自己的角色在注册时被分配距离相近的ID,以方便管理与查找。同时每个组织内根据参与节点的能力可以分为普通节点与高级节点,高级(审计或数据拥有方)节点可以进行对数据服务节点的管理、对数据请求和结果的缓存等。

- 数据索引与授权:当一个数据拥有方加入链时,首先对将要发布的电信数据或初始化的模型以及所要授权的应用场景发布授权声明,其他节点收到授权声明对此进行验证,并在验证后生成相应的数据索引记录在链上,记录内容包括数据拥有方的简介、数据种类、文件类型、数据大小等。

- 当数据服务方注册到许可链时,数据拥有方或高级节点通过确认数据服务方的资质或根据智能合约的内容,许可数据服务方的注册。当数据服务方需要数据来进行联邦学习或模型训练时,数据服务方通过发起数据获取请求,并在通过其他节点的验证后获取数据。所有的数据分享与获取过程都会被以交易的形式记录在块上,如图1所示。

4. 数据服务方根据合约的授权签名和算法要求等,执行数据使用和计算,并可以将更新后的模 型参数进行发布。

5. 模型需求方(可能同时是数据提供方或电信运营商)也可以共享预置的训练模型,或请求模型的更新。当其他节点接收到模型数据或该请求后,生成事件并记录在块。同时,临近的电信服务方从区块链上获取请求以及其他服务方更新的模型参数,可以采用联邦学习的方式参与模型的共同更新,直到模型参数的更新小于某个阈值为止。

B. 实现差分隐私的联邦学习

当数据提供方之间只分享模型而不是原数据时,为了抵御模型推理攻击,针对模型的训练过程采用差分隐私的方式来进一步进行隐私保护。假设联邦学习的目标是为了训练一个全局模型 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) ,假设有

,假设有 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 个参与方共同进行模型的训练,记为

个参与方共同进行模型的训练,记为 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 。将

。将 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 利用原数据训练的本地模型记为

利用原数据训练的本地模型记为 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) ,

, ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 进行分享的本地模型记为

进行分享的本地模型记为 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) ,

, ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 将根据接收到的

将根据接收到的 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 和自己的本地数据进行模型的更新,并进一步广播

和自己的本地数据进行模型的更新,并进一步广播 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 。针对每个参与方

。针对每个参与方 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) ,可以对训练数据集

,可以对训练数据集 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 添加拉普拉斯噪声来取得差分隐私,也可通对模型参数添加拉普拉斯噪声,例如

添加拉普拉斯噪声来取得差分隐私,也可通对模型参数添加拉普拉斯噪声,例如 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) ,其中

,其中 ![[公式]](https://res-hd.hc-cdn.cn/ecology/9.3.204/v2_resources/ydcomm/libs/images/loading.gif) 为数据集敏感度。

为数据集敏感度。

C. 模型训练结果验证的共识过程

数据和模型的分享需要共识机制的验证过程。为了平衡开销和安全性,我们提供了基于训练结果验证的共识过程。在共识过程中,验证者将通过验证模型推理结果精确度的方式实现对数据/模型共享过程的验证。只有当模型的精确度大于一定的表现时,才被认为通过共识过程。

D. 安全分析

在面向人工智能应用的电信网络中采用许可链的框架来进行数据的分享,并可在链上实现联邦学习,可以实现以下安全与隐私保护能力。

- 实现差分隐私:根据差分隐私的性质可知,当对原数据实现差分隐私保护时,后处理的数据仍然可以满足差分隐私特性。当对训练之前的原数据进行差分隐私处理后,映射操作独立于数据,而且且不会泄露任何个人信息,同时训练后的模型将仍然满足差分隐私特性。

- 保证共享数据的质量:不诚实的提供者可能共享无效数据,但通过PoT的方式,只有精确度超过一定阈值的模型才会被保留在块上,从而实现了高质量的数据和模型分享。

- 安全的数据管理:数据提供方可以仅在许可链上广播自己拥有的数据检索和预置的模型,而只在本地存储真实的数据。数据提供方在许可链上公开共享的数据,则是本身的隐私和安全要求比较低的数据,同时其余节点对数据的获取过程将被作为事件记录在块上,从而保证了数据的安全流通。

参考文献:

[1] G. Zhu, D. Liu, Y. Du, C. You, J. Zhang and K. Huang, "Toward an Intelligent Edge: Wireless Communication Meets Machine Learning," in IEEE Communications Magazine, vol. 58, no. 1, pp. 19-25, January 2020.

[2] Amiri M M, Gündüz D. Federated learning over wireless fading channels[J]. IEEE Transactions on Wireless Communications, 2020, 19(5): 3546-3557.

[3] Sery T, Cohen K. A Sequential Gradient-Based Multiple Access for Distributed Learning over Fading Channels[C]//2019 57th Annual Allerton Conference on Communication, Control, and Computing (Allerton). IEEE, 2019: 303-307.

[4] F. Ang, L. Chen, N. Zhao, Y. Chen, W. Wang and F. R. Yu, "Robust Federated Learning With Noisy Communication," in IEEE Transactions on Communications, early access.

[5] Vu T T, Ngo D T, Tran N H, et al. Cell-free massive MIMO for wireless federated learning[J]. IEEE Transactions on Wireless Communications, 2020, early access.

[6] S. Wang et al., "Adaptive Federated Learning in Resource Constrained Edge Computing Systems," in IEEE Journal on Selected Areas in Communications, vol. 37, no. 6, pp. 1205-1221, June 2019.

[7] J. Ahn, O. Simeone and J. Kang, "Wireless Federated Distillation for Distributed Edge Learning with Heterogeneous Data," 2019 IEEE 30th Annual International Symposium on Personal, Indoor and Mobile Radio Communications (PIMRC), Istanbul, Turkey, 2019, pp. 1-6.

[8] J. Mills, J. Hu and G. Min, "Communication-Efficient Federated Learning for Wireless Edge Intelligence in IoT," in IEEE Internet of Things Journal, 2019, early access.

[9] Yang Z, Chen M, Saad W, et al. Energy Efficient Federated Learning Over Wireless Communication Networks[J]. arXiv preprint arXiv:1911.02417, 2019.

[10] Chen M, Poor H V, Saad W, et al. Convergence time optimization for federated learning over wireless networks[J]. arXiv preprint arXiv:2001.07845, 2020.

[11] M. Chen, Z. Yang, W. Saad, C. Yin, H. V. Poor and S. Cui, "Performance Optimization of Federated Learning over Wireless Networks," 2019 IEEE Global Communications Conference (GLOBECOM), Waikoloa, HI, USA, 2019, pp. 1-6

[12] Yang H H, Arafa A, Quek T Q S, et al. Age-based scheduling policy for federated learning in mobile edge networks[C]//ICASSP 2020-2020 IEEE International Conference on Acoustics, Speech and Signal Processing (ICASSP). IEEE, 2020: 8743-8747.

[13] Kairouz P, McMahan H B, Avent B, et al. Advances and open problems in federated learning[J]. arXiv preprint arXiv:1912.04977, 2019.

[14] Seif M, Tandon R, Li M. Wireless Federated Learning with Local Differential Privacy[J]. arXiv preprint arXiv:2002.05151, 2020.

[15] Y. Lu, X. Huang, Y. Dai, S. Maharjan and Y. Zhang, "Differentially Private Asynchronous

Federated Learning for Mobile Edge Computing in Urban Informatics," in IEEE Transactions

on Industrial Informatics, vol. 16, no. 3, pp. 2134-2143, March 2020.

[16] Lu Y, Huang X, Zhang K, et al. Blockchain empowered asynchronous federated learning for secure data sharing in Internet of Vehicles[J]. IEEE Transactions on Vehicular Technology, 2020, 69(4): 4298-4311.

[17] J. Kang, Z. Xiong, D. Niyato, S. Xie and J. Zhang, "Incentive Mechanism for Reliable

Federated Learning: A Joint Optimization Approach to Combining Reputation and Contract

Theory," in IEEE Internet of Things Journal, vol. 6, no. 6, pp. 10700-10714, Dec. 2019.

文章来源: zhuanlan.zhihu.com,作者:网络人工智能园地,版权归原作者所有,如需转载,请联系作者。

原文链接:zhuanlan.zhihu.com/p/265279242

- 点赞

- 收藏

- 关注作者

评论(0)