[工具使用]BurpSuite

@TOC

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

首先推荐一款火狐中的插件 FoxyProxy

Proxy模块

作用:代理

默认是8080端口,我们也可以修改。

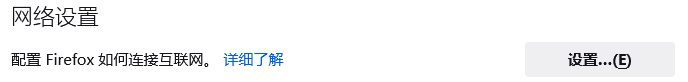

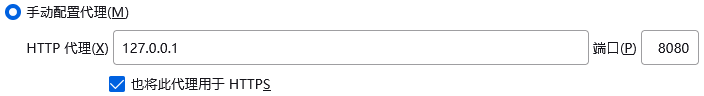

我选用的是火狐,我们需要在火狐中进行设置

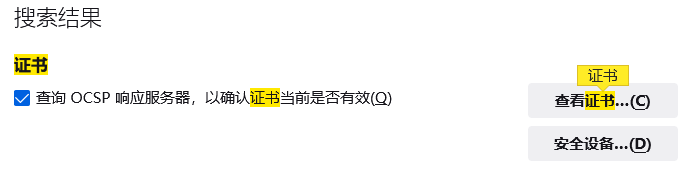

在配置完成后如上图,Proxy中 Intercept is on就是开启了拦截,所有流量必须经过BP放行页面才会有显示。

如上图,Proxy中,Intercept is on关闭来接,但是流量包仍然会经过bp,并在HTTP History中显示。

我们用csdn做示例来讲解,现在Intercept is on 刷新csdn,bp就会拦截下数据包,下面会有4个选项

1、Raw:请求数据包

2、Params:请求数据包的参数信息,eg:post/get/cookie等信息

3、Headers:请求包头部信息

4、Hex:请求数据包信息的二进制内容

Repeater模块

作用:修改数据包中数据,重放

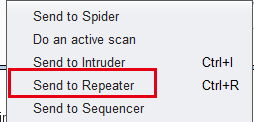

我们来抓一个包看看,然后鼠标右键—>Send to Repeater发送到重发模块。

在Repeater目标左边,是我们的请求数据包,我们可以修改请求数据包中的数据,修改完成之后点击Go,将数据包发出去,右侧就是服务器给我们的响应。

Intruder模块

作用:爆破

Intruder模块分为4个选项

1、Target

用于配置目标服务器进行攻击的详细信息

2、Positions

设置Payload的插入点以及攻击类型

Intruder可以进行的攻击与测试组合方式真的不少,有时候不是Intruder办不到,而是你不知道原来Intruder可以办得到。

Attack-type攻击类型,这里有四种可以选择。

●Sniper(狙击枪): 对变量依次进行破解,如果有多个攻击点,则多个攻击点依次进行。只能用一份密码字典。

●Battering ram(攻城槌):对变量同时进行破解,如果有多个攻击点,多个标记点同时进行。只能用一份密码字典。

●Pitchfork(干草叉): 每一个变量标记对应一个字典,取每个字典的对应项。最少设置2处攻击点,最多设置20处攻击点。每个攻击点设置一个密码字典。

●Cluster bomb(集束炸弹): 每个变量对应一个字典,组合进行交集破解,尝试各种组合。最少设置2处攻击点,最多设置20处攻击点。适用于用户名密码的组合。

代理Proxy拦截之后,右键 Send to intruder

3、Payloads

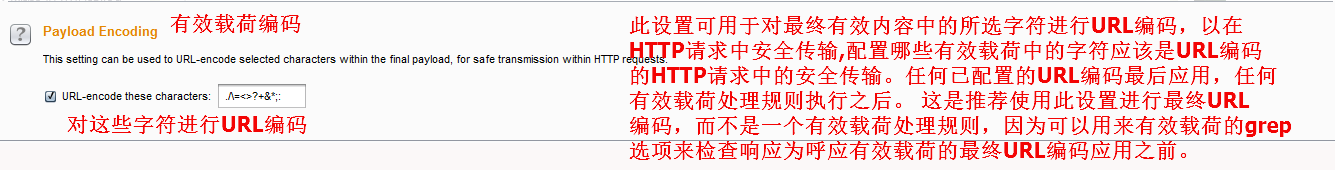

作用:配置攻击载荷payload

4、Options

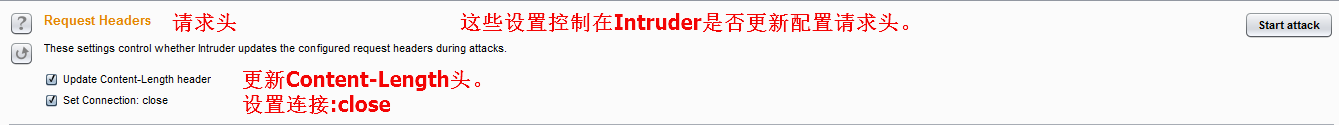

选项卡(Options tab) 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

单点爆破

和多点爆破相同,设置一个payload即可。

多点爆破

下图是代理成功后拦截到的登录信息,最下方我们可以看到username,password,鼠标右键,选择Send to Intruder。

选择攻击方式之后点击Clear § ,选择我们需要爆破的username以及password点击Add §

(注意: Auto § — 这会对放置标记的位置做一个猜测,放哪里会有用,然后就把标记放到相应位置。这是一个为攻击常规漏洞(SQL 注入)快速标记出合适位置的有用的功能,然后人工标记是为自定义攻击的。)

进入Payload选项中设置两处Payload。

进入Payload选项中设置两处Payload。

第一处admin的设置

第二处passwd的设置

对结果进行Grep-Match

Attack 结果的查看

Spider模块

作用:爬虫

开启BP Proxy,拦截网站数据包,鼠标右键,Send to Spider。

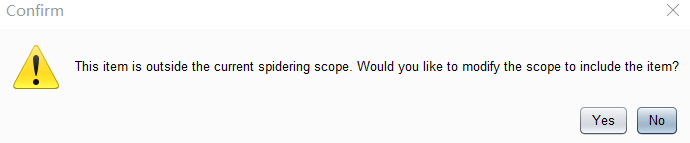

会有一个弹窗,我们点击Yes即可。

我们可以看到bp已经在爬取页面了。

spoce中已经有网站了

spoce中已经有网站了

bp会爬取到一些需要登陆的页面,我们填入数据即可。

bp会爬取到一些需要登陆的页面,我们填入数据即可。

现在我们来看一下Spider的Options选项,取消勾选robots.txt,这样bp就可以爬取到robots.txt不让爬取的页面了。

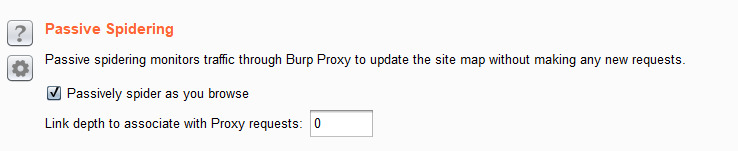

如图我勾选了“Passively spider as you browse”,bp可以主动/被动的爬虫。

如下图的设置,当bp爬取到了需要登陆的页面,就会默认输入id和pw

我们可以设置Spider的线程数。

Spider的Control,如图箭头所指的是请求队列,当这里的数字是0,就是爬取完成了

Target ——>>Site map我们可以查看爬取网站的网站结构

拦截特定网站

如下图我们找到当前位置:

点击Add,如下图我们添加了中北大学的官网:nuc.edu.cn

点击Add,如下图我们添加了中北大学的官网:nuc.edu.cn

上图点击OK后,会出现如下图的一行,这样就只会拦截nuc.edu.cn子域名的数据包。

Scanner模块

作用:

检测Web的各种漏洞,Scanner扫描的是BP当前历史记录中拦截到的数据包,扫描前先将Proxy设置成off,再进行扫描。

主动扫描

主动扫描时,BP会向应用发送新的请求并通过Payload验证漏洞。一般不建议使用主动扫描。

点击Target—>Site map

右键我们需要的网站—>Actively scan this host

点击next—>OK即可开始扫描

然后在Scanner---->Issue Activity中查看结果

然后在Scanner---->Issue Activity中查看结果

我们也可以从另一地方点开扫描

如下图:Proxy—>HTTP History—>鼠标右键网站—>Do an active scan即可

同样会有一个弹窗,我们点击yes,然后进入Scanner模块即可。

Scanner中的标签

1、Issue activity标签

2、Scan queue扫描标签,显示扫描标签的信息

2、Scan queue扫描标签,显示扫描标签的信息

Live Scanning

Live Scanning

这里可以决定哪些内容通过BP代理服务器进行扫描。可以设置两种扫描的模式

Issue Definitions

Issue Definitions

漏洞列表,列出BP的漏洞库,就是BP可以扫描到的漏洞

如下图,我们可以导出扫描报告:

如下图,我们可以导出扫描报告:

被动扫描

特点:BP不发送新的请求,只对已有请求进行分析。

使用流程如下图,大体和主动扫描一致:

Squencer模块

作用:Burp Sequencer是一种用于分析数据项的一个样本中的随机性质量的工具。你可以用它来测试应用程序的session tokens(会话tokens)或其他重要数据项的本意是不可预测的,比如反弹CSRF tokens,密码重置tokens等。

三个功能:

1:Live capture 信息截取

2:Manual load 手动加载

3:Analysis options 选项分析

我认为不错的文章:Squencer模块

Comparer模块

作用:Burp Comparer在Burp Suite中主要提供一个可视化的差异比对功能,来对比分析两次数据之间的区别。使用中的场景可能是:

1.枚举用户名过程中,对比分析登陆成功和失败时,服务器端反馈结果的区别。

2.使用 Intruder 进行攻击时,对于不同的服务器端响应,可以很快的分析出两次响应的区别在哪里。

3.进行SQL注入的盲注测试时,比较两次响应消息的差异,判断响应结果与注入条件的关联关系。

我认为不错的文章:Comparer模块

BurpSuit和SqlMap联动

首先提供一个sql注入漏洞测试网站

点我点我!!!

本实例选用网址

点我点我!!!

首先我们进行到这步,大家应该都很熟悉:

将该请求内容全选复制保存为search-test.txt ,存放至sqlmap目录下。

运行sqlmap,输入命令:参数 -r 是让sqlmap加载我们的post请求rsearch-test.txt,而-p 大家应该比较熟悉,指定注入用的参数。

python sqlmap.py -r search-test.txt -p tfUPass

以上就是本文的全部内容,希望大家可以有所收获!

以上就是本文的全部内容,希望大家可以有所收获!

- 点赞

- 收藏

- 关注作者

评论(0)