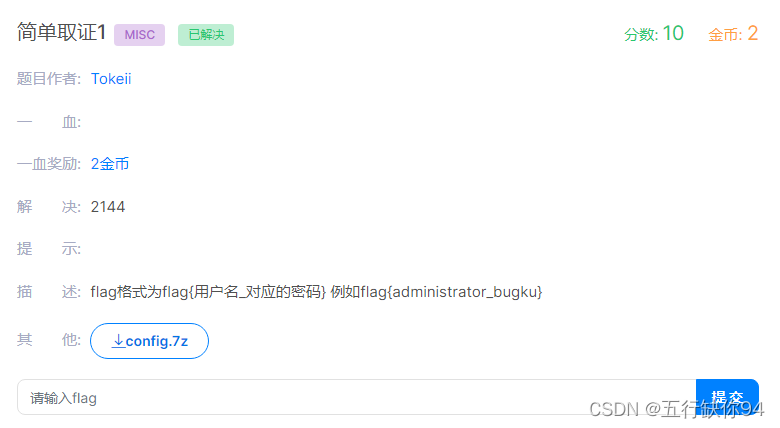

BugKu-Misc-简单取证1

【摘要】 下载文件压缩包,解压得到文件夹config,根据题目得知为取证,使用工具mimikatz,github地址:https://github.com/ParrotSec/mimikatz将文件夹config复制到mimikatz文件夹内,然后打开mimikatz进行配置文件,进入config文件夹 然后使用命令lsadump::sam /sam:SAM /system:SYSTEM查看这个...

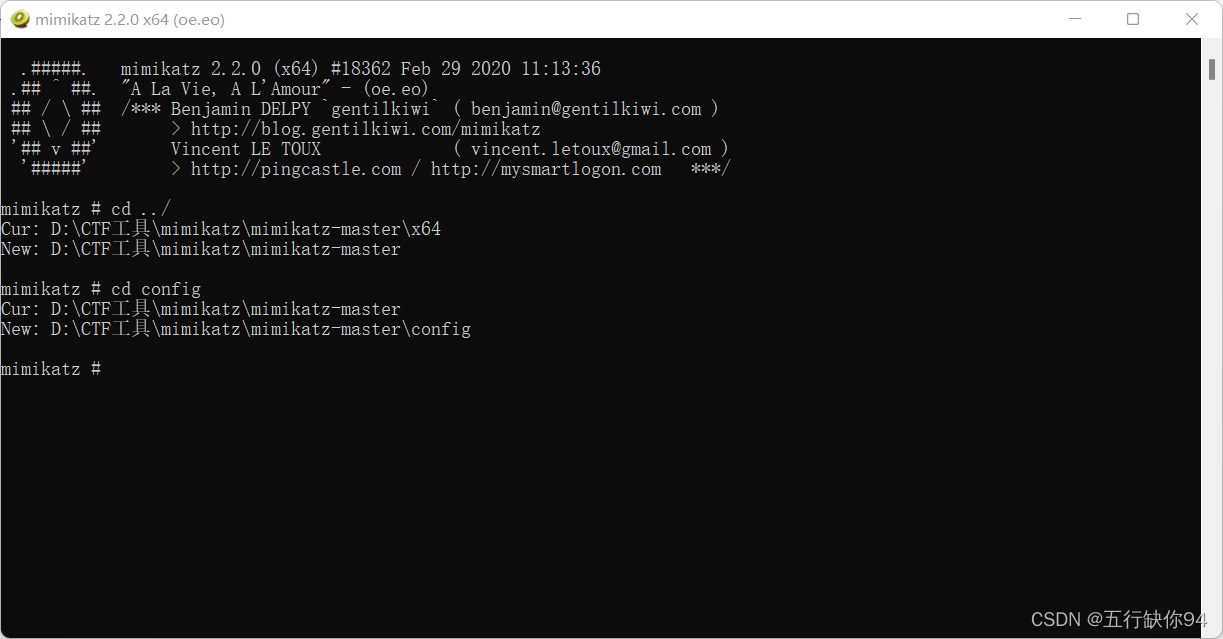

下载文件压缩包,解压得到文件夹config,根据题目得知为取证,使用工具mimikatz,

github地址:https://github.com/ParrotSec/mimikatz

将文件夹config复制到mimikatz文件夹内,然后打开mimikatz进行配置文件,进入config文件夹

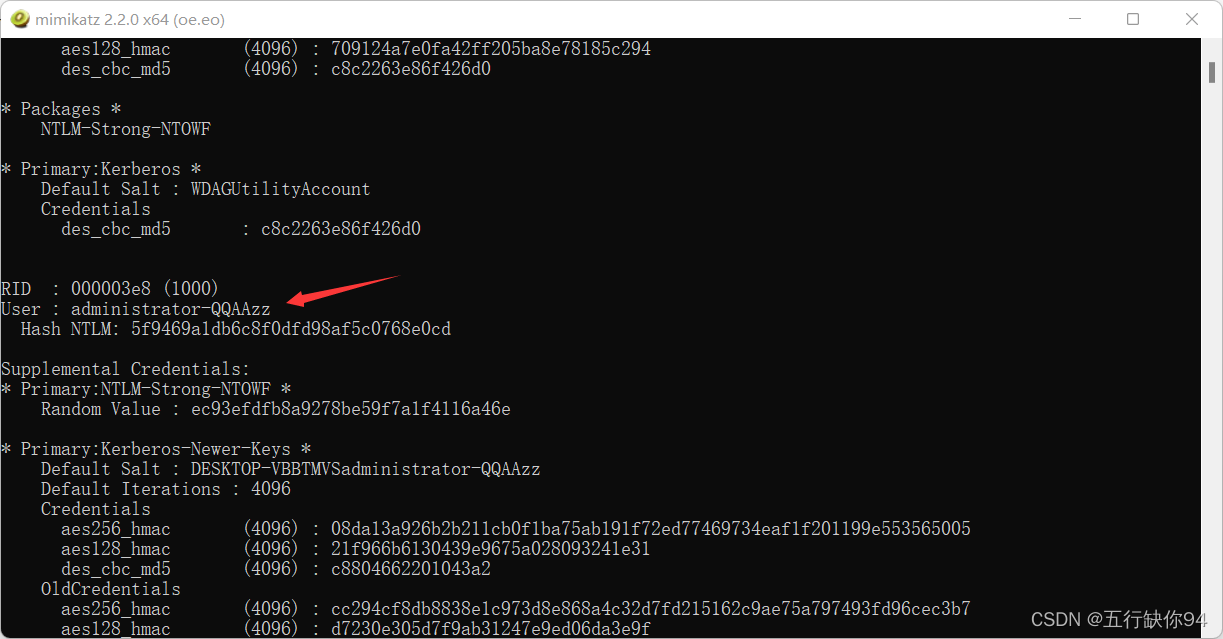

然后使用命令lsadump::sam /sam:SAM /system:SYSTEM查看这个文件夹里面所有的用户名和密码,之后自行查看administrator的,

得到的密码是需要进行解密的,使用彩虹表,可以使用kali的也可以使用在线的网页版本,最后解的

最后得到flag

flag{administrator-QQAAzz_forensics}

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)